PortScaner.ru Port Checker – это бесплатный онлайн инструмент, чтобы найти открытые порты в вашей системе или на удаленном сервере. Этот инструмент позволяет сканировать открытые порты, которые могут оказаться дырами в безопасности и послужить лазейкой для хакеров. Вы также можете проверить, работает ли перенаправление портов на вашем роутере или нет.

Что такое проверка открытых портов?

Этот инструмент полезен для проверки порта в маршрутизаторе открыт он или закрыть. Это онлайн инструмент безопасности проверки порта открыт или заблокирован в вашей системе брандмауэром.

Какие порты бывают?

Порты являются виртуальными путями, по которым информация передается от компьютера к компьютеру. Всего есть 65536 портов на выбор..

Порты 0 до 1023 – Самые известные номера портов. Наиболее популярные службы работающие на портах: база данных MS SQL (1433), почтовые услуги POP3 (110), IMAP (143), SMTP (25), веб-сервисы HTML (80).

Порты от 1024 до 49151 – зарезервированные порты; это означает, что они могут быть зарезервированные для конкретных протоколов программного обеспечения.

Порты 49152 по 65536 – динамические или частные порты; это означает, что они могут быть использованы кем угодно.

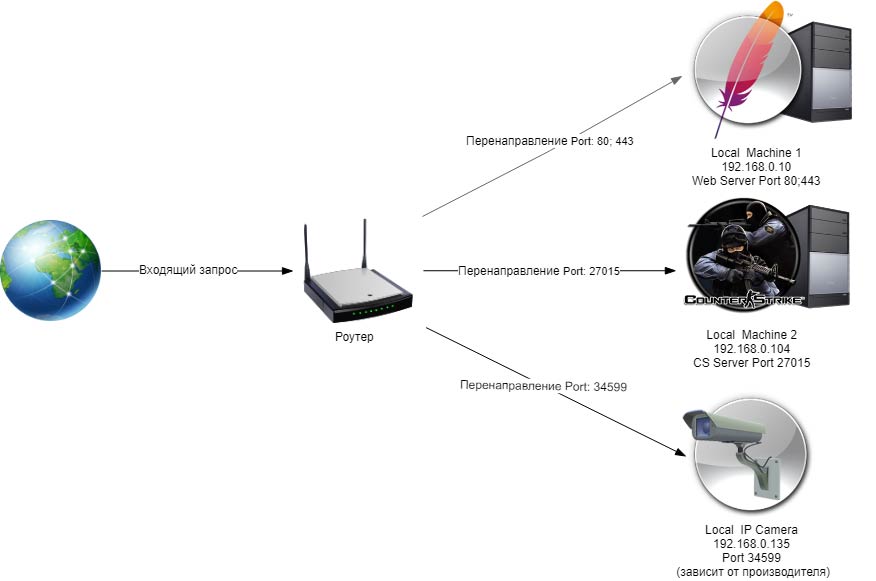

Что такое проброс портов? (Port Forwarding)

Переадресация портов (Port Forwarding) имеется специальная функция на маршрутизаторе которая позволяет передачу пакетов данных извне (из Интернета) к устройствам или компьютерам в вашей локальной сети (LAN). По умолчанию все порты на маршрутизаторе закрыты, чтобы предотвратить взлом компьютеров вашей локальной сети. Но когда вы используете службу для подключения через порт на маршрутизаторе вам нужно открыть его. Например: Yahoo! Messenger вам необходимо чтобы один из следующих портов был открытым: 5061, 443, 80.

Для большинства поставщиков управляемых услуг (MSP), системных администраторов и технических специалистов, команды Traceroute и Tracert являются первыми сигналами для устранения неполадок, связанных с задержкой сети или проблемами с подключением. Но что это?

Что такое Traceroute и Tracert

Traceroute или Tracert – это утилита, служащая для диагностики сети. Она отслеживает пути, по которым пакеты данных проходят от источника к хосту назначения, что позволяет администраторам оперативно решить проблемы с подключением.

В Windows эта команда называется Tracert, а в Linux и MacOS – Traceroute.

Traceroute и Tracert в основном работают одинаково – они предоставляют информацию о пути пакета данных из одной точки сети на конкретный IP-сервер. Когда данные передаются между двумя точками, они должны проходить через несколько устройств (например, маршрутизаторы).

В то время как команда Ping может сообщить, есть ли проблема, Traceroute поможет вам точно определить, где именно она образовалась.

Представьте, что вы посещаете веб-сайт, и его страницы долго загружаются. В этом случае вы можете использовать Traceroute, чтобы определить, где происходят самые длительные задержки, чтобы добраться до источника самого сбоя.

Как работает Traceroute и Tracert?

- По протоколу UDP (User Datagram Protocol – «протокол пользовательских датаграмм») Traceroute отправляет последовательность IP-пакетов. Всего таких пакетов по умолчанию может быть 3.

- Первый пакет имеет время жизни (также известное как TTL (Time To Live) или лимит переходов), равное 1, второй пакет имеет TTL=2 и так далее.

- Каждый раз, когда пакет передается новому маршрутизатору, TTL уменьшается на 1. Это сделано для предотвращения проблем с зацикливанием между серверами. Если бы не было TTL, пакет мог бы бесконечно долго перебрасываться между серверами.

.jpg)

Когда время жизни достигает 0, пакет отбрасывается, а маршрутизатор возвращает сообщение об ошибке. Отправляя пакеты таким образом, Traceroute гарантирует, что каждый маршрутизатор на пути отклонит пакет и отправит ответ.

Всё о трассировке

Что такое трассировка?

.png)

Трассировка или точнее распределённая трассировка – это возможность отслеживать запросы по мере их прохождения через распределённые системы путём сбора данных о том, как они передаются от одной службы к другой.

Данные трассировки помогают понять поток запросов и определить, где в системе возникают сбои или проблемы с производительностью и почему.

Например, запрос может пройти через несколько служб и пройти туда и обратно через различные микрослужбы, чтобы достичь завершения.

Хотя трассировки существуют уже давно, тенденция к распределённым архитектурам, микросервисам и контейнеризации сделала их важной частью большой системы наблюдения. Ведь наличие механизма, позволяющего понять поток данных, необходимо для обслуживания серверов и устранения неполадок.

Трассировка, наряду с журналами и метриками, занимает важное место в системе. В то время как журналы предоставляют сведения о конкретных событиях, таких как обращение к базе данных и запись в файл или сообщение об ошибке, трассировка соединяет цепочку связанных событий.

Одна трассировка маршрута даёт представление о:

- каждом шаге, через который прошёл запрос;

- количестве времени, затраченном на каждое действие;

- общем времени, которое понадобилось на его обработку.

В то время, как журналы предоставляют подробные сведения об активности, выполняемой каждой службой в процессе, ведение журнала трассировки обеспечивает полную запись цепочки событий, инициированных первоначальным запросом.

Эта информация бесценна для отладки сложных проблем и оптимизации вашей системы.

Как работает трассировка?

Монолитное приложение разрабатывается как единый функциональный модуль, в то время как приложение с микросервисной архитектурой разбивается на модульные службы, каждая из которых выполняет основную функцию приложения и часто управляется специальной командой.

Микросервисы используются для создания многих современных приложений, поскольку они упрощают тестирование и развёртывание быстрых обновлений, а также предотвращают возникновение единой точки отказа.

Но устранение неполадок с микрослужбами может оказаться сложной задачей, поскольку они часто работают на базе сложной серверной архитектуры, а запросы могут включать в себя последовательности вызовов нескольких служб.

Используя трассировку, разработчики могут визуализировать весь путь запроса – от интерфейса к серверу – и точно определить любые сбои производительности, которые возникают на этом пути.

Платформы трассировки начинают собирать данные в момент подачи запроса. Например, когда пользователь отправляет форму на веб-сайте. Это создаёт уникальный идентификатор трассировки.

Этот процесс позволяет идентифицировать каждый запрос, вызов и процесс и соответствующим образом расставлять приоритеты в своих усилиях по устранению неполадок.

Для получения результатов трассировки в том числе используются команды Traceroute и Tracert.

Разница между Traceroute и Tracert

Принцип работы у Traceroute и Tracert один, однако разница между ними состоит не только в операционных системах.

Напоминаем, что команда Tracert обслуживает Windows, а Traceroute работает на Linux и MacOS.

- Tracert, в отличие от своего Linux-двойника, реализован на основе протокола ICMP, а не UDP.

- Tracert отправляет эхо-запрос ICMP (ICMP Echo Request) с TTL=1.

- Первый маршрутизатор проверяет адрес назначения, чтобы выяснить был ли отправлен запрос именно ему.

- Узнав, что цель пакета – другой хост, маршрутизатор отбрасывает его, и TTL становится равным 0.

- Затем маршрутизатор 1 отправляет ICMP-сообщение с указанием информации о себе и причине проблемы источнику пакета: «Time-To-Live Exceeded» или «Time Exceeded in transit».

- Благодаря этому сообщению Tracert записывает маршрутизатор 1 как первый транзитный участок или, как его ещё называют, «хоп, прыжок».

Процесс передачи пакета между промежуточными маршрутизаторами продолжится, пока переменная (TTL ICMP-запроса), не станет равна количеству «прыжков» между узлом-отправителем и узлом-получателем, и пакет не будет получен хостом назначения или количество сетевых переходов не превысит максимальное значение для Tracert – 30.

- Когда целевой хост проверит IP-адрес назначения и узнает, что запрос был направлен именно ему, он отправит эхо-ответ ICMP (ICMP Echo Request), что даст утилите понять, что процесс передачи завершён.

В чём ещё отличие Traceroute от Tracert? В Traceroute схема схожая, практически идентичная.

Целевому хосту направляется фрагментированный UDP-запрос. Таким образом, отправляется сразу несколько пакетов с TTL: TTL=1, TTL=2 и TTL=3.

Вот только раз эта утилита не отправляет эхо-запрос ICMP, как она понимает, что трассировка подошла к концу?

Всё просто: в каждом пакете содержатся данные о порте отправителя (Source) и порте получателя (Destination). Destination порт по умолчанию закрытый (34434), поэтому утилита Traceroute сразу понимает, что процесс передачи данных завершён, когда получает ответ с сообщением о недоступности порта «Destination port unreachable» (Хост/Порт недостижим). Иными словами, запрос достиг целевого хоста.

Как использовать Traceroute и Tracert?

В основном пользователи могут использовать команду Traceroute или Tracert через обычную командную строку. Однако точный метод его запуска зависит от операционной системы компьютера.

Давайте посмотрим, как запустить команду Traceroute или Tracert в Windows, Linux и macOS.

Tracert – Windows

- Перейдите в меню Пуск.

- Выберите Выполнить.

- Введите cmd и нажмите ОК. Это откроет командную строку.

- Введите команду tracert и затем впишите имя хоста или IP-адрес назначения. Пример: tracert www.nic.ru

- Нажмите Enter.

Traceroute – Linux

- Откройте приложение Терминал. Это можно сделать при помощи сочетания клавиш CTRL + Shift + T.

- Впишите команду traceroute вместе с именем хоста или IP-адресом. Пример: traceroute www.nic.ru

- Нажмите Enter.

Traceroute – MacOS

Раньше это действие можно было выполнить через встроенное приложение Сетевая утилита, но на данный момент она не поддерживается компанией Apple. Поэтому:

- Запустите приложение Терминал.

- Введите команду traceroute и имя хоста или IP-адрес назначения. Пример: traceroute www.nic.ru

- Нажмите Enter.

Также можно добавить дополнительные параметры в команду Traceroute или Tracert, чтобы сделать ваши результаты более точными. Вот некоторые расширенные параметры трассировки:

Как читать результаты Tracert

После выполнения команды Tracert или Traceroute система представит результаты в виде множества строк. Отчёт может несколько отличаться в зависимости от вашей операционной системы, но обычно он содержит одну и ту же информацию.

Стандартные результаты Tracert или Traceroute включают в себя несколько строк, описывающих каждый переход, который проходит пакет для достижения хоста назначения. Каждая строка разделена на столбцы с различной информацией.

Давайте рассмотрим каждый столбец и его детали.

Число хопов – первый столбец количество сделанных “прыжков”.

Если время трассировки истекает на определенном узле, это может означать, что в данном месте возникла проблема или что маршрут неверен, что не позволяет пакету достичь пункта назначения. В результатах это представлено как:

Заключение

Команда Traceroute и Tracert – это полезный и простой в использовании инструмент диагностики сети. Как правило, это ещё и первый способ устранения неполадок с подключением.

В этой статье вы узнали, чем эта утилита может отличаться в зависимости от вашей операционной системы, как использовать команду и читать полученные результаты.

В этой статье мы расскажем, что делает команда Ping, и разберём, где может понадобиться команда Ping.

Описание команды

Серверы требуют постоянной диагностики своих систем. Одним из базовых инструментов, который помогает в администрировании сервера, является утилита Ping. Её основная задача ― определение работоспособности узла, сайта или сервера в интернете.

Как это работает? Команда Ping в cmd посылает небольшие пакеты на сервер, который нужно проверить. Через некоторое время от сервера приходит ответ ― те же пакеты, что и были отправлены. Исходя из этого ответа оценивается работоспособность сервера. Устройство работает нормально, если отправленные пакеты вернулись полностью и быстро.

Кроме проверки доступности удалённого хоста, с помощью этой команды можно:

- измерить время, за которое сервер отвечает на команду,

- выявить IP-адреса хоста в локальной и глобальной сети,

- определить качество соединения (были ли потеряны пакеты в пути),

- внедрить команду в bash-скрипт для автоматической проверки сетевого устройства.

Обратите внимание! Если вы используете прокси-сервер, команда пинг работать не будет, так как для её действия нужно прямое соединение с устройством.

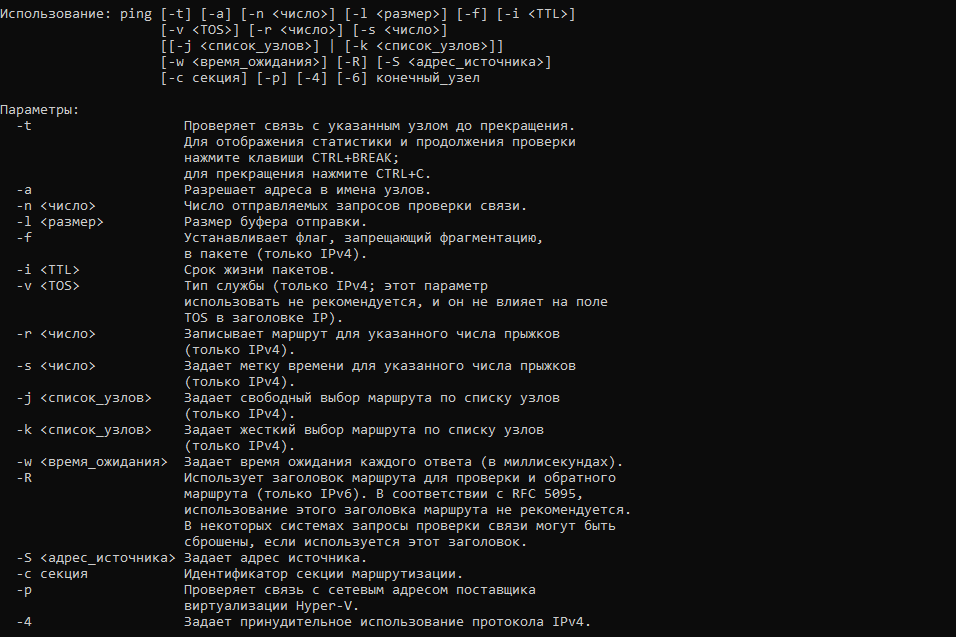

У команды есть несколько параметров, которые предназначены для разных задач. Чтобы посмотреть все возможные опции, введите в командной строке:

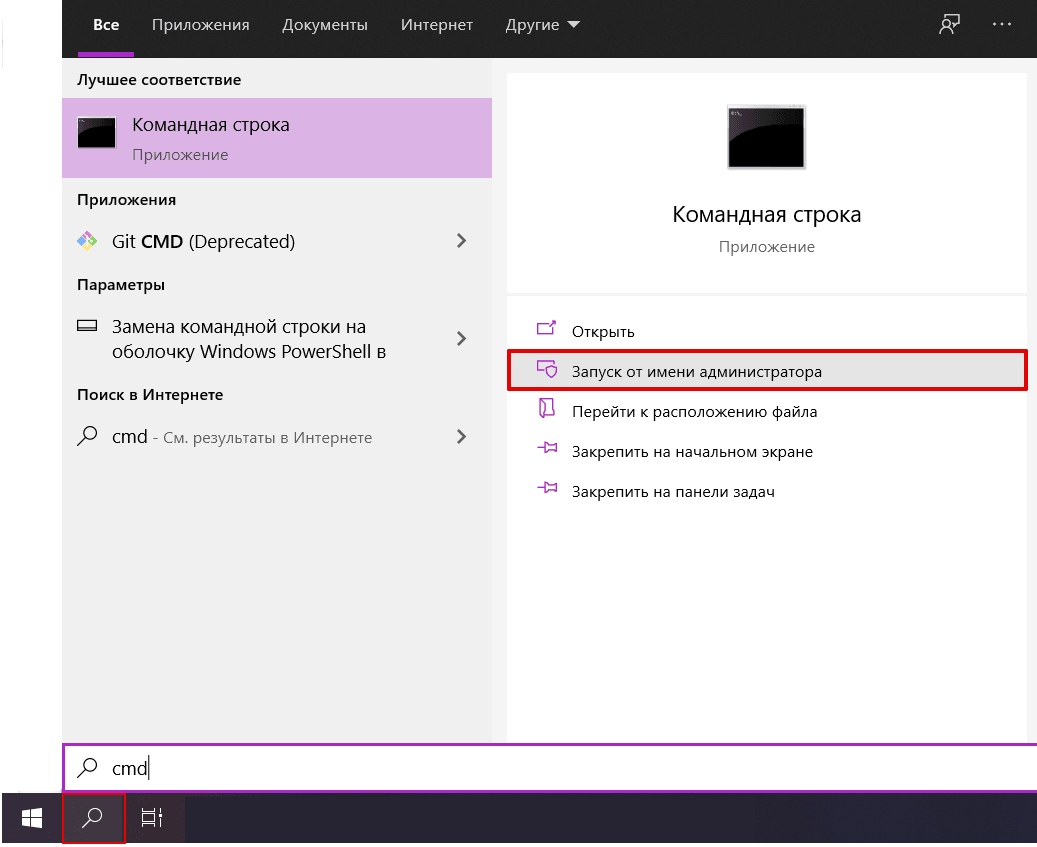

Нажмите значок поиска на Панели задач.

В строке поиска введите cmd.

В результатах поиска найдите Командная строка.

В открывшемся меню выберите пункт Запустить от имени администратора:

Перед вами появится весь список доступных параметров:

Как проверить доступность и работоспособность сервера

Это самый простой запрос. Устройство должно отправить некоторое количество пакетов на нужный сервер и проверить время ответа и количество возвращённых параметров. Также этим методом пользователи пингуют популярные сайты, чтобы узнать, есть ли проблемы с интернет-соединением на их устройстве.

Для проверки доступности сервера введите:

Вместо domain.name может быть указан:

- любой домен, например доменное имя вашего сайта, на котором наблюдаются неполадки,

- IP-адрес.

На Windows и Linux эта команда работает по-разному. Команда Ping в Linux посылает пакеты, пока вы не прервёте их отправку вручную с помощью сочетания клавиш Ctrl+C.

Вам придёт ответ:

В выданной статистике будет информация о количестве отправленных, полученных и потерянных пакетов, а также минимальное, максимальное и среднее время их передачи.

На Windows команда по умолчанию отправляет только 4 пакета. Если на Windows вам нужно отправить больше пакетов, можно ввести команду с параметром -t. Это будет выглядеть так:

Команда будет бесконечно пинговать удалённый сервер, пока вы не нажмёте Ctrl+C. После остановки перед вами снова появится статистика, но отправленных пакетов будет больше.

Хорошим временем отклика считается 10 ms, удовлетворительным ― до 20 ms. Значения выше этих могут говорить о проблеме при работе с удалённым сервером.

Вместо цифр может появиться фраза «Превышен интервал ожидания». Такое бывает, когда сервер не успел ответить за 4 секунды. Это установленное по умолчанию время ожидания для утилиты. Такой ответ не всегда говорит о проблемах на сервере. Ping-запросы не приоритетны. Если сервер перегружен, он может выполнить их позже. Можно увеличить время ожидания сервера по инструкции ниже и попробовать ещё раз.

Как увеличить время ожидания ответа от сервера

Время ожидания ответа можно изменить с помощью параметра -w.

Введите:

Где 5000 ― время ожидания в миллисекундах (1с = 1000 мс).

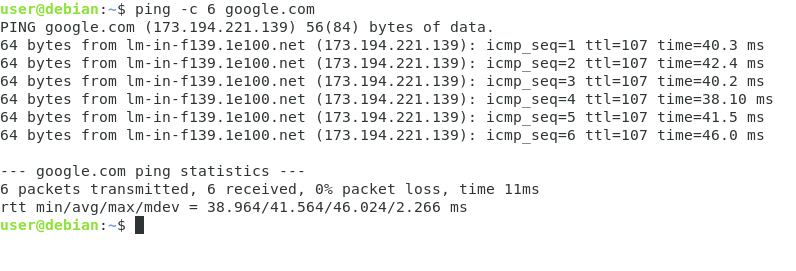

Как отправить определённое количество пакетов

Необязательно вручную останавливать отправку пакетов. Можно сразу ограничить их количество параметром -c. Для этого введите:

- 6 ― количество пакетов,

- domain.name ― доменное имя или IP-адрес.

Как изменить размер пакета

По умолчанию команда отправляет пакеты размером по 56 байт. Такой размер файлов не влияет на работу сети при пинговании. Если нужно, вес пакетов можно изменить. Для этого используйте параметр -s. Введите:

ping -s packet_size domain.name- packet_size ― размер пакета в байтах,

- domain.name ― доменное имя или IP-адрес.

Например: ping —s 100 123.456.1.1

Как изменить интервал времени отправления пакета

По умолчанию пакеты отправляются с интервалом в 1 секунду. Если вы хотите сделать интервал меньше или больше, введите:

- 5 ― количество секунд между отправками пакетов,

- domain.name ― доменное имя или IP-адрес.

Обратите внимание! Для установки значений меньше 0,2 секунды требуются права суперпользователя.

Комбинация параметров

Чтобы получить подходящую команду, можно комбинировать параметры.

Например: ping —с 6 —s 100 domain.name.

Как протестировать нагрузку

Чтобы протестировать нагрузку, нужно организовать массовую отправку пакетов. Обратите внимание, эта команда доступна только для суперпользователя. Введите:

За секунду будут отправлены тысячи запросов. Чтобы прекратить отправку, нажмите Ctrl+C. Система покажет вам количество отправленных и обработанных пакетов.

Как включить звуковой сигнал для уведомления о начале работы

Если на сервере есть сбой, для его решения нужно будет глубоко погружаться в настройки системы. Для удобства можно установить звуковой сигнал. Как только проблема на сервере будет устранена, утилита автоматически оповестит пользователя о восстановлении соединения.

Для включения звукового сигнала введите:

Как вывести только результат проверки Ping в Linux

Если вы не хотите заполнять терминал пакетами, можно использовать параметр -q. Вы не будете наблюдать все параметры, а получите только статистику. Введите:

Если пакеты от команды Ping не принимаются, это может говорить о проблемах на сервере или о том, что на устройстве отключена функция ответа на ping-запросы. В обоих случаях можно воспользоваться детальной проверкой с помощью утилит tracert (для Windows) и traceroute (для Linux).

cmd.exe

Пуск – Выполнить – cmd.exe

cmd.exe

В списке представлены сетевые утилиты командной строки для получения

информации о сетевых настройках, выполнения операций по

конфигурированию и диагностике сети.

В описании команд используется

< текст > – текст в угловых скобках. Обязательный параметр

[ текст ] – текст в квадратных скобках. Необязательный параметр.

( текст ) – текст в круглых скобках. Необходимо выбрать один из параметров.

Вертикальная черта | – разделитель для взаимоисключающих параметров. Нужно выбрать один из них.

Многоточие … – возможно повторение параметров.

Краткое описание и примеры использования сетевых утилит командной строки

Windows:

ARP

IPCONFIG

GETMAC

NBTSTAT

NETSH

NETSTAT

NET

NSLOOKUP

PATHPING

PING

ROUTE

TELNET

TRACERT

Примеры практического использования.

Утилита ARP.EXE

Утилита командной строки ARP.EXE присутствует во всех версиях Windows и имеет один и тот же синтаксис.

Команда

ARP позволяет просматривать и изменять записи в кэш ARP (Address Resolution Protocol – протокол разрешения адресов), который представляет собой таблицу соответствия IP-адресов аппаратным адресам сетевых устройств. Аппаратный адрес – это уникальный, присвоенный при изготовлении, 6-байтный адрес сетевого устройства, например сетевой карты. Этот адрес также

часто называют MAC-адресом (Media Access Control – управление доступом к среде) или Ethernet-адресом. В сетях Ethernet передаваемые и принимаемые данные всегда содержат MAC-адрес источника (Source MAC) и MAC-адрес приемника (Destination MAC). Два старших бита MAC-адреса используются для идентификации типа адреса:

– первый бит – одиночный (0) или групповой (1) адрес.

– второй бит – признак универсального (0) или локально администрируемого (1) адреса.

Следующие 22 бита адреса содержат специальный код производителя MFG или OUI – универсальный код организации.

Другими словами, любое сетевое устройство имеет аппаратный адрес, состоящий из 2- х частей. Старшую часть MAC – адреса, централизованно выделяемую по лицензии каждому производителю сетевого оборудования. Например, 00:E0:4C – для сетевых устройств REALTEK SEMICONDUCTOR CORP. Крупным производителям сетевого оборудования обычно принадлежит несколько диапазонов OUI . И младшую часть MAC-адреса, которая формируется при производстве оборудования, и уникальна для каждого экземпляра устройства.

Отображение IP-адресов (формируемых программным путем), в аппаратные адреса, выполняется с помощью следующих действий:

– в сеть отправляется широковещательный запрос (ARP-request), принимаемый всеми сетевыми устройствами. Он содержит IP и Ethernet адреса отправителя, а также, целевой IP-адрес, для которого выполняется определение MAC-адреса.

– каждое устройство, принявшее запрос проверяет соответствие целевого IP-адреса, указанного в запросе, своему собственному IP-адресу. При совпадении, отправителю передается ARP-ответ (ARP-Reply), в котором содержатся IP и MAC адреса ответившего узла. Кадр с ARP-ответом содержит IP и MAC адреса как отправителя, так и получателя-составителя запроса.

– информация, полученная в ARP-ответе, заносится в ARP-кэш и может использоваться для обмена данными по IP-протоколу для данного узла. ARP-кэш представляет собой таблицу в оперативной памяти, каждая запись в которой содержит IP, MAC и возраст их разрешения. Возраст записи учитывается для того, чтобы обеспечить возможность повторного выполнения процедуры ARP при каком либо изменении соответствия адресов.

Синтаксис ARP.EXE:

arp[-a [InetAddr] [-NIfaceAddr]] [-g [InetAddr] [-NIfaceAddr]] [-dInetAddr [IfaceAddr]] [-sInetAddr EtherAddr [IfaceAddr]]

-a[ InetAddr] [ -NIfaceAddr] – ключ -a – отображает текущую таблицу ARP для всех интерфейсов. Для отображения записи конкретного IP-адреса используется ключ -a с параметром InetAdd , в качестве которого указывается IP-адрес. Если узел, отправляющий ARP-запрос имеет несколько сетевых интерфейсов, то для отображения таблицы ARP

нужного интерфейса, можно использовать ключ -N с параметром IfaceAddr, в качестве которого используется IP-адрес интерфейса.

-g[ InetAddr] [ -NIfaceAddr] ключ -g идентичен ключу -a.

-d InetAddr[ IfaceAddr] – используется для удаления записей из ARP-кэш. Возможно удаление по выбранному IP или полная очистка ARP кэш. Для удаления всех записей, вместо адреса используется символ * Если имеется несколько сетевых интерфейсов, то очистку можно выполнить для одного из них, указав в поле IfaceAddr его IP .

-s InetAddr EtherAddr [ IfaceAddr] – используется для добавления статических записей в таблицу ARP. Статические записи хранятся в ARP-кэш постоянно. Обычно, добавление статических записей используется для сетевых устройств, не поддерживающих протокол ARP или не имеющих возможности ответить на ARP- запрос.

/? – получение справки по использованию arp.exe. Аналогично – запуск arp.exe без параметров.

Примеры использования ARP:

arp -a – отобразить все записи таблицы ARP.

arp -a 192.168.0.9 – отобразить запись, соответствующую IP-адресу 192.168.0.9

arp -a 192.168.1.158 -N 192.168.1.1 – отобразить таблицу ARP для адреса 192.168.1.158 на сетевом интерфейсе 192.168.1.1

arp -a -N 10.164.250.148 – отобразить все записи таблицы ARP на сетевом интерфейсе 10.164.250.148 .

arp -s 192.168.0.1 00-22-15-15-88-15 – добавить в таблицу ARP статическую запись, задающую соответствие IP – адреса 192.168.0.1 и MAC-адреса 00-22-15-15-88-15

arp -s 192.168.0.1 00-22-15-15-88-15 192.168.0.56 – то же самое, что и в предыдущем случае, но с указанием сетевого интерфейса, для которого выполняется добавление статической записи.

arp -d 192.168.1.1 192.168.1.56 удаление записи из таблицы ARP для IP-адреса 192.168.1.1 на сетевом интерфейсе 192.168.1.56

arp -d * – полная очистка таблицы ARP. Аналогично – arp -d без параметров. Если имеется несколько сетевых интерфейсов, то очистка может быть выполнена только для одного из них – arp -d * 192.168.0.56.

Некоторые замечания по практическому использованию команды ARP:

– разрешение адресов по протоколу ARP выполняется только при операциях передачи данных по протоколу IP .

– время жизни записей в таблице ARP ограничено, поэтому, перед просмотром ее содержимого для конкретного адреса нужно выполнить ping на этот адрес.

– если ответ на ping не приходит, а запись для данного IP-адреса присутствует в таблице ARP, то этот факт можно интерпретировать как блокировку ICMP-пакетов брандмауэром пингуемого узла.

– невозможность подключения к удаленному узлу по протоколам TCP или UDP при наличии записей в таблице ARP для целевого IP, может служить признаком отсутствия служб обрабатывающих входящие подключения, или их блокировки брандмауэром (закрытые порты).

– ARP протокол работает в пределах локального сегмента сети. Поэтому, если выполнить ping на внешний узел ( например ping yandex.ru ), то в таблице ARP будет присутствовать запись для IP – адреса маршрутизатора, через который выполняется отправка пакета во внешнюю сеть.

При использовании команды ARP для отображения таблицы, не помещающейся на экране, удобно пользоваться командой постраничного вывода more или перенаправлением стандартного вывода в файл:

arp -a | more

arp -a > C:\myarp.txt

Утилита IPCONFIG .

Утилита командной строки IPCONFIG присутствует во всех версиях Windows. Некоторые параметры командной строки не поддерживаются в версиях предшествующих Windows Vista/Windows 7

Команда IPCONFIG используется для отображения текущих настроек протокола TCP/IP и для обновления некоторых параметров, задаваемых при автоматическом конфигурировании сетевых интерфейсов при использовании протокола Dynamic Host Configuration Protocol (DHCP).

Синтаксис:

ipconfig [/allcompartments] [/all] [/renew[Adapter]] [/release[Adapter]] [/renew6[Adapter]] [/release6[Adapter]] [/flushdns] [/displaydns] [/registerdns] [/showclassidAdapter] [/setclassidAdapter [ClassID]]

Параметры:

/? – отобразить справку по использованию IPCONFIG

/all – отобразить полную конфигурацию настроек TCP/IP для всех сетевых адаптеров. Отображение выполняется как для физических интерфейсов, так и для логических, как например, dialup или VPN подключения.

/allcompartments – вывести полную информацию о конфигурации TCP/IP для всех секций. Применимо для Windows Vista/Windows 7 .

/displaydns – отобразить содержимое кэш службы DNS – клиент.

/flushdns – сбросить содержимое кэш службы DNS – клиент.

/registerdns – инициировать регистрацию записей ресурсов DNS для всех адаптеров данного

компьютера. Этот параметр используется для изменения настроек DNS сетевых подключений без перезагрузки компьютера.

/release[Adapter] – используется для отмены автоматических настроек сетевого адаптера, полученных от сервера DHCP. Если имя адаптера не указано, то отмена настроек выполняется для всех адаптеров.

/release6[Adapter] – отмена автоматических настроек для протокола IPv6

/renew[Adapter] – обновить конфигурацию для сетевого адаптера настроенного на получение настроек от сервера DHCP. Если имя адаптера не указано, то обновление выполняется для всех адаптеров.

/renew6[Adapter] – как и в предыдущем случае, но для протокола IPv6

/showclassid Adapter и /setclassid Adapter[ ClassID] – эти параметры применимы для Windows Vista / Windows 7 и используются для просмотра или изменения идентификатора Class ID, если он получен от DHCP – сервера при конфигурировании сетевых настроек.

Изменение сетевых настроек с помощью команды IPCONFIG, в основном, применимо к тем сетевым адаптерам, которые настроены на автоматическое конфигурирование с использованием службы динамической настройки основных параметров на сетевом уровне DHCP (Dynamic Host Configuration Protocol) или службы автоматической настройки приватных IP – адресов APIPA (Automatic Private IP Addressing) .

Если в параметрах командной строки IPCONFIG используется имя адаптера, содержащее пробелы, то оно должно заключаться в двойные кавычки. Если имя содержит символы русского алфавита, то оно должно быть представлено в DOS-кодировке.

Для имен адаптеров применимо использование символа * в качестве шаблона:

* – любое имя

Локальн* – имя адаптера начинается с ” Локальн “

* сети * – имя адаптера содержит строку ” сети ”

Примеры использования:

ipconfig – отобразить базовые сетевые настройки для всех сетевых адаптеров.

ipconfig /all – отобразить все сетевые настройки для всех сетевых адаптеров.

ipconfig /renew “Подключение по локальной сети 2” – обновить сетевые настройки, полученные от DHCP – сервера только для адаптера с именем ” Подключение по локальной сети 2″

ipconfig /dysplaydns – вывести на экран содержимое кэш службы разрешения имен DNS

ipconfig /showclassid “Подключение по локальной сети” – отобразить все допустимые для этого адаптера идентификаторы классов DHCP.

ipconfig /setclassid “Local Area Connection” TEST – установить для адаптера с именем “Local Area Connection” идентификатор класса DHCP “TEST”. Если идентификатор класса DHCP не указан, то он будет удален.

Пример отображаемой конфигурации сетевого адаптера :

Ethernet adapter Подключение по локальной сети :

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Realtek 8139d Adapter #2

Физический адрес. . . . . . . . . : 00-14-02-7B-ED-67

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Автонастройка IPv4-адреса . . . . : 169.254.254.18(Основной)

Локальный IPv6-адрес канала . . . : fe80::7c22:e7f8:3a71:8249%16(Основной)

IPv4-адрес. . . . . . . . . . . . : 10.10.11.77(Основной)

Маска подсети . . . . . . . . . . : 255.255.224.0

Аренда получена. . . . . . . . . . : 2 марта 2012 г. 22:44:48

Срок аренды истекает. . . . . . . . . . : 3 марта 2012 г. 2:31:27

Основной шлюз. . . . . . . . . : 10.10.11.1

Код класса DHCPv4. . . . . . . . . . : TEST

DHCP-сервер. . . . . . . . . . . : 10.10.11.11 –

Следующие 2 параметра (идентификатор участников DHCP – DUID и идентификатор арендованного адреса IAID) присутствуют при автоматическом конфигурировании настроек протокола IPv6 . В крупных сетях могут присутствовать несколько серверов DHCPv6. При автоматическом конфигурировании сетевого адаптера, все они получают от клиента специальный запрос DHCP REQUEST. Каждый из них проверяет, ему ли был направлен запрос. Сервер не приступает к обработке пакетов с DUID, отличающимся от его собственного. При совпадении DUID, сервер помечает адрес как присвоенный и возвращает ответ DHCP REPLY. На этом обработка запроса завершается.

IAID – это специальный идентификатор арендуемого IPv6-адреса длиной 4 байта. Клиенту выделяется адрес на время, определенное сервером (срок аренды). Когда предпочитаемый срок действия адреса заканчивается, клиент отправляет серверу пакет DHCP RENEW с запросом на продление этого срока. В сообщение включается идентификатор IAID, код которого также хранится в базе данных DHCP сервера. Если сервер готов продлить срок действия адреса, он отправляет ответ DHCP REPLY и клиент получает возможность использования арендованного адреса без повторного получения настроек.

IAID DHCPv6 . . . . . . . . . . . : 234890384

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-14-E2-78-C0-00-0C-1E-7C-29-E3

DNS-серверы. . . . . . . . . . . : 94.25.128.74

94.25.208.74

NetBios через TCP/IP. . . . . . . . : Включен

Подробное описание команды IPCONFIG

Утилита GETMAC .

Утилита командной строки GETMAC присутствует в версиях Windows XP и старше. Используется для получения аппаратных адресов сетевых адаптеров (MAC-адресов) как на локальном, так и на удаленном компьютере.

Синтаксис:

GETMAC [/S <система> [/U <пользователь> [/P <пароль>]]] [/FO <формат>]

[/NH] [/V]

Параметры:

/S <система> – имя или IP-адрес удаленного компьютера.

/U [<домен>\]<пользователь> Имя пользователя. Если не задано, то используется текущая учетная запись.

/P [<пароль>] – Пароль. Если задан параметр /U и не задан пароль, то он будет запрошен.

/FO <формат> – Формат, в котором следует отображать результаты запроса. Допустимые форматы: “TABLE” (таблица), “LIST” (список), “CSV” (разделяемые запятыми поля). Если параметр не задан, то используется вывод в виде таблицы (TABLE) .

/NH – Указывает, что строка заголовков столбцов не

должна отображаться в результирующем файле.

форматов TABLE и CSV.

/V – Отображение подробной информации. В отображаемой информации присутствует имя сетевого подключения и название сетевого адаптера.

/? – Вывод справки по использованию команды.

Примеры:

GETMAC /? – отобразить краткую справку об использовании GETMAC.

GETMAC /FO csv – выдать информации о MAC-адресах всех существующих на локальном компьютере сетевых адаптеров в формате CSV (полей с разделителями в виде запятой)

GETMAC /S COMPUTER /NH /V – получить MAC адреса сетевых адаптеров для удаленного компьютера COMPUTER, не отображать заголовки столбцов в таблице и использовать отображение подробной информации. Для подключения к удаленному компьютеру используется текущая учетная запись пользователя.

GETMAC /S 192.168.1.1 /NH /V – то же самое, но вместо имени компьютера задан его IP-адрес.

GETMAC /S COMPUTER /U user /P password – получить MAC – адрес адаптеров удаленного компьютера COMPUTER. Для подключения к нему используется имя пользователя “user” и пароль “password”

GETMAC /S COMPUTER /U mydomain\user – для подключения к удаленному компьютеру используется учетная запись пользователя “user” в домене “mydomain”. Пароль пользователя вводится по запросу.

GETMAC /S COMPUTER /U mydomain\user /P password – то же самое, что и в предыдущем случае, но пароль задан в командной строке.

Пример выводимой информации по GETMAC без параметров:

Физический адрес Имя транспорта

=================== ==========================================================

00-00-DB-CE-97-9C \Device\Tcpip_{85E2B831- 859B-45D4-9552-0E6DCFB57391}

00-2E-20-6B-0D-07 \Device\Tcpip_{158A50DF- F6F2-4909-8F15-DF94B51A81FF}

По имени транспорта можно найти в реестре записи, связанные с данным сетевым адаптером.

Утилита NBTSTAT .

Команда NBTSTAT позволяет получить статистику протокола

NetBIOS over TCP/IP (NetBT), таблицу имен локальных и удаленных компьютеров и содержимое кэш NetBIOS имен. Применение NBTSTAT позволяет принудительно обновить

кэш NetBIOS-имен компьютеров и имена, зарегистрированные с помощью серверов Windows Internet Name Service (WINS).

Синтаксис:

nbtstat[-a RemoteName] [-A IPAddress] [-c] [-n] [-r] [-R] [-RR] [-s] [-S] [Interval]

Параметры командной строки:

-a RemoteName – отображает таблицу имен удаленного компьютера. NetBIOS-имена соответствуют перечню NetBIOS-приложений, выполняющихся на удаленном компьютере.

-A IPAddress – то же самое, что и в предыдущем случае, но вместо имени удаленного компьютера используется его IP-адрес.

-c – отображает кэш имен NetBIOS и соответствующих им IP-адресов.

-n – отображает таблицу NetBIOS-имен на локальном компьютере. Состояние “Зарегистрирован” означает, что имя зарегистрировано с использованием широковещательного запроса или с помощью сервера WINS.

-r – отображает статистику разрешения NetBIOS-имен. На компьютерах под управлением Windows XP и старше, выдается раздельная статистика о разрешении имен с помощью широковещательной рассылки и с помощью сервера имен WINS.

-R – очистка кэш NetBIOS-имен и загрузка данных из секции #PRE файла LMHOSTS.

-RR – очистка кэш NetBIOS – имен на локальном компьютере и их повторная регистрация с использованием сервера WINS.

-s – отображает статистику NetBIOS – сессий между клиентом и сервером и NetBIOS-имена удаленных узлов.

-S – отображает статистику сессий между клиентом и сервером и IP-адреса удаленных узлов.

Interval – интервал обновления отображаемых данных в секундах. Для прекращения автоматического обновления используется комбинация клавиш CTRL+C

/? – отобразить справку по использованию NBTSTAT.

Примеры использования:

nbtstat -n – вывести список зарегистрированных NetBIOS-имен на локальном компьютере.

nbtstat -a SERVER – вывести список зарегистрированных NetBIOS-имен на компьютере SERVER.

nbtstat -A 192.168.1.1 – вывести список зарегистрированных NetBIOS-имен на удаленном компьютере с IP-адресом 192.168.1.1 .

nbtstat -RR – выполнить очистку и перерегистрацию NetBIOS-имен на локальном компьютере.

Подробное описание команды NBTSTAT

Утилита NETSH.EXE

Утилита сетевой оболочки NETSH (NETwork SHell) – наиболее полное и

функциональное стандартное средство управления сетью с использованием

командной строки в среде Windows XP и старше. Набор внутренних команд сетевой

оболочки пополняется с появлением новых версий операционной системы, что

необходимо учитывать при работе в локальной сети с различными ОС. Так,

например, команда уровня wlan ( netsh wlan – управление беспроводной сетью)

может использоваться на компьютерах под управлением Windows Vista и старше и

отсутствует в Widows XP. Синтаксис используемых команд и параметров также

может различаться в разных операционных системах семейства Windows.

При запуске NETSH.EXE без параметров на экран выводится приглашение к вводу внутренних команд оболочки. Набор команд представляет собой многоуровневую структуру, позволяющую выполнять необходимые действия в выбранном контексте. При вводе знака вопроса ? можно получить краткую справку по доступному перечню команд на данном уровне. Ввод команды данного уровня со знаком вопроса вызовет отображение справки по ее использованию. Аналогичную справку можно получить, введя определенную команду и, после перехода на уровень ее выполнения, ввести знак вопроса. При необходимости, можно выполнить нужное действие без использования интерактивного режима, указав в качестве параметров командной строки последовательный набор внутренних команд NETSH и необходимых параметров. Например:

netsh advfirewall show global последовательно выполняется команда первого уровня advfirewall, в ее контексте, команда следующего уровня show с параметром global

Команды NETSH можно выполнить и на удаленном компьютере с использованием подключения по локальной сети. Netsh также предоставляет возможность выполнения сценариев, представляющих собой группу команд в текстовом файле, выполняемых в режиме очередности на определенном компьютере. В целом, возможности NETSH настолько обширны, что трудно найти сетевую задачу, которую невозможно было бы решить с использованием данной утилиты.

Синтаксис:

NETSH.EXE [-a AliasFile] [-c Context] [-r RemoteMachine] [-u [DomainName\]UserName] [-p Password | *] [Command | -f ScriptFile]

-a AliasFile – не завершать работу а перейти к приглашению ввода команд после выполнения AliasFile. AliasFile – имя текстового файла, в котором содержатся одна или несколько команд netsh .

-c Context – изменить контекст (уровень) команд netsh.

-r RemoteMachine – выполнять команды netsh на удаленном компьютере. В качестве RemoteMachine может использоваться имя или IP-адрес.

[-u DomainName\]UserName – имя пользователя для подключения к удаленному компьютеру. Если не задано, то используется текущее имя пользователя.

-p Password пароль для подключения к удаленному компьютеру.

Command – команда оболочки netsh , которую необходимо выполнить.

-f ScriptFile – аналогично ключу -a, но после выполнения команд файла сценария Scriptfile, работа netsh завершается.

Пример полученной справки об использовании по команде netsh ? или вводе знака вопроса на приглашение при запуске netsh без параметров в среде ОС Windows 7:

Применимы следующие команды:

Команды в этом контексте:

? – Отображение списка команд.

add – Добавление элемента конфигурации в список элементов.

advfirewall – Изменения в контексте ‘netsh advfirewall’.

branchcache – Изменения в контексте ‘netsh branchcache’.

bridge – Изменения в контексте ‘netsh bridge’.

delete – Удаление элемента конфигурации из списка элементов.

dhcpclient – Изменения в контексте ‘netsh dhcpclient’.

dnsclient – Изменения в контексте ‘netsh dnsclient’.

dump – Отображение сценария конфигурации.

exec – Запуск файла сценария.

firewall – Изменения в контексте ‘netsh firewall’.

help – Отображение списка команд.

http – Изменения в контексте ‘netsh http’.

interface – Изменения в контексте ‘netsh interface’.

ipsec – Изменения в контексте ‘netsh ipsec’.

lan – Изменения в контексте ‘netsh lan’.

mbn – Изменения в контексте ‘netsh mbn’.

namespace – Изменения в контексте ‘netsh namespace’.

nap – Изменения в контексте ‘netsh nap’.

netio – Изменения в контексте ‘netsh netio’.

p2p – Изменения в контексте ‘netsh p2p’.

ras – Изменения в контексте ‘netsh ras’.

rpc – Изменения в контексте ‘netsh rpc’.

set – Обновление параметров конфигурации.

show – Отображение информации.

trace – Изменения в контексте ‘netsh trace’.

wcn – Изменения в контексте ‘netsh wcn’.

wfp – Изменения в контексте ‘netsh wfp’.

winhttp – Изменения в контексте ‘netsh winhttp’.

winsock – Изменения в контексте ‘netsh winsock’.

wlan – Изменения в контексте ‘netsh wlan’.

Доступны следующие дочерние контексты:

advfirewall branchcache bridge dhcpclient dnsclient firewall http interface ipsec lan mbn namespace nap netio p2p ras rpc trace wcn wfp winhttp winsock wlan

Чтобы получить справку по команде, введите эту команду,

затем пробел и “?”

Примеры практического использования NETSH.

Для примера, нужно получить справку в контексте работы с конфигурацией беспроводной сети wlan .

Последовательно выполняем команды

netsh

wlan

set file open C:\wlanhelp.txt

?

set file close

В данном примере, команда

set file open C:\wlanhelp.txt устанавливает режим вывода консольных сообщений в файл с именем C:\wlanhelp.txt. После установки данного режима, все, что вводится с клавиатуры и отображается на экране, будет записано в указанный текстовый файл. Таким образом, можно создавать файлы журналов отдельных сессий использования netsh . Вместо параметра open можно использовать append и имя уже существующего файла журнала. В таком режиме данные будут записываться в конец существующего текстового файла.

Команда dump создает сценарий, который содержит текущую конфигурацию. Если данные сценария сохранить в текстовый файл, то при необходимости, его можно будет использовать для восстановления измененных параметров с помощью команды загрузки и выполнения скриптов exec.

Для сохранения используется команда:

dump Имя файла сценария

Для восстановления настроек из файла сценария используется команда:

exec Имя файла сценария

В некоторых версиях netsh команда dump с указанием имени файла почему-то не работает. Однако, для сохранения конфигурации можно воспользоваться способом, описанным выше – использовать запись в файл командой set file open C:\mynet.sav .

netsh

set file open C:\mynet.sav

dump

quit

Остается только слегка исправить полученный файл сценария C:\mynet.sav – удалить 1-ю строчку с командой dump и последние – с приглашением netsh и (или) командой quit

Второй способ – использовать netsh с перенаправлением вывода команды dump в файл:

netsh dump > C:\mynet.sav

Для сохранения отдельного контекста конфигурации можно воспользоваться командой dump на соответствующем уровне :

netsh interface dump > C:\myinterf.cnf – сохранить настройки сетевых интерфейсов в виде сценария netsh в файле C:\myinterf.cnf

Для восстановления сетевой конфигурации можно воспользоваться

netsh exec C:\mynet.sav

Обычно, после восстановления сетевых настроек из файла сценария , требуется перезапуск некоторых сетевых служб, а желательнее – выполнить перезагрузку Windows

Иногда требуется выполнить некоторые команды на одном уровне, перейти на другой, и снова вернуться на предыдущий. Для выполнения таких переходов используются команды pushd и popd . Принцип переключения между контекстами основан на обработке очереди в соответствии с правилом “первым вошел – последним вышел” или first-in-last-out (FILO) stack. Команда pushd запоминает текущий уровень (контекст) в стеке, а команда popd извлекает его из стека. Например:

netsh>

pushd

netsh>

interface ipv4

netsh interface ipv4>

set address local static 192.168.1.9 255.255.255.0 192.168.1.1 1

netsh interface ip>

popd

netsh >

Без использования команд pushd и popd практически невозможно полноценное использование сценариев netsh.

Кроме сохранения и восстановления настроек использование команды dump позволяет получить примеры в виде сценария, соответствующего текущей конфигурации. Например, дамп секции interface дает пример выполнения команд netsh в контексте настроек сетевых интерфейсов.

Пример сценария :

#========================

# Конфигурация интерфейса

#========================

pushd interface

reset all

popd

# Конец конфигурации интерфейса

. . .

# —————————————–

# Настройка IP-интерфейсов

# —————————————–

pushd interface ip

# Интерфейс настройки IP для “Подключение по локальной сети”

set address name=” Подключение по локальной сети ” source=static addr=192.168.0.1 mask=255.255.255.0

set dns name=”Подключение по локальной сети” source=static addr=192.168.0.2 mask=255.255.255.0

set wins name=” Подключение по локальной сети ” source=static addr=192.168.0.9

#

– Сменить IP-адрес в командной строке:

netsh interface ip set address name=”Подключение по локальной сети” source=static addr=192.168.0.58 mask=255.255.255.0

name – имя сетевого подключения

source – static – статический IP-адрес. Возможно значение DHCP, если адрес назначается автоматически сервером DHCP.

addr – значение IP-адреса

mask – значение маски сети.

Для получения сведений о дополнительных возможностях конфигурирования сетевых интерфейсов можно перейти на соответствующий контекст выполнения netsh, и выполнить интересующую команду с параметром ? . Например:

netsh – старт NETSH

interface – перейти в контекст настройки сетевых интерфейсов interface

ip – перейти в контекст настройки протокола IP

set file open C:\setaddr.txt – записывать сессию в файл. Эта команда используется, если нужна справочная информация в виде текстового файла .

set address ? выдать справку по использованию set address

set file close – закрыть файл справки.

quit – завершить работу с netsh

Для Windows Windows 7 и старше, синтаксис будет немного отличаться,

уровню ip будет соответствовать уровень ipv4 или ipv6:

netch – старт NETSH

interface – перейти в контекст настройки сетевых интерфейсов interface

ipv4 – перейти в контекст настройки протокола IP v4

ipv6– перейти в контекст настройки протокола IP v6

set file open C:\setaddr.txt – записывать сессию в файл. Эта команда используется, если нужна справочная информация в виде текстового файла .

set address ? выдать справку по использованию set address

set file close

quit – завершить работу с netsh

Пример синтаксиса для смены адреса DNS-сервера в настройках сетевого подключения

“Подключение по локальной сети 2” на адрес

публичного DNS-сервера Googl в среде Windows 7:

netsh interface ipv4 set dnsservers name=”Подключение по локальной сети 2″ static 8.8.8.8 primary

Из информации файла справки следует, что возможно использование

параметров командной строки netsh без указания ключевых слов:

netsh interface ipv4 set address name=”Подключение по локальной сети” source=static addr=192.168.0.58 mask=255.255.255.0 gateway=192.168.0.1 gwmetric=1

Аналогично, без указания ключевых слов:

netsh interface ipv4 set address name=”Подключение по локальной сети” static 192.168.0.58 255.255.255.0 192.168.0.1 1

При изменении одного из параметров настроек необходимо указывать и остальные. Например, только для изменения адреса шлюза по умолчанию недостаточно выполнить команду

netsh interface ipv4 set address name=”Подключение по локальной сети” gateway=192.168.0.1 gwmetric=1

При ее выполнении отсутствующие параметры (IP-адрес и маска) будут сброшены. Для правильной смены шлюза по умолчанию команда должна быть следующей:

netsh interface ipv4 set address name=”Подключение по локальной сети” source=static addr=192.168.0.58 mask=255.255.255.0 gateway=192.168.0.1 gwmetric=1

Результат применения команды netsh в некоторых случаях зависит от сетевой конфигурации системы. Например, для ”проброса портов” используется команда

netsh interface portproxy, позволяющая реализовать перенаправление соединения на другой порт или узел. Напимер:

netsh interface portproxy add v4tov4 listenport=22 listenaddress=192.168.1.8 connectaddress=192.168.1.240 connectport=22 TCP

Команда создает правило, означающее, что подключение к узлу 192.168.1.8 по протоколу TCP на порт 22, будет перенаправлено на узел 192.168.1.240 TCP порт 22. Правила для проксирования портов можно посмотреть с помощью команды:

netsh interface portproxy show all

Результат выполнения команды будет выглядеть следующим образом:

Прослушивать ipv4: Подключиться к ipv4:

Адрес Порт Адрес Порт

192.168.1.8 22 192.168.1.240 22

Правило присутствует, однако, перенаправление портов не будет работать, если на компьютере не запущена ”Вспомогательная служба IP” ( iphlpsvc ). Естественно, утилита netsh работоспособность службы не проверяет, поскольку это не входит в ее функционал. Это должен сделать сам пользователь, если обнаружилось, что на компьютере правила перенаправления портов не выполняются.

Утилита NETSTAT.EXE

Утилита netstat.exe присутствует во всех версиях Windows, однако, существуют некоторые отличия используемых параметров командной строки и результатов ее выполнения, в зависимости от операционной системы. Используется для отображения TCP и UDP -соединений, слушаемых портов, таблицы маршрутизации, статистических данных для различных протоколов.

Синтаксис:

netstat[-a] [-e] [-n] [-o] [-p Protocol] [-r] [-s] [Interval]

-a

– отображение всех активных соединений по протоколам TCP и UDP, а также, списка портов, которые ожидают входящие соединения (слушаемых портов).

-b

– отображение всех активных соединений по протоколам TCP и UDP, а также, списка портов, которые ожидают входящие соединения (слушаемых портов) с информацией об именах исполняемых файлов. Данный параметр применим для операционных систем Widows XP и старше.

-e

– отображение статистики Ethernet в виде счетчиков принятых и отправленных байт и пакетов.

-n – отображение номеров портов в виде десятичных чисел.

-o

– отображение соединений, включая идентификатор процесса (PID) для каждого соединения.

-p Protocol –

отображение соединений для заданного протокола. Протокол может принимать значения

tcp, udp, tcpv6, udpv6 . При использовании совместно с параметром -s в качестве протокола можно задавать tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6, ipv6.

-s –

отображение статистических данных по протоколам TCP, UDP, ICMP, IP , TCP over IPv6, UDP over IPv6, ICMPv6, и IPv6 . Если задан параметр -p , то статистика будет отбражатися только для выбранных протоколов.

-r –

отображение таблицы маршрутов. Эквивалент команды route print

Interval – интервал обновления отображаемой информации в секундах.

-v – отображать подробную информацию.

/? – отобразить справку по использованию netstat

При использовании утилиты netstat.exe удобно пользоваться командами

постраничного вывода (more), перенаправления стандартного вывода в файл ( > )

и поиска текста в результатах (find).

netstat -a | more – отобразить все соединения в постраничном режиме

вывода на экран.

netstat -a > C:\netstatall.txt – отобразить все соединения с

записью результатов в файл C:\netstatall.txt.

netstat -a | find /I “LISTENING” – отобразить все соединения со

статусом LISTENING. Ключ /I в команде find указывает, что при

поиске текста не нужно учитывать регистр символов.

netstat -a | find /I “listening” > C:\listening.txt – отобразить все

соединения со статусом LISTENING с записью результатов в

файл C:\listening.txt.

Пример отображаемой информации:

Активные подключения

Имя Локальный адрес Внешний адрес Состояние

TCP 0.0.0.0:80 0.0.0.0:0 LISTENING

[ httpd.exe]

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING

Не удается получить сведения о владельце

TCP 0.0.0.0:5800 0.0.0.0:0 LISTENING

[WinVNC.exe]

TCP 127.0.0.1:50197 127.0.0.1:50198 ESTABLISHED

[firefox.exe]

UDP 192.168.0.107:1900 *:*

SSDPSRV

[svchost.exe]

. . .

Имя

Локальный адрес – локальный IP-адрес участвующий в соединении или связанный со службой, ожидающей входящие соединения (слушающей порт). Если в качестве адреса отображается 0.0.0.0 , то это означает – “любой адрес”, т.е в соединении могут использоваться все IP-адреса существующие на данном компьютере. Адрес 127.0.0.1 – это петлевой интерфейс, используемый в качестве средства IP протокола для взаимодействия между процессами без реальной передачи данных.

Внешний адрес Внешний IP-адрес, участвующий в создании соединения.

Состояние – состояние соединения. Состояние Listening

говорит о том, что строка состояния отображает информацию о сетевой службе,

которая ожидает входящие соединения по соответствующему протоколу на

адрес и порт, отображаемые в колонке “Локальный адрес “. Состояние

ESTABLISHED указывает на активное соединение. В колонке “Состояние”

для соединений по протоколу TCP может отображаться текущий этап TCP-сессии

определяемый по обработке значений флагов в заголовке TCP – пакета (Syn, Ask,

Fin … ). Возможные состояния:

CLOSE_WAIT – ожидание закрытия соединения.

CLOSED – соединение закрыто.

ESTABLISHED – соединение установлено.

LISTENING – ожидается соединение (слушается порт)

TIME_WAIT – превышение времени ответа.

Имя программного модуля, связанного с данным соединением отображается, если

задан параметр -b в командной строке при запуске netstat.exe.

Примеры использования :

netstat -a -b

netstat -ab – параметры командной строки можно объединять. Параметр -ab эквивалентен -a -b

netstat -a -n -b – отобразить список всех соединений с числовыми номерами портов

netstat -anb – аналогично предыдущей команде.

netstat -anbv – при использовании параметра -v отображается последовательность компонентов, участвующих в создании соединения или

слушаемого порта.