«правильная» запись iso-образа на флешку

Нам потребуется:

👉Действия по порядку:

1) Первое, что необходимо сделать, это вставить флешку в USB-порт и скопировать с нее всё важное, что на ней есть (в процессе дальнейшей работы с нее все будет удалено!).

2) Утилиту Rufus нужно запустить от имени администратора (если кто не знает – достаточно зайти под учетной записью администратора в Windows, щелкнуть правой кнопкой мышки по исполняемому файлу программы и выбрать сию функцию во всплывшем контекстном меню).

3) Далее самое важное (выполняйте по порядку!):

Обновление от 24.01.2022.

Утилита Rufus при обновлении до версии 3 несколько изменила дизайн. На всякий случай (чтобы не было путаницы) добавлю скрин окна более новой версии.

4) Rufus вас, кстати, предупредит, что во время записи будут удалены все данные на флешке, и попросит подтвердить операцию. Если все нужное с флешки заранее скопировали – жмите “OK”.

5) Минут через 5-10* (время зависит от работы USB, флешки, выбранного ISO образа) — флешка будет готова и можно приступать к установке Windows.

Собственно, созданный носитель по рекомендациям выше, должен работать на всех современных ПК и ноутбуках.

👉 В помощь!

1) Создание универсальной мультизагрузочной флешки с Windows 7/8/10/11, WinPE, Linux и пр. (Legacy UEFI поддерживается)

2) Один из примеров установки Windows 10 с подобного носителя – 👉 см. заметку

Дополнения по теме – будут кстати!

На сим пока всё, успехов!

Первая публикация: 07.03.2022

Корректировка: 21.07.2021

Hklmsoftwaremicrosoftwindows portable devicesdevices

В этом ключе располагаются подключи, описывающие все когда-либо устанавливаемые в системе переносные устройства, принадлежащие к классу Windows (Windows Portable Devices).

Начиная с Windows XP в систему был включен новый класс устройств – портативные устройства Windows (Windows Portable Devices, WPD), который подразумевал расширение функций взаимодействия с мобильными устройствами, позволял использование программного интерфейса WPD и объектной модели автоматизации WPD.

Подключи и имеют следующую структуру: WPDBUSENUMROOT#UMB#2&37C186B&0&STORAGE#VOLUME#_??_USBSTOR#DISK&VEN_SANDISK&PROD_CRUZER_MINI&REV_0.1#200411009307E9614ADD&0#. Как мы видим, подключ однозначно указывает нам на вновь подключенный накопитель от компании SanDisk, содержит в имени название производителя, модели, ревизию, серийный номер устройства.

Hklmsystemcurrentcontrolsetcontroldeviceclasses

В этом ключе находятся все глобальные уникальные идентификаторы (GUID, Globally Unique IDentifier) классов устройств.

Начиная с Windows 2000, с целью структурирования привязок оборудования в системном реестре, были введены так называемые идентификаторы классов устройств (Device Classes GUID).

Поскольку GUID достаточно много и не все они относятся к интересующим нас устройствам USB, нам необходимо отфильтровать информацию с точки зрения данных о USB-устройствах, поэтому давайте перечислим GUID, которые помогут нам в отслеживании истории подключений USB:

| GUID класса | Отношение |

|---|---|

| {53f56307-b6bf-11d0-94f2-00a0c91efb8b} | GUID_DEVINTERFACE_DISK. Диски |

| {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | GUID_DEVINTERFACE_VOLUME. Тома |

| {6ac27878-a6fa-4155-ba85-f98f491d4f33} | GUID_DEVINTERFACE_WPD. WPD-устройства |

| {f33fdc01-d1ac-4e8e-9a30-19bbd4b108ae} | GUID_DEVINTERFACE_WPD. WPD-устройства |

| {a5dcbf10-6530-11d2-901f-00c04fb951ed} | GUID_DEVINTERFACE_USB_DEVICE. USB-накопители |

Оказывается при инсталляции одного-единственного USB устройства создается сразу несколько подключей, принадлежащих разным классам. Внутри подключа {53f56307-b6bf-11d0-94f2-00a0c91efb8b} создаются подключи, в имени содержащие путь ##?

#USBSTOR#Disk&Ven_SanDisk&Prod_Cruzer_Mini&Rev_0.1#200411009307E9614ADD&0#{53f56307-b6bf-11d0-94f2-00a0c91efb8b}Аналогичным образом, подключ {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}, относящийся к классам томов, содержит подключи с именем каждого тома, который в данный момент смонтирован в системе, а USB-накопитель у нас определенно прописывается в системе в качестве тома.

Выглядит запись следующим образом: ##?#STORAGE#VOLUME#_??_USBSTOR#DISK&VEN_SANDISK&PROD_CRUZER_MINI&REV_0.1#200411009307E9614ADD&0#{53F56307-B6BF-11D0-94F2-00A0C91EFB8B}#{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}Однако, следует учитывать, что запись в ключе Volume GUID присутствуют в реестре только когда устройство подключено, при отключении том демонтируется, поэтому система записи удаляет!

Hklmsystemcurrentcontrolsetenum

Абсолютно все без исключения, когда-либо пронумерованные устройства, подключаемые к компьютеру и конфигурируемые PnP-менеджером, отображаются в ветви реестра HKLMSystemCurrentControlSetEnumЕсли же сфокусироваться только лишь на интересующих нас в данном контексте USB-устройствах, то стоит обратить внимание на подключи с именами USB, USBSTOR, STORAGE и WpdBusEnumRoot.

Hklmsystemcurrentcontrolsetenumstorage

В подключе STORAGE тоже содержатся артефакты по истории подключения USB устройств. В нем содержится подключ Volume, который, в свою очередь, содержит подключи всех накопителей, подключенных в системе в качестве томов. Подключи формируются в форме _??

Hklmsystemcurrentcontrolsetenumusb

Подключ USB содержит подключи, описывающие вообще все пронумерованные USB-устройства системы. В нем располагается иерархия вложенности, формируемая на основе параметров устройств, таких как HardwareID и InstanceID.

Обычно подобная иерархия имеет вид HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSB<hardware id><instance id>, где InstanceID обычно принимает значение серийного номера устройства, либо других параметров в случае отсутствия последнего.

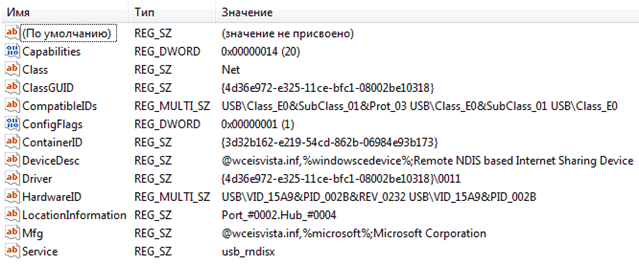

соответственно в подключе 0123456789ABCDEF (серийный номер) мы можем видеть детальную информацию по устройству:

Hklmsystemcurrentcontrolsetenumusbstor

В подключе USBSTOR отображаются подключаемые накопители с интерфейсом USB. Формат вложенных подключей может быть близок к следующему: Disk&Ven_SanDisk&Prod_Cruzer_Mini&Rev_0.1.

Hklmsystemcurrentcontrolsetenumwpdbusenumroot

Подключ WpdBusEnumRoot имеет вложенный подключ UMB, который, в свою очередь, содержит подключ с именем 2&37c186b&0&STORAGE#VOLUME#_??_USBSTOR#DISK&VEN_SANDISK&PROD_CRUZER_MINI&REV_0.1#200411009307E9614ADD&0#

Hklmsystemmounteddevices

В реестре присутствует ключ HKLMSYSTEMMountedDevices, который содержит подключи, описывающие все когда-либо смонтированные в системе накопители. Выглядят они как ??Volume{0db0a220-6908-11e5-9e0b-005056c00008}, имеют тип REG_BINARY и содержат в своем значении информацию (UTF) о пути, наименовании и GUID накопителя.

К тому же, в этом же ключе присутствуют такие интересные параметры как DosDevicesX:, где буква (X:) после обратного слеша означает имя тома. Параметров может быть несколько, обычно по количеству подключенных в системе букв дисков.

What is a usb device guid and what does it mean

See this Registry key:

[HKEY_CURRENT_USERSystemCurrentControlSetControlMediaPropertiesPrivatePropertiesDirectInputVID_0079&PID_0011Calibration] “GUID”=hex:e0,fa,66,14,00,b3,e0,11,80,01,44,45,53,54,00,00As you can see there is a GUID key for this Device, and it contains some Hex codes. I want to know what is GUID and what does it mean really, which info does it give me and any other important info about it.

Any Help Really Appreciated 🙂

Вопрос 1: «у меня bios или uefi?»

Хочу начать статью с одного из самых популярных вопросов: “Как узнать, UEFI у меня на компьютере или BIOS, в чем у них разница…”.

👉 Вообще, если отбросить некоторые ненужные большинству термины, то UEFI, по сути, представляет из себя улучшенный BIOS (входить в него также по спец. кнопке, чаще всего F2 или Del. В нем также есть все те же настройки, что и в BIOS).

👉 Наглядную разницу увидите сразу же — в UEFI более современный графический интерфейс с поддержкой мышки, нет этого синего экрана (взгляните на скриншот ниже 👇, думаю, разница видна невооруженным глазом). К тому же, достаточно прочитать верхнюю строчку на экране: “UEFI BIOS Utility” – говорит сама за себя…

В плане кардинальных отличий UEFI от BIOS, на которые стоит обратить внимание:

- 👉 UEFI позволяет производить загрузку с дисков, объем которых больше 2 ТБ. Дело в том, что в BIOS используется MBR (основная загрузочная запись), а в UEFI используется GPT — это другой стандарт размещения разделов на жестком диске (позволяет использовать диски в десятки и сотни ТБ!). Из-за этой разницы, часто и возникают ошибки при установке, т.к. подготавливать загрузочный носитель нужно иначе!

- 👉 как правило, компьютер с UEFI загружается быстрее, чем с BIOS (за счет параллельной инициализации устройств);

- 👉 UEFI более продвинута в плане безопасности (например, можно использовать криптографию);

- 👉 в UEFI можно работать с мышкой, используется современный графический интерфейс (гораздо удобнее производить настройку).

Вопрос 2: узнаем разметку диска gpt или mbr

Кстати, чтобы посмотреть какой у вас используется стандарт: GPT или MBR, достаточно перейти в “Управление дисками” и в нижней части окна открыть свойства конкретного диска (не раздела! 👇). См. пример ниже.

Во вкладке “Тома” будет указан “Стиль раздела”:

Кстати, там же в “Управлении дисками” можно преобразовать один стандарт к другому (например, GPT к MBR). Чтобы сделать это без потери данных, рекомендуется использовать спец. утилиты: 👉 Minitool Partition Wizard, Acronis Disk Director, Aomei Partition Assistant.

👉 В помощь!

Способы преобразования MBR к GPT (и наоборот) без потери данных —инструкция для начинающих

История в реестре

Помимо артефактов, оставляемых в файлах, следы подключения USB попадают и в основное хранилище конфигурации оборудования – реестр, поэтому в данном разделе мы будем описывать все найденные в реестре следы подключения USB устройств.

История в файлах

После изучения изменений файловой части системных изменений, подтвердился факт того, что в операционной системе Windows 7 все действия над устройствами отражаются в следующих журнальных файлах:

Начнем с файла setupapi.dev.log, по информации из которого мы можем отследить всю историю подключения к компьютеру любых устройств (включая USB). Я приведу фрагмент инсталляции упомянутого мной флеш-накопителя SanDisk Cruzer mini.

Сразу предупрежу, что в файле setupapi.dev.log очень много информации, поэтому для поиска в ручном режиме можно отрыть его встроенным Блокнотом и при помощи комбинации клавиш Ctrl F выполнить поиск словосочетания Device Install или USBVID_. Это не самый удобный метод, тем не менее иметь его в арсенале определенно следует. Вот что удалось обнаружить:

Как можно заметить, подключении нового устройства в файле выделено в секцию, которая начинается с ключевой фразы Boot Session. Сессия загрузки, похоже, определяет к какой именно из многочисленных загрузок ОС относятся все входящие в неё действия.

Затем, в строке (4), содержащей Device Install, нас может заинтересовать значение USBVID_0781&PID_5150200411009307E9614ADD, определяющее идентификатор устройства. Фактические же дату и время установки устройства мы можем определить по строке, начинающейся со словосочетания Section start YYYY/MM/DD HH:MM:SS.

Тут мы видим, что на начальном этапе инсталляции устройства утилита drvinst.exe создает узел драйвера, о чем красноречиво говорит нам строка Created Driver Node. Я так понимаю, запись об узле устройства создается в реестре.

Тут же присутствует поле DevDesc, которое указывает нам на наименование инсталлируемого устройства Запоминающее устройство для USB. Здесь же, в строке 3, мы можем наблюдать HardwareID, содержащий значение USBClass_E0&

Поиск сведений про usb-накопители в windows хр/7

Говоря о проблеме USB-накопителей в контексте

судебной экспертизы, мы обращаемся к тем элементам, которые остаются после определенной активности, так называемым артефактам. Когда вы посещаете web-сайт с помощью Internet Explorer, в истории web-браузера остается артефакт (cookie), свидетельствующий о том, что вы посещали данный сайт. Когда вы входите в систему, в системном журнале безопасности остается запись – еще один артефакт. При анализе системы на предмет взлома или хищения данных именно эти артефакты являются ключами, которые помогают разобраться в том, что же на самом деле произошло. Практически все действия пользователя в системе оставляют после себя разного рода артефакты. Это касается и USB накопителей. Но встает вопрос о том, какие артефакты важны, и где их найти.

Важность тех или иных артефактов наличия USB накопителя будет в основном зависеть от обстоятельств вашего расследования. Возможно, вам нужно посмотреть перечень всех USB накопителей, подключавшихся к зараженной машине, чтобы выяснить, куда вредоносной код мог попасть после этого. Возможно, вы подозреваете пользователя в несанкционированном копировании данных, и вам нужно определить время, в которое личные накопители таких пользователей подключались к системе. Независимо от цели вашего расследования есть несколько ключевых мест в системе Windows, в которых такая информация может быть найдена.

Будем исходить из того что наиболее важные артефакты для специалиста это:

· тип сьемного накопителя, его серийный номер;

· дата и время его установки и изьятия из компьютера;

· буква диска под которой фигурировал накопитель в ОС;

· аккаунт пользователя системы под каким фигурировал накопитель в ОС.

Вначале перескажу метод поиска, который был опубликован компанией Red Line Software для Windows 7.

Извлечение USB артефактов вручную.

Основным способом обнаружения артефактов USB накопителей является переход в место хранения данной информации вручную. Рассмотрим такие места в Windows 7.

Проще всего найти информацию, содержащую список всех USB накопителей, которые подключались к системе. Эту информацию можно в готовом виде найти в системном реестре Windows в: HKLMSYSTEMCurrentControlSetEnumUSBSTOR. В этом разделе вы найдете ключ каждого накопителя, который подключался к вашей системе, а также информацию о его производителе (Vendor), номере продукта (Product Number), номере версии (Version Number), и серийном номере (Serial Number), если применимо.

После получения списка всех накопителей вам нужно выявить их принадлежность к пользователям. Это вполне возможно, но для этого потребуется выполнить дополнительные шаги. В реестре сначала нужно перейти в HKLMSYSTEMMountedDevices. В этой области вы можете выполнить поиск серийного номера подозрительного устройства. Когда номер найден, он поможет вам определить GUID, связанного с этим устройством.

Когда GUID устройства у вас под рукой, нужно сконцентрироваться на личных профилях пользователей машины. В папке каждого пользовательского профиля (C:Users) имеется файл NTUSER.DAT. К этому файлу предоставляется доступ для HKEY_CURRENT_USER всякий раз при входе его владельца в систему. В результате, этот файл можно открыть в редакторе системного реестра с правами администратора. Чтобы связать пользователя с определенным устройством, нужно перейти в следующий каталог в NTUSER.DAT разделе: SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2. Здесь вы можете найти GUID нужного устройства. Если он найден, значит, пользователь был в системе, когда устройство было к ней подключено. Следует помнить, что этот поиск необходимо выполнять для каждого пользователя системы для установления такой взаимосвязи.

Одним из наиболее важных аспектов судебного расследования являются временные рамки, в течение которых совершалось расследуемое событие. Поэтому очень важно знать, когда подозрительное USB устройство было подключено или отключено от системы.

Определение времени, когда накопитель был впервые подключен к системе, является вполне простой задачей при условии, что у вас есть серийный номер этого устройства (получение этой информации описано выше). При наличии этой информации найдите файл C:Windowsinfsetupapi.dev.log и в нем найдите серийный номер этого устройства, в результате вы найдете время, когда устройство было подключено впервые: ищем строки типа на подключения ump: Creating Install Process: DrvInst.exe 16:10:07.690 и отключения ump: Server install process exited with code 0x00000000 16:10:12.573

С другой стороны, не менее важно определить время последнего подключения устройства к системе. Для получения этой информации нужно снова обратиться к реестру в

HKLM/System/CurrentControlSetEnumUSBVID_12345&PID_12345

, заменив ‘12345’ идентификационными номерами производителя и продукта USB устройства (полученными ранее). Здесь вы можете экспортировать раздел реестра в текстовый файл, чтобы посмотреть время последней записи в устройство. Для этого нажимаете Файл (File), выбираете Экспорт в regedit, раздел при этом должен быть выделен:

Раздел: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlDeviceClasses{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}##?#STORAGE#RemovableMedia#7&7f1a906&0&RM#{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

Название класса:

Последнее время записи: 09.09.2022 – 9:25

Название: DeviceInstance

Тип: REG_SZ

Значение: STORAGERemovableMedia7&7f1a906&0&RM

А теперь повторим тоже самое для Windоws XP.

Различий с 7-й почти нет, но все же пройдемся еще раз.

1. Смотрим ветку реестра HKEY_LOCAL_MACHINESYSTEMControlSetXXXEnumUSBSTOR

Здесь находятся все устройства-носители, подключаемые к USB

В ключах находящихся в данной ветви есть параметры:

– FriendlyName (Например, он равен “Kingston DataTraveler 2.0 USB Device”)

– ParentIdPrefix (Например, он равен 7&cb3a0ee&0).

Так вот первая строка – идентификатор класса, а 7&cb3a0ee&0 – уникальный идентификатор устройства. Для каждого подключаемого USB-устройства он будет разный. Даже если два устройства одинаковой класса и модели. При подключении PnP-менеджер либо считывает сюда серийный номер устройства, либо генерирует уникальный ID, если устройство не имеет зашитого серийного номера.

2. Определим букву диска под которой монтировалось устройство.

Смотрим ветку реестра HKEY_LOCAL_MACHINESYSTEMMountedDevices

Открываем параметры вида:

DosDevicesX: (где X – буквы логических дисков).

Выбираем те, которые в значении содержат строки STORAGE#RemovableMedia

После этой строки идет ParentIdPrefix (например, 7&cb3a0ee&0).

Очевидно, что накопитель с идентификатором “Kingston DataTraveler 2.0 USB Device” монтировался в системе на букву X)

Для полноты картины смотрим все имеющиеся ControlSet’ы, а также файлик WindowsRepair. Есть еще копии куста реестра SYSTEM в каталоге “X:System Volume Information”.

Внимание – случается, что флешка монтируются на одну и ту же букву и в MountedDevices информация будет только о последней.

3. Чтобы определить время последнего подключения USB-устройства делаем следующее:

Ищем в ветке реестра

HKEY_LOCAL_MACHINESYSTEMControlSetXXXControlDeviceClasses

подключи

{53f56307-b6bf-11d0-94f2-00a0c91efb8b}

и

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

Открываем первый и находим там подключ, начинающийся с нужного нам идентификатора класса устройства (пример):

“##?#USBSTOR#Disk&Ven_Kingston&Prod_DataTraveler_2.0&Rev_1.04#0BF19451711018DA&0…..”

Видим, кстати, тут уникальный идентификатор устройства.

Дата последнего изменения данного подключа и будет датой последнего подключения устройства.

Открываем второй и находим там нужный нам ParentIdPrefix устройства:

“##?#STORAGE#RemovableMedia#7&cb3a0ee&0&RM…”

Дата последнего изменения данного подключа и будет датой последнего подключения тома.

4. Чтобы определить, под каким пользователем был доступ к тому делаем следующее:

– в подключе MountedDevices ищем параметры вида

??Volume{8f6082e2-dabd-11d9-b1ae-e72a1a2901ce}

, в значении которых имеется нужный нам ParentIdPrefix.

– открываем файлы “NTUSER.DAT” пользователей.

Там находим ключ

SoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2

В нем ищем подключ

{8f6082e2-dabd-11d9-b1ae-e72a1a2901ce}

.

Соответственно, если находим, то чей NTUSER.DAT тот и имел доступ.

Автоматизация поиска.

К сожалению для автоматизации поиска с помощью VBscript ничего путнего придумать не удалось.

Не претендуя на абсолютную истину, но в ХР я нашел только три класса Win32_USBControllerDevice, Win32_USBController и Win32_USBHub, которые дают не так много информации. А про временным параметрам вообще пусто.

Set objWMIService = GetObject(“winmgmts:\” & strComputer & “rootCIMV2”)

Set colItems = objWMIService.ExecQuery(“SELECT * FROM Win32_USBControllerDevice”, “WQL”, _

wbemFlagReturnImmediately wbemFlagForwardOnly)

Set colItems = objWMIService.ExecQuery(“Select * from Win32_USBController”,,48)

Set colItems = objWMIService.ExecQuery(“Select * from Win32_USBHub”,,48)

Поэтому мне больше нравится USBDeview. USBDeview представляет собой инструмент с графическим пользовательским интерфейсом, позволяющий извлекать, коррелировать и отображать всю информацию, ручное извлечение которой обсуждалось выше.

Вывод.

Если на вашей фирме использование USB устройств не запрещено полностью, то рано или поздно вы столкнетесь с ситуацией, в которой проблемы с безопасностью могут быть связаны с портативным USB накопителем. В этой ситуации приведенная информация поможет вам найти нужные решения, чтобы оперативно отреагировать на инцидент.

Схема разделов

Кроме файловой системы, которая отвечает за хранение файлов, существует и схема разделов. Это правила по которым диск делится на разделы, а также код и данные, необходимые для последующей загрузки операционной системы. Эта данные располагаются в первых физических секторах на жёстком диске или другом устройстве хранения информации.

Обращать внимание, в большинстве случаев, вам надо на файловую систему, а не на схему разделов. Схема разделов используется во время загрузки с жесткого диска или носителя.

Схема разделов GUID (Globally Unique Identifier) – Схема разделов, которую используют все компьютеры Mac на процессорах Intel. И также единственная схема разделов, с которой Intel-Мак может загружаться.

GUID опирается на расширенные возможности EFI для осуществления загрузки операцинной системы Mac OS или любой другой, которая усановленна на вашем компьютере. Но в разделе GUID есть и данные схемы разделов MBR (описана ниже), которые присутствуют в самом начале диска как для защиты, так и в целях совместимости.

Поэтому, если вы хотите сделать загрузочный диск и у вас Mac на процессоре Intel, значит жесткий диск или любой другой носитель у вас должен быть в схеме разделов GUID с форматом Mac OS Extended (Journaled)

Схема разделов APM (Apple Partition Map) – Эта схема разделов использовалась по умолчанию в компьютерах Мак на основе архитектуры PowerPC с процессором PowerPC G3, G4, G5, от знаменитой компании IBM (не Intel). Это также единственная схема разделов, с которой PowerPC-Мак может загружаться.

Apple отказалась от этой схемы разделов c 2006 года поскольку из-за 32-битных счётчиков максимальный размер диска при размере блока 512 байт может быть лишь 2 TB.

Поэтому, если вы хотите сделать загрузочный диск, и у вас Mac на процессоре IBM значит жесткий диск или любой другой носитель у вас должен быть в схеме разделов APM с форматом Mac OS Extended (Journaled). Но такие копьютеры не поддерживают загрузку с USB томов, а только с FireWire. Так что для этих целей флешка не подойдет, а только внешний жесткий диск с FireWire накопителем.

MBR (Master Boot Record) – Схема разделов, которая по умолчанию используется в большинстве PC компьютеров(80%), включая Windows- совместимые РС. Эту схему разделов вы найдете на большинстве форматированных перед продажей накопителей и флешек. Ни один из Мак компьютеров не поддерживает загрузку с этой схемы разделов, но могут с ней работать.

Эта схема разделов с техникой Apple, в качестве загрузочной не работает, но она нам может очень пригодиться при форматировании обычной флешки. Windows компьютеры не понимают схему разделов GUID, поэтому если вам нужна обычная флешка, нужно проверить, что у нее схема разделов MBR, а формат FAT или exFAT.

Во второй части мы рассмотрели на примерах как форматировать диски, менять схему разделов, разбивать диски на части и многое другое.

Файловая система

Файловая система — это некие правила, которые использует ваша операционная система для хранения, упорядочивания и именования файлов на жестком диске. Если совсем упростить файловая система — это правила, по которым ваша OS записывает файлы, раскладывает их по папкам, и быстро находит нужный вам файл. А в широком смысле это совокупность всех файлов на диске.

Разные OS используют разные файловые системы. К примеру Windows (новые версии после XP) устанавливается на жесткий диск только с файловой системой NTFS, а Mac OS – на диски с файловой системой Mac OS Extended (журнальная).

Также разные OS по разному поддерживают файловые системы. К примеру известная проблема – Mac OS не может записать файлы на диск с файловой системой NTFS, а Windows вообще не распознает Mac OS Extended.

Для начала, давайте расмотрим, какие бывают файловые системы и чем они отличаются.

MS-DOS (FAT) – В этом формате работают 99% всех флешек. Этот формат использовался в операционной системы Windows до внедрения NTFS. Из его основных преимуществ — с ним работают все операционные системы начиная от Mac OS и Windows заканчивая Linux.

А также прошивки фотоаппаратов, мобильных телефонов, электронных книг и другие устройства. Но из-за универсальности и (главным образом) возраста этой файловой системы у нее есть и серьезные недостатки: максимальный размер раздела — 32 ГБ т.е. если у вас жесткий диск на 500 ГБ то отформатировать его в FAT одним разделом нельзя, прийдется делить на разделы по 32ГБ. Второе существенное ограничение – максимальный размер одного файла не может перевышать 4 ГБ.

Как вывод можем отметить – MS-DOS (FAT) универсальный очень распространённый формат, но большие файлы, к примеру фильм в хорошем качестве, в него записать нельзя, а из-за ограниченого размера на раздел он не совсем подходит для внешних жестких дисков.

Mac OS Extended (Journaled) – Формат, который использует операционная система Mac OS в качестве основного. Т.е. ваш жесткий диск, который стоит в вашем компьютере отформатирован в Mac OS Extended (Journaled). Это файловая система взаимодействует с Apple устройствами лучше чем какая либо другая.

У нее нет ограничений на размер файла, а размер диска может достигать 16ТБ, что значительно больше чем любой из ныне выпущенных жестких дисков. Этот формат может быть полезен при переносе больших файлов между компьютерами Apple, Создание загрузочного диска, или использование диска в качестве жесткого диска для резервной копии Mac OS.

Mac OS Extended, Journaled, Case-Sensitive – Формат аналогичен предыдущему с дополнением чувствительности к регистру символов. На таком разделе в одной и той же папке могут находиться файлы с именами мойФайл и мойфайл – это будут разные файлы и разные имена.

Эксперимент

В Сети много противоречивой информации относительно истории подключения USB, поэтому давайте проведем собственный эксперимент по выявлению всех возможных системных местоположений, формирующих историю USB подключений. С целью выявления следов подключения USB стоит отследить абсолютно все изменения, происходящие в системе в момент подключения USB устройства.

С этой целью на просторах Сети была найдена замечательная утилита под названием SysTracer, которая обладает всем необходимым функционалом. Утилита настолько проста и функциональна, что во многих случаях она окажется незаменимым средством в руках специалиста, поскольку предоставляет возможность сделать КРАЙНЕ полезное действие: создать мгновенный снимок (snapshot) состояния ключевых компонентов системы, таких как реестр и файлы.

В качестве системы я использовал чистую инсталляцию Windows 7 Professional, при этом главным требованием было отсутствие каких-либо подключений внешних носителей. Итак, делаем снимок чистой системы, затем вставляем тестовую USB-флешку SanDisk Cruzer mini 1.

0Gb и через некоторое время делаем второй снимок. Встроенными средствами утилиты SysTracer сравниваем полученные образы с выводом отчета. В итоге у нас получился некий набор системных изменений, среди которых мы попытаемся выбрать именно те, которые могут относиться к следам подключения USB устройств.

Выбранный мною метод имеет и свои недостатки, поскольку наблюдения за активностью системы применительно к USB устройствам не проводилось “в динамике”, то есть мы не работали с открытыми с подключаемого носителя файлами (.docx/.xlsx) в различных пользовательских приложениях, а это могло привести к тому, что мы можем упустить факты попадания частей информации с USB-носителя в файлы подкачки, различные временные файлы кеша и файлы иного назначения. Поэтому материал, скорее всего, потребует последующей доработки.

Стоит так же учитывать, что в результате “ручной” чистки значений реестра, в некоторых ключах могут образовываться так называемые недействительные ссылки, которые, по идее, не должны вести к фатальным последствиям для работоспособности операционной системы, однако иметь в виду это стоит.