Брандмауэр windows в режиме повышенной безопасности и стратегия глубинной защиты

Глубинная защита – это реализация политики безопасности, задействующей различные методы защиты компьютеров и всех компонентов сети. Под защитой оказываются как периметр сети, так и внутренние сети, компьютеры во внутренних сетях, приложения, работающие на серверах и клиентах, а также данные, хранящиеся на серверах и клиентах сети.

Наверх страницы

Брандмауэры периметра сети

Сетевые брандмауэры, располагающиеся на периметре сети, выполняют различные функции. Такие брандмауэры могут быть аппаратными, программными или комбинированными. Некоторые из них могут работать как программные прокси-серверы – например, Microsoft® Internet Security and Acceleration (ISA) Server.

Большинство внешних брандмауэров выполняют некоторые или все из следующих функций:

В этом документе

Брандмауэр Windows в режиме повышенной безопасности и стратегия глубинной защиты

Типы брандмауэров

Основные варианты развертывания

Новые и улучшенные функции брандмауэра Windows в режиме повышенной безопасности

Управление брандмауэром Windows в режиме повышенной безопасности

Использование утилиты командной строки Netsh advfirewall

Наблюдение

Заключение

Дополнительные ресурсы

Включаем windows firewall с помощью gpo

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings ->

Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

Групповые политики, использующиеся для управления настройками брандмауэра защитника windows

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

Давайте разберемся. здесь возникают два сценария.

- Если вы работаете с правами локального администратора, и ваш компьютер заражен вредоносной программой, то она просто отключит брандмауэр. Вы проиграли.

- Если вы не работаете как локальный администратор, и ваш компьютер заразился вредоносной программой, то эта программа заставит брандмауэр стороннего производителя открыть диалоговое окно, которое содержит иностранный текст (там что-то про порты и IP-адреса) и задает очень серьезный вопрос: “Вы разрешаете это сделать?”. Единственным ответом, конечно, будет “Да, да, да, тупой компьютер, и прекрати меня доставать!” И как только этот диалог исчезнет с экрана, исчезнет и ваша безопасность. Или, что еще чаще случается, вредоносная программа просто внедрится в существующий сеанс программы, действия которой уже одобрены, и вы даже не увидите диалогового окна. Вы опять проиграли.

Существует важный постулат безопасности, который необходимо усвоить: защита относится к ресурсу, который вы хотите защитить, а не к тому, от чего вы защищаетесь. Правильный подход — это запустить простой, но эффективный брандмауэр Windows на каждом компьютере вашей организации для защиты каждого компьютера от других компьютеров по всему миру.

Если вы пытаетесь заблокировать исходящие подключения от компьютера, безопасность которого уже нарушена, то как вы можете быть уверены, что компьютер делает то, что вы просите? Ответ прост: никак. Исходящая защита — это “театр безопасности”, это уловка, которая только создает впечатление улучшения безопасности, при этом не делая ничего для действительного ее улучшения.

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил.

Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Совет. Блокирующие правила файервола имеют приоритет перед разрешающими. Т.е. пользователь не сможет создать собственное разрешающее правило доступа, противоречащее запрещающему правилу, настроенному администратором через GPO. Однако пользователь может создать локальное запрещающее правило, даже если этот доступ разрешен администратором в политике.

Защитите свой компьютер

Демилитаризованной зоны больше нет. Теперь каждый компьютер должен следить за собственной безопасностью. Как программы защиты от вредоносного программного обеспечения были перенесены с клиентского компьютера на границу, так и брандмауэры должны быть перемещены с границы на клиентов. Вы можете сделать это мгновенно, включив брандмауэр, который у вас уже установлен.

Если вы работаете в операционной системе Windows XP или уже перешли на Windows Vista, брандмауэр Windows доступен всем вашим клиентам и обеспечит защиту, которая необходима для улучшения безопасности в пределах организации — даже если ваши мобильные сотрудники находятся за тысячи километров от офиса.

Изменение настроек ipsec

Чтобы открыть диалоговое окно Выбор параметров IPsec, перейдите на вкладку Параметры IPsec окна Брандмауэр Windows в режиме повышенной безопасности на Локальный компьютер и нажмите кнопку Настроить.

Изоляция сервера и домена

В сети на основе Microsoft Windows серверы и ресурсы домена могут быть логически изолированы, с тем чтобы предоставить к ним доступ только для аутентифицированных и авторизованных компьютеров. Например, внутри существующей физической сети можно создать логическую сеть, объединяющую компьютеры общими требованиями безопасного взаимодействия.

Такая изоляция позволяет избежать предоставления неавторизованным компьютерам и программам нежелательного доступа к ресурсам. Запросы от компьютеров, не входящих в изолированную сеть, игнорируются. Изоляция сервера и домена позволяет защитить важные серверы и данные, а также управляемые компьютеры от посторонних либо злонамеренных пользователей и компьютеров.

Для защиты сети могут использоваться два типа изоляции:

Для получения дополнительной информации об изоляции сервера и домена обратитесь к статье Изоляция сервера и домена Server and Domain Isolation (EN).

Наверх страницы

Импорт / экспорт правил брандмауэра windows в gpo

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Использование утилиты командной строки netsh advfirewall

Netsh – это утилита командной строки, используемая для настройки сетевых компонентов. В Windows Vista брандмауэр Windows в режиме повышенной безопасности можно настроить с помощью набора команд контекста Netsh advfirewall. Команда Netsh позволяет создавать сценарии для автоматической настройки параметров брандмауэра Windows, правила брандмауэра, следить за состоянием подключений и просматривать конфигурацию и состояние брандмауэра Windows.

Перед использованием команд Netsh необходимо запустить сеанс командной строки с повышенными привилегиями.

Чтобы войти в контекст Netsh advfirewall, наберите в командной строке

netsh

Командная строка теперь отображает контекст netsh. Наберите

advfirewall

В контексте netsh advfirewall доступны следующие команды:

Кроме собственных команд, контекст advfirewall поддерживает четыре субконтекста. Чтобы войти в субконтекст, наберите его название в контексте netsh advfirewall. Доступны следующие субконтексты:

Наверх страницы

Клиентские брандмауэры и “театр безопасности”

Многие люди не знали о том, что первый выпуск Windows® XP содержал клиентский брандмауэр. Это и не удивительно, так как по умолчанию брандмауэр был выключен, а включить его можно было, сделав довольно много щелчков мышью. Брандмауэр просто появился, причем достаточно скрытно, при этом не настаивая на своем использовании и не давая руководств по применению.

Но он действительно работал. Если бы вы включили этот брандмауэр, то он защитил бы вас от вирусов Nimda, Slammer, Blaster, Sasser, Zotob и любых других попыток передать непрошенный трафик через порт вашей сети. Понимания важность защиты клиента, разработчики пакета обновления 2 (SP2)

К сожалению, два фактора замедлили восприятие брандмауэра Windows XP SP2: проблемы с приложениями и “театр безопасности”. Многие боялись, что брандмауэр помешает правильной работе их приложений. Такое, однако, случалось нечасто, что объясняется принципом работы брандмауэра.

Он позволял любому исходящему трафику покинуть компьютер, но при этом блокировал весь входящий трафик, который не являлся ответом на некоторый предыдущий исходящий запрос. Единственный случай, когда такая схема нарушала работу клиентского приложения, — если оно создавало прослушивающий сокет и ожидало получения входящих запросов.

Большим препятствием являлся “театр безопасности”, устраиваемый производителями других клиентских брандмауэров. Некоторые люди полагали, что принципа работы брандмауэра Windows XP, а именно разрешения исходящему трафику беспрепятственно покидать компьютер, для полнофункциональной работы клиентского брандмауэра недостаточно.

Настройка брандмауэра

Для настройки свойств брандмауэра, в панели Обзор откройте ссылку Свойства брандмауэра Windows. В окне Брандмауэр Windows в режиме повышенной безопаности на Локальный компьютер имеются вкладки для каждого из трех доступных профилей (Профиль домена, Частный профиль и Общий профиль), а также вкладка Параметры IPsec.

Настройка брандмауэра в windows 7

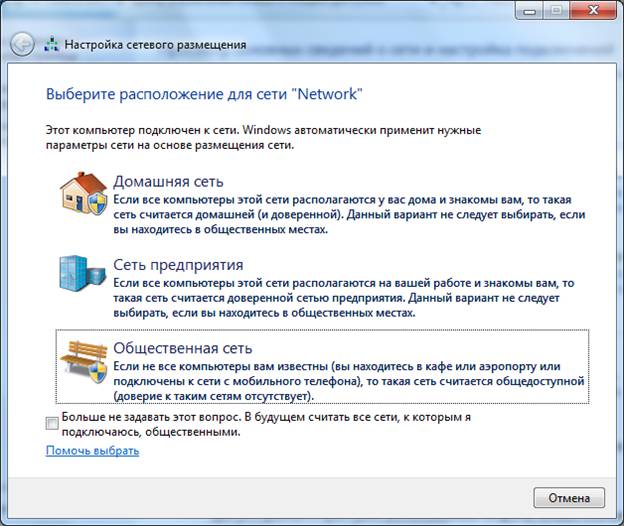

1. Сначала установим нужный сетевой профиль на компьютере Альфа. Необходимо, чтобы был выбран профиль Сеть предприятия:

- Нажать кнопку Пуск – Панель управления – Сеть и Интернет – Центр управления сетями и общим доступом

- Напротив Подключения по локальной сети выберите тип сети Сеть предприятия, как на рисунке ниже

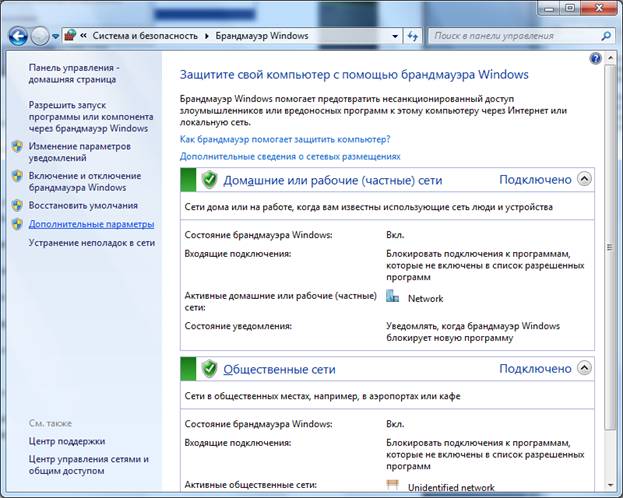

2.Нажать кнопку Пуск –> Панель управления –> Система и безопасность и выбрать Брандмауэр Windows. В левой панели окна выбрать ссылку Дополнительные параметры:

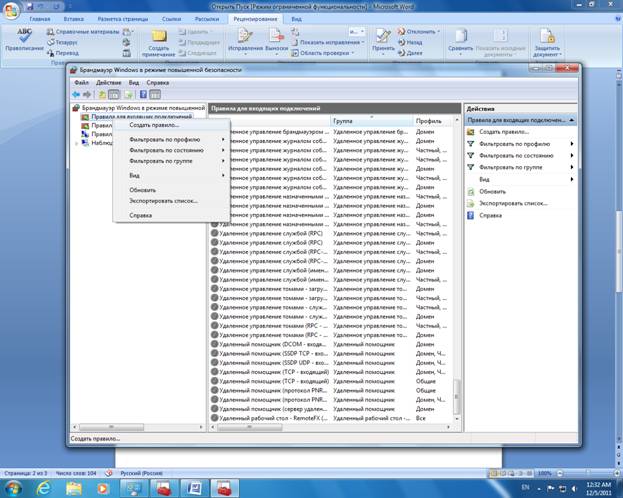

3. В открывшемся окне настроек Брандмауэра с левой стороны щелкнуть правой кнопкой мыши на пункт Правила для входящих соединений и выбрать пункт контекстного меню Создать правило:

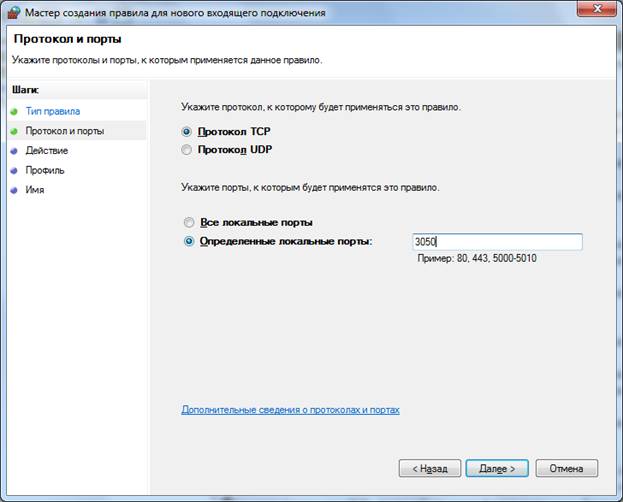

4. При выборе типа правила отметьте пункт Для порта и нажмите Далее

5. В следующей вкладке выберите опции Протокол TCP и Определенные локальные порты:

6. В поле Определенные локальные порты укажите число 3050 и нажмите Далее

7. Отметьте действие Разрешить подключение (по умолчанию) и нажмите Далее

8. Из списка профилей, к которым нужно применить правило, отметьте только Частный и нажмите Далее

9.Укажите имя правила: FireBird и нажмите Готово

10. Закройте все остальные окна. Теперь компьютер Альфа готов к работе, и вы можете устанавливать и проверять работу программы Тирика-магазин на пользовательских компьютерах

Следующая статья: Как не печатать бумажные чеки

Настройка брандмауэра в windows xp

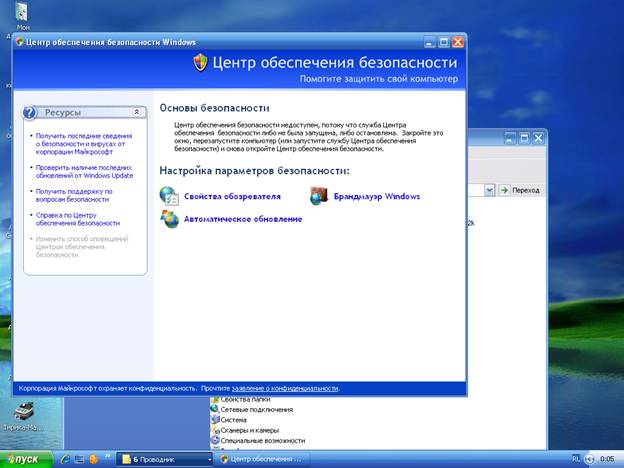

1. Нажать кнопку Пуск -> Панель управления -> Центр обеспечения безопасности

2. В открывшемся окне центра щелкните на ссылке Брандмауэр Windows, как на рисунке ниже

3. На вкладке Общие должен быть отмечен пункт Включить (рекомендуется), а галочку Не разрешать исключения необходимо снять, если она была поставлена.

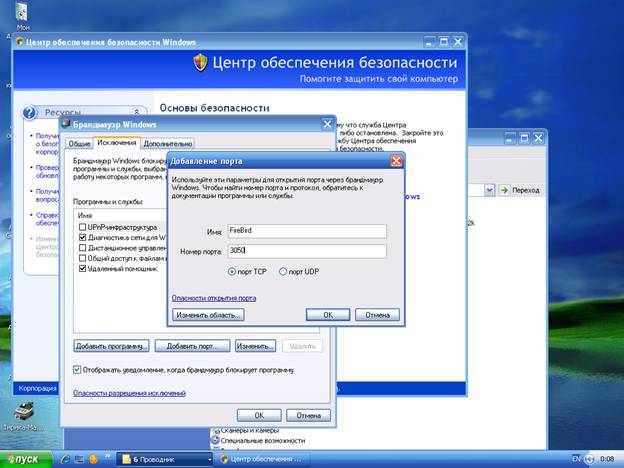

4. Перейти на вкладку Исключения

5. Нажать на кнопку Добавить порт

6. В открывшемся окне (как на рисунке) в поле Имя указать FireBird, а в поле Номер порта указать число 3050. Нажать ОК для закрытия окна, а затем еще раз ОК для закрытия окна верхнего уровня.

На этом настройка закончена, можно подключаться к серверу базы данных с других компьютеров.

Настройка межсетевого экрана windows

Для перехода к настройке брандмауэра Windows можно воспользоваться значком панели управления “Центр обеспечения безопасности”, нажав который, вы запустите интерфейс управления. В нижней части “Настройки параметров безопасности” выберите “Брандмауэр Windows”. (Примечание:

если в “Панели управления” у вас включён классический вид, то просто выберите значок “Брандмауэр Windows”). На первой странице можно включить/выключить брандмауэр, а также задействовать параметр “Не разрешать исключения”, что удобно использовать при подключении к сетям, надёжность которых не гарантирована. Скажем, когда вы работаете в публичном хот-споте. При этом настройки на закладке “Исключения” игнорируются.

Приведём типичный сценарий: в локальной сети вашей организации вы отдали папку на вашем ноутбуке в общий доступ (установили исключение “Общий доступ к файлам и принтерам” – см. пример ниже). Затем вы уезжаете в командировку – и подключаетесь к гостевой сети, чтобы почитать почту.

Брандмауэр Windows SP2.

Отметим, что если вы используете Интернет только для просмотра web-страниц или чтения почты, то исключения вам не потребуются вообще. Они нужны в том случае, если на вашем компьютере работают какие-либо специальные или серверные программы (ftp-сервер, www-сервер), или вы желаете предоставить доступ к своим папкам в сеть.

Чтобы настроить исключения, необходимо перейти на закладку “Исключения”. Здесь уже присутствует несколько служб по умолчанию. Отметим, что закладка “Дополнительно” позволяет указывать исключения отдельно по соединениям (см. ниже). На закладке “Исключения” указываются исключения, которые будут действовать для всех соединений.

Службы по умолчанию на закладке “Исключения”.

Если вы желаете обеспечить доступ к вашей папке в сети, то можете указать соответствующую галочку “Общий доступ к файлам и принтерам”. В список исключений можно добавлять программы или порты. Мы рассмотрим пример web-сервера Apache.

В принципе, во время установки программы Windows XP сама предупредит вас, что для неё следует добавить исключение, как показано на следующей иллюстрации.

Запрос на исключение.

Если вы нажмёте клавишу “Разблокировать”, то для данной программы (web-сервера Apache) будет добавлено исключение.

Для Apache было добавлено исключение.

Исключения можно добавлять и вручную. Для этого следует воспользоваться клавишами “Добавить программу” или “Добавить порт”.

Исключение для программы (web-сервера Apache) можно добавлять и вручную.

Исключение для порта 80 (опять же, web-сервер Apache).

Для добавления исключения вы можете использовать либо программу, либо порт – подойдёт любой из этих способов. Пользуйтесь тем, который вам удобнее.

Обратите внимание, что для каждого исключения можно задать область действия:

- любой компьютер (включая из Интернета);

- только локальная сеть (подсеть);

- особый список.

Последний вариант позволяет задать список IP-адресов (включая маску), для которых будет действовать исключение. Следует отметить, что тот же “Общий доступ к файлам и принтерам” Windows по умолчанию ограничивается только локальной сетью. Так что хакеры из Интернета к вам не проберутся.

Область для “Общего доступа к файлам и принтерам” ограничена локальной сетью.

Изменить область можно при добавлении исключения (клавиша “Изменить область”) или позже, выбрав исключение и нажав клавишу “Изменить”, а затем “Изменить область”.

В нижней части закладки исключений находится флажок “Отображать уведомление, когда брандмауэр блокирует программу”. Если вы желаете, чтобы соответствующее окно с сообщением появлялось при каждом таком случае, то флажок следует установить, если же не хотите отвлекаться, – убрать.

Последняя закладка настроек брандмауэра “Дополнительно” бывает очень полезна. Начнём с того, что брандмауэр можно включать или выключать для определённого сетевого соединения.

Закладка “Дополнительно”.

Скажем, вы можете полностью отключить брандмауэр для локальной сети (просто убрав галочку) и оставить его для беспроводной сети или подключения к Интернету. Впрочем, лучше так не делать – воспользуйтесь исключениями.

На закладке “Дополнительно” можно настроить брандмауэр отдельно для каждого подключения. Например, тот же web-сервер Apache можно использовать для обслуживания только клиентов локальной сети. Для этого удалите исключение (закладка “Исключения”), а затем на закладке “Дополнительно” выберите нужное сетевое соединение (скажем, локальную сеть) и нажмите клавишу “Параметры”.

Добавление исключения для отдельного соединения.

Несколько советов об управлении брандмауэром windows через gpo

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Проверка политик брандмаэера windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

Узловые брандмауэры

Брандмауэры периметра сети не обеспечивают защиту от трафика, сгенерированного внутри доверенной сети, поэтому необходимы узловые брандмауэры, работающие на каждом компьютере. Узловые брандмауэры, одним из которых является брандмауэр Windows в режиме повышенной безопасности, защищают узлы сети от атак и неавторизованного доступа.

Брандмауэр Windows в режиме повышенной безопасности может быть также настроен на блокирование определенных типов исходящего трафика. Узловые брандмауэры обеспечивают дополнительный уровень защиты в сети и являются важным компонентом в общей системе безопасности.

В брандмауэре Windows в режиме повышенной безопасности фильтрация пакетов объединена с IPsec. Благодаря этому значительно снижается вероятность конфликтов между правилами брандмауэра и настройками безопасности соединений IPsec.

Наверх страницы

Заключение

Брандмауэр Windows в режиме повышенной безопасности – узловой брандмауэр с отслеживанием состояния подключений, блокирующий входящие и исходящие подключения в зависимости от указанных настроек. В то время как обычная пользовательская конфигурация брандмауэра по-прежнему доступна в разделе «Брандмауэр Windows» панели управления, расширенная конфигурация выделена в оснастку консоли управления «Брандмауэр Windows в режиме повышенной безопасности».

Функции брандмауэра теперь объединены с настройками IP-безопасности, что снижает возможность конфликта между двумя механизмами защиты. Брандмауэр Windows в режиме повышенной безопасности работает совместно со службой сетевого расположения (Network Location Awareness, NLA), благодаря чему настройки безопасности применяются в зависимости от типа сети, в которой находится компьютер.

Наверх страницы