While setting up your router at home or work, you must have come across multiple options when it comes to choosing the security standard for your Wi-Fi connection. WEP, WPA, WPA2, CCMP, EMP, TKIP, AES … the list is as long as it is confusing. While options are (almost) always a good thing, it’s difficult for a regular internet user to choose one, especially when most of us don’t know how one standard differs from another. Well, those who don’t know should stick with the WPA2 protocol as this is the most widely used standard WiFi security protocol. However, WPA2 uses two different type of encryption; AES and TKIP. In this article we are going to learn a little more about each of them to help you decide which one you should choose.

What is TKIP?

TKIP, or Temporary Key Integrity Protocol, was introduced in the early years of this millennium as a stopgap security measure to replace the older and inherently unsafe WEP (Wired Equivalent Privacy) encryption standard which was widely used on early Wi-Fi equipment that were launched in the late 1990s and early 2000s. While TKIP was intended to be at least relatively more secured than WEP, the standard has since been deprecated in the 2012 revision of Wi-Fi 802.11 after it was found to have glaring security loopholes that can be exploited by hackers without too much of a problem. That’s because TKIP uses the same underlying mechanism as WEP, and is hence, equally vulnerable to attacks. Having said that, some of the new security features implemented by the WPA-PSK (TKIP) standard, like per-packet key hashing, broadcast key rotation and a sequence counter, meant that it was able to eliminate some of the weaknesses of WEP, like the infamous key recovery attacks that the older standard was susceptible to, although, the protocol has significant vulnerabilities of its own.

What is AES?

What About These Acronyms?

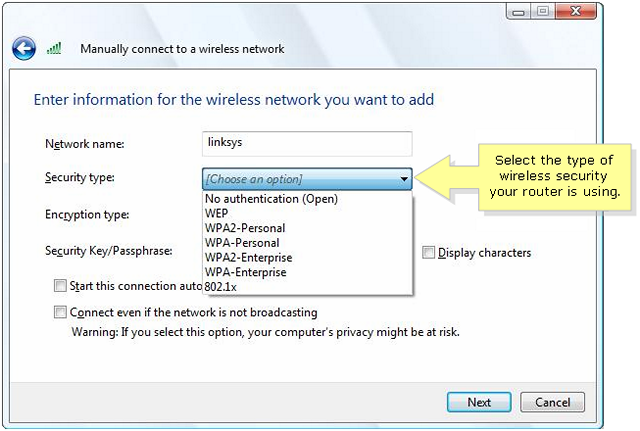

You get the option to use either TKIP or AES with most routers available in the market today, but what what about all those other pesky acronyms, like WPA, WPA2, WEP, PSK, Enterprise, Personal, etc. etc.? To start off, the one thing that you must absolutely remember is that WEP, or Wired Equivalent Privacy, is a decades-old protocol that has been proven to be extremely vulnerable, which is why it should be consigned to the annals of history where it belongs. WPA (Wi-Fi Protected Access), which superseded WEP, is a newer protocol that is relatively more secure, although, that too has been shown to be singularly ineffective against competent hackers.

The newest and most secured WPA2 protocol, which became the industry standard in the middle of the last decade, should be the default security algorithm for virtually all Wi-Fi equipment launched 2006 onwards, when the standard became mandatory for all new Wi-Fi devices. While the older WPA was designed to be backwards compatible with older Wi-Fi hardware secured with WEP, WPA2 does not work with older network cards and legacy devices.

Difference between Personal, Enterprise, and WPS

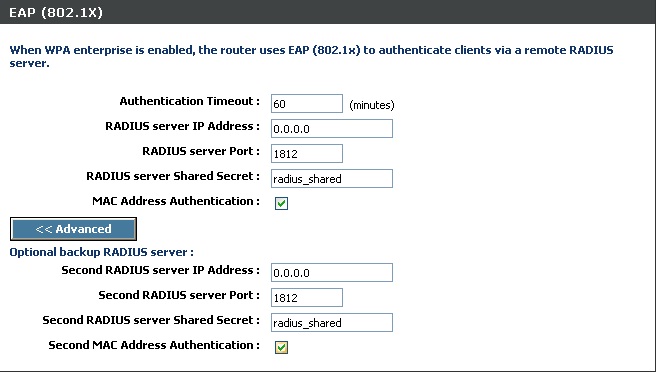

Enterprise mode, on the other hand, is designed primarily for enterprise networks, and while it does provide additional security, it also requires a much more complicated setup. It requires a RADIUS authentication server to verify each login and, uses the EAP (Extensible Authentication Protocol) for authentication. Personal and Enterprise modes are both available with WPA as well as WPA2, as can be seen from the above image of our LinkSys EA7300 setup page.

Enterprise mode, on the other hand, is designed primarily for enterprise networks, and while it does provide additional security, it also requires a much more complicated setup. It requires a RADIUS authentication server to verify each login and, uses the EAP (Extensible Authentication Protocol) for authentication. Personal and Enterprise modes are both available with WPA as well as WPA2, as can be seen from the above image of our LinkSys EA7300 setup page.

There’s also another authentication key distribution mechanism called WPS (Wi-Fi Protected Setup), but it has been proven to have multiple security issues, including what’s known as the Wi-Fi Pin Recovery vulnerability, which could potentially allow remote attackers to recover the WPS PIN, thereby letting them decipher the router’s Wi-Fi password fairly easily.

How to Pick the Correct Option?

By now, you already know that there’s no real debate between the TKIP and AES standards. That’s because, unlike the older, deprecated protocol, there is no documented practical hack that would allow a remote attacker to read data encrypted by AES. However, given that some of the routers actually offer you a confusing ‘TKIP/AES’ option, many of you may be wondering if there’s any merit in picking that over AES. So here’s the deal. The mixed TKIP/AES mode is only meant for backwards compatibility with legacy Wi-Fi equipment from a bygone era, so unless you’re using any such device, cyber-security experts recommend that you use WPA2-PSK/Personal (AES) every single time. In case you got some old – and I mean really old – Wi-Fi equipment that was launched without AES, the mixed-mode WPA/WPA2 (TKIP/AES) configuration maybe a necessary evil that you need to resort to, but do remember that it could also make you vulnerable to security breaches, thanks to all the security holes found in the WPA and TKIP protocols.

If enhanced security isn’t enough to convince you about the benefits of sticking with the WPA2 (AES) standard, maybe the next piece of info will convince you to do that. Using WPA/TKIP for compatibility will also mean that you will get relatively slower connectivity. You won’t really notice it if you’re still stuck on slower connections, but many of the modern ultra-fast routers that support the 802.11n/ac will only support speeds of up to 54Mbps with the mixed mode, so that expensive Gigabit connection of yours will still be downgraded to 54Mbps if you’re using mixed mode encryption. While 802.11n supports up to 300Mbps with WPA2 (AES), 802.11ac can support theoretical top speeds of up to 3.46 Gbps on the 5GHz band, although, practical speeds are likely to be much lower.

SEE ALSO: How to Setup Linksys Smart WiFi Router

The Best Security For Your Wi-Fi Network

As an end-user, the one thing that you need to remember is that if your router setup page simply says WPA2, it almost inevitably means WPA2-PSK (AES). Similarly, WPA without any of the other acronyms mean WPA-PSK (TKIP). Some routers do offer WPA2 with both TKIP and AES, in which case, unless you really intend to use an ancient device on the network, you know better than to use TKIP. Just about all your Wi-Fi equipment from the past decade will certainly work with WPA2 (AES) and, you’ll get a faster, more secure network for it. How’s that for a bargain? So if you have any further doubts on the subject or have an option on your router’s setup page that we haven’t covered here, do leave a note in the comment section below and we’ll do our best to get back to you.

Привет! Заходишь ты такой в настройки своего роутера, а в разделе безопасности беспроводной сети сталкиваешься с первой серьезной и непонятно проблемой – TKIP или AES? Что выбрать пока не понятно, да и практических советов на эту тему нет, ибо все мануалы по настройкам шифрования написаны специалистами для специалистов. Что делать? WiFiGid и Ботан помогут разобраться!

Краткий ответ

Тем, кто не хочет терять своего времени, лучший вариант:

WPA2 – AES

Для тех, кому важно узнать почему да как это все было определено, предлагаю ознакомиться со статьей.

Про аутентификацию

Wi-Fi без защиты в наше время похож на находки якутскими учеными мамонтов – зверь вымер, но раз в год находки всплывают. Это к тому, что любую домашнюю сеть в наше время принято защищать любым типом аутентификации. А какие они есть?

- WEP (Wired Equivalent Privacy) – устаревший стандарт, современный брут паролей взламывает его легко.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты. Пароли от 8 символов сильно мешают бруту.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Идеально, но есть далеко не во всех моделях, поэтому мы обращаем внимание прежде всего на WPA2, даже сейчас его взлом практически невозможен при сильном пароле.

Поленились поставить пароль? Толпа довольных соседей с радостью пожалует в ваше сетевое пространство. Будьте с ними гостеприимны, ведь сами пригласили)

Что касается современных WPA – то и здесь есть деление:

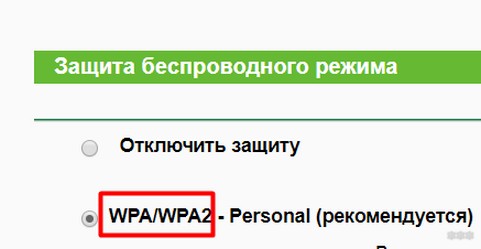

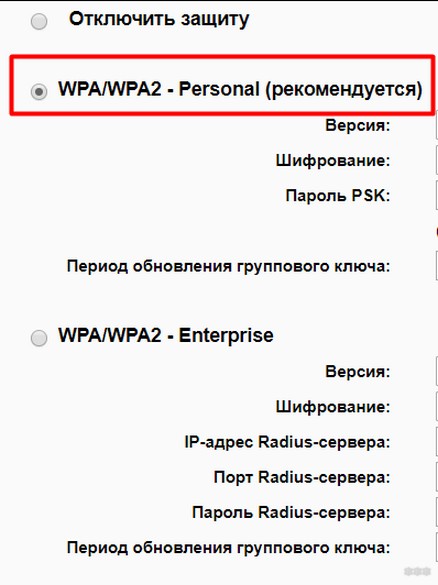

- WPA/WPA2 Personal – рекомендуется для домашнего использования. Задали пароль, пользуемся.

- WPA/WPA2 Enterprise – расширенная версия. Подъем Radius сервера, выдача отдельного ключа для каждого подключенного устройства. На практике домашнего использования достаточно и Personal версии.

Про шифрование

Но, кроме этого, есть еще и сам алгоритм шифрования, который не дает прослушивать всем желающим со стороны вашу домашнюю сеть (точнее дает, но при этом там отображается откровенная шифрованная белеберда). Сейчас распространены 2 типа шифрования:

- TKIP – ныне устаревший стандарт. Но в силу того, что некоторые старые устройства поддерживают только его, используется как альтернатива. Есть ограничения по использованию с WPA2 и в самом Wi-Fi стандарте, начиная с 802.11n. По сути дела, выпускался как патч для дырявого WEP.

- AES – актуальный стандарт шифрования. Применяется везде, где только требуется. Не расшифровывается военными и прочими заинтересованными лицами. Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Итого, мои настройки:

На сегодняшний день для большинства людей лучше связки WPA2 и AES не найти. Владельцам же роутеров последнего поколения рекомендуется сразу устанавливать WPA3.

Исключение, ваши старые устройства отказываются работать с AES. В этом, и только в этом случае можно попробовать активировать TKIP. Как альтернатива – доступен обычно метод АВТО (TKIP+AES), самостоятельно разрешающий такие проблемы. Но лучше использовать чистый AES.

Т.е. TKIP поддерживается только в 802.11g и ранних стандартах, то при принудительной его установке для совместимости со старыми устройствами общая скорость Wi-Fi будет снижена до 54 Мбит/с. В этом плане использование чистого WPA и TKIP – медленно.

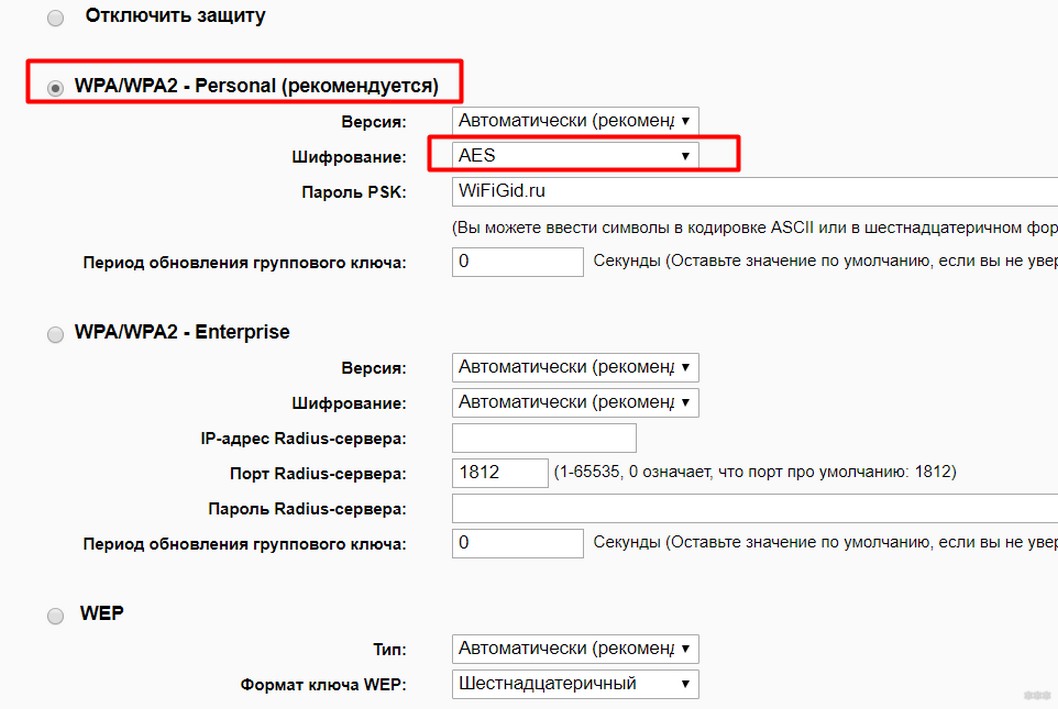

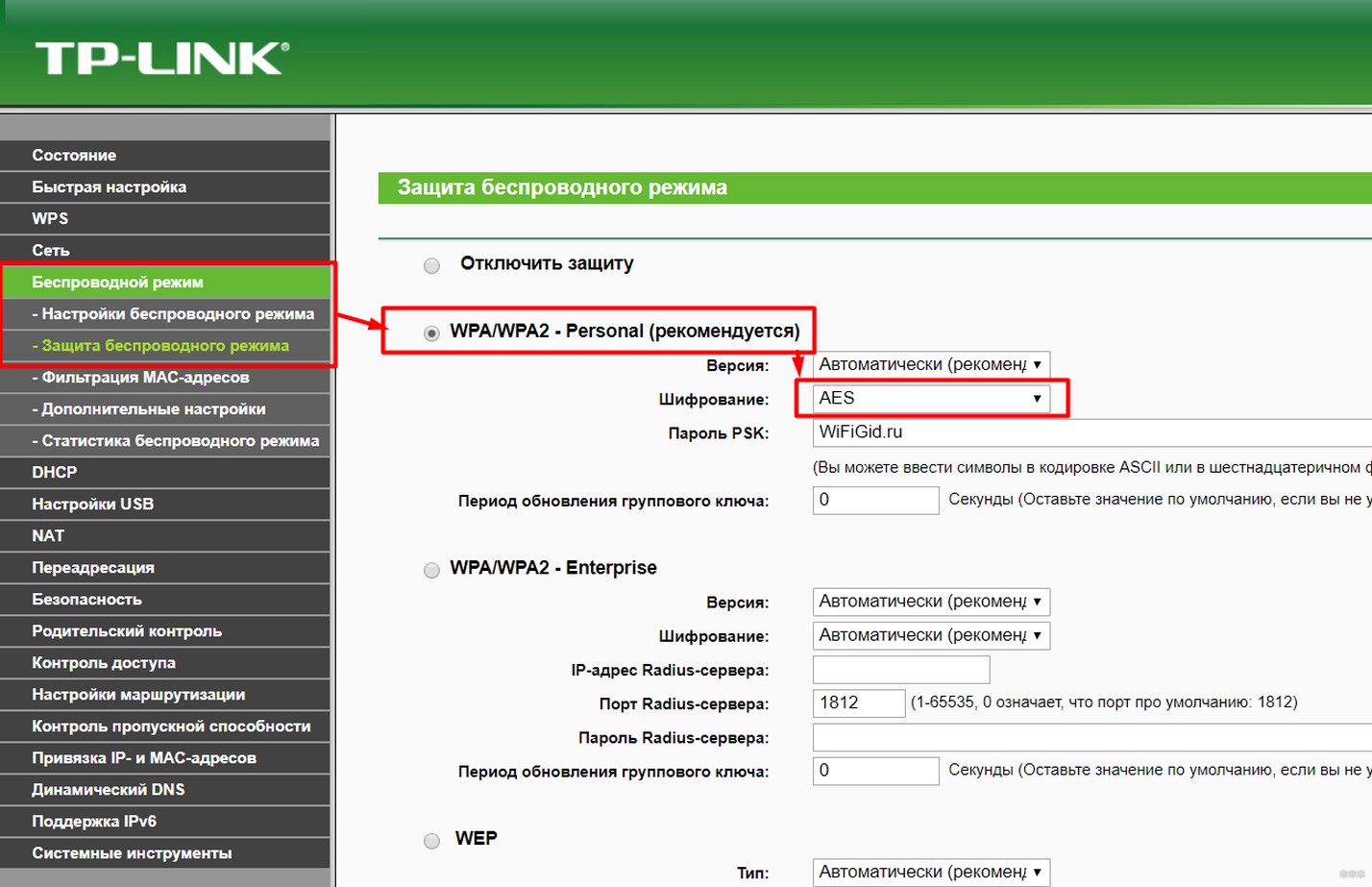

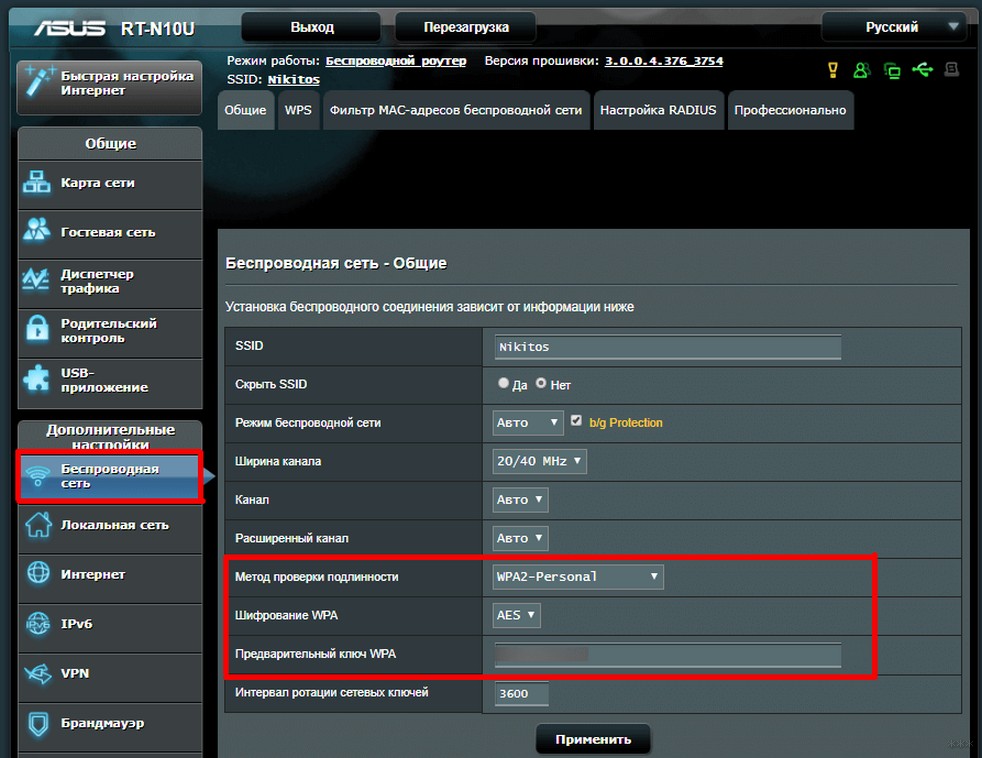

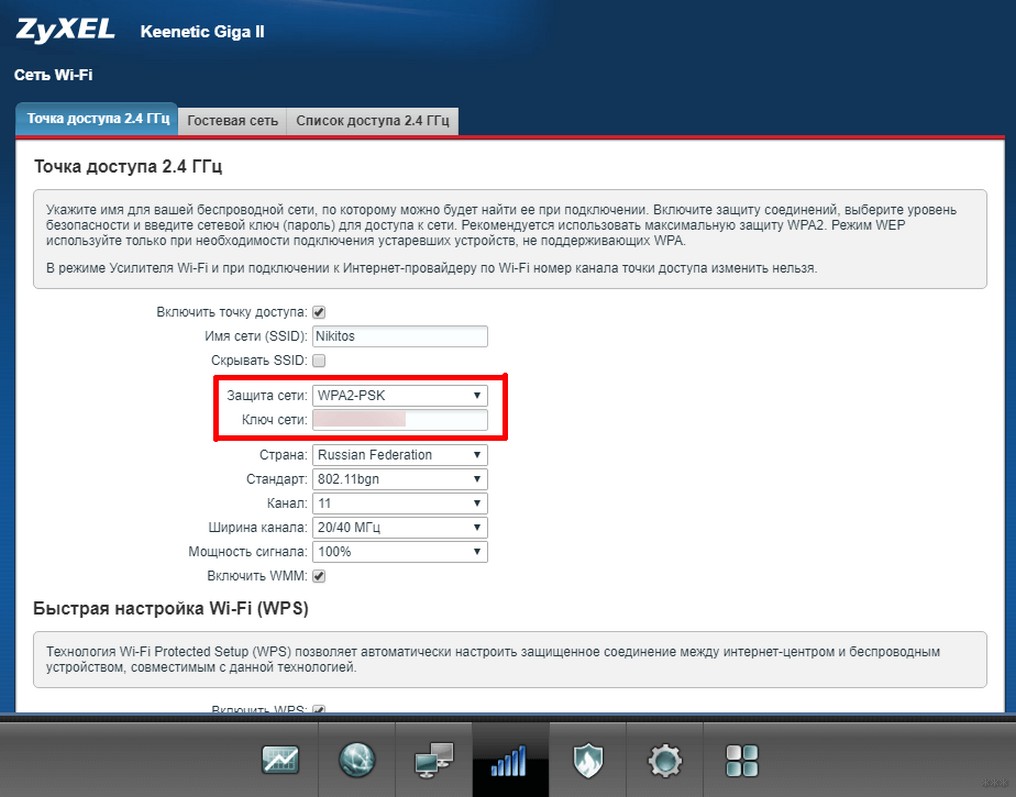

Выбор на разных роутерах

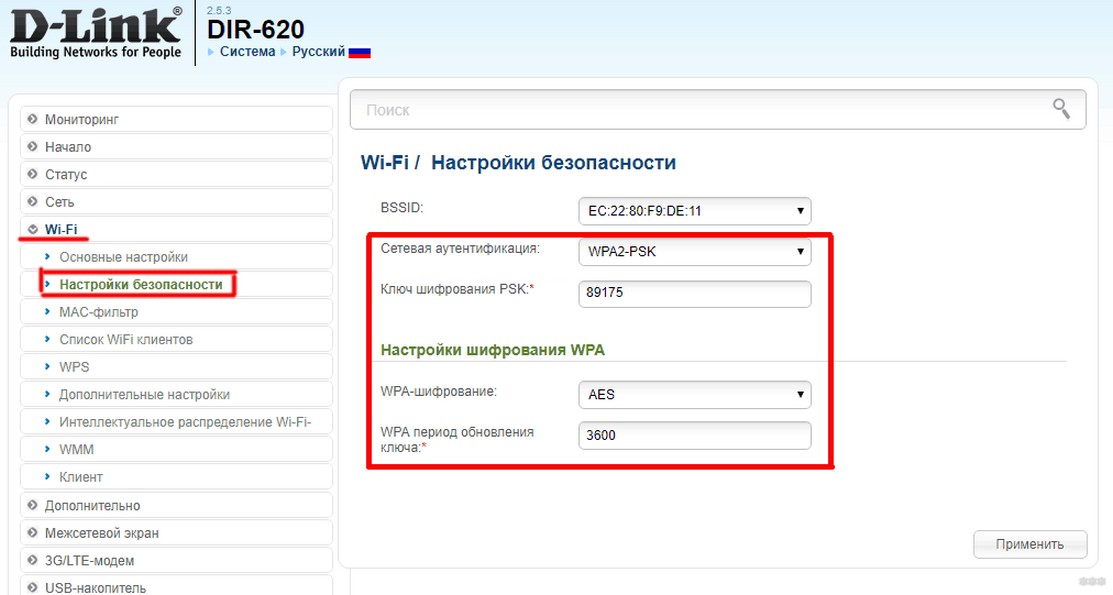

Ну а здесь я покажу, какие настройки нужно активировать на разных моделях роутеров. Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Все модели перечислить невозможно. Пользуйтесь поиском на нашем сайте, найдите свою модель, ознакомьтесь с полной инструкцией по настройке.

TP-Link

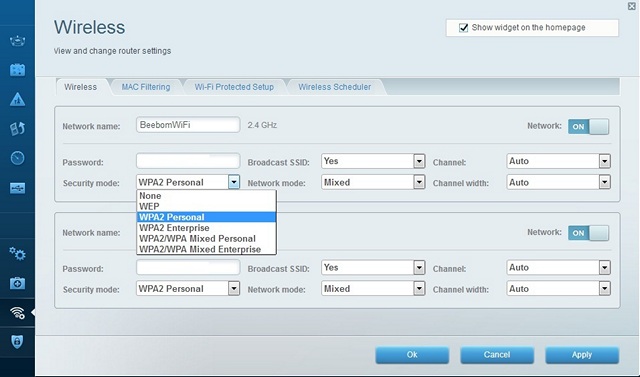

ASUS

В роутерах Asus тип аутентификации называется «Метод проверки подлинности». От этого выбор не меняется, по прежнему лучшим остается WPA2.

ZyXEL Keenetik

D-Link

Вот вроде бы и все, что можно было сказать по теме. А вы используете тоже AES? А если нет, то почему?

Стандарт IEEE 802

О чём стандарт?

Стандарт Wi-Fi был разработан в 1998 году на основе IEEE 802.11 (англ.: Institute of Electrical and Electronic Engineers) и довольно скоро получил повсеместное применение в организации внутренних широкополосных сетей, образующих целые инфраструктуры предоставления беспроводного доступа в Интернет. На сегодняшний день сети Wi-Fi могут покрывать даже крупные районы городов.

Однако у такого способа передачи информации есть существенный минус, касающийся среды передачи информации. В отличие от проводных сетей, в беспроводной сети получить доступ к передаваемым данным и оказать влияние на каналы передачи можно всего лишь с помощью специального устройства, помещённого в зону покрытия сети.

Типы сетей

Есть два главных типа создания беспроводной сети:

Ad-Hoc

децентрализованная беспроводная сеть, у которой отсутствует постоянная структура.

Hotspot

централизованная беспроводная сеть, организованная общей точкой доступа.

Стоит заметить, что для построения Ad-Hoc-сетей используется не только технология Wi-Fi, но и технологии Bluetooth и ZigBee, которые активно применяются в Интернете вещей (англ.: Internet of Things, IoT). А IoT, в свою очередь, является немаловажным звеном в безопасности беспроводных сетей, о чем в рамках данной статьи ещё поговорим.

Говоря же о стандарте Wi-Fi с точки зрения информационной безопасности, нас будет интересовать устройство беспроводной сети Hotspot. Ведь если хакер взломает точку доступа, то он сможет получить доступ к информации не только внутренней беспроводной сети, но и внешних сетей, с которыми взаимодействует точка доступа.

Но не всё так плохо, как могло бы показаться. В Wi-Fi имеются аутентификация (процедура проверки подлинности) и шифрование, о котором далее и пойдёт речь.

WEP

Первым стандартом шифрования был WEP (англ.: Wired Equivalent Privacy). Это алгоритм, в основе которого лежит поточный шифр RC4 шифр, каждый элемент открытого текста которого переводится в символ шифрованного текста под действием ключа и положения открытого текста в потоке. Данный алгоритм был выбран из-за своей высокой скорости работы. Однако он оказался сильно уязвим к методам силового перебора и мог быть взломан в течение нескольких минут.

Формат кадра WEP

Вектор инициализации (24 бита)

Пустое место (6 бит)

Идентификатор ключа (2 бита)

Контрольная сумма (32 бита)

Длина ключей бывает 40 бит для WEP-40 и 104 бита для WEP-104. Сам ключ может быть назначен, а может идти по умолчанию, в случае, если стороны не станут назначать ключ. Для каждого кадра данных создаётся seed, состоящий из ключа с присоединённым вектором инициализации.

Инкапсуляция данных

Вычисление контрольной суммы от поля “данных” по алгоритму CRC32 и добавление её в конец кадра

Шифровка данных с контрольной суммы алгоритмом RC4

Операция XOR над исходным текстом и шифротекстом.

Добавления вектора инициализации и идентификатора в начало кадра

Вычисление контрольной суммы от поля данных по алгоритму CRC32 и добавление её в конец кадра.

Шифровка данных с контрольной суммы алгоритмом RC4,

Операция XOR над исходным текстом и шифротекстом.

Добавления вектора инициализации и идентификатора в начало кадра

Декапсуляция данных

Добавление вектора инициализации к используемому ключу.

Расшифровка с ключом, который равен сиду.

Операция XOR над полученным текстом и шифротекстом.

Проверка контрольной суммы.

Возможность коллизий векторов инициализации стала фатальным недостатком алгоритма, позволившим методом перехвата и анализа быстро взламывать беспроводные сети, защищённые шифрованием WEP.

WPA

В 2004 году была выпущена поправка к стандарту с обозначением IEEE 802.11i, которая включила в себя новые алгоритмы информационной безопасности WPA, WPA2. А уже в 2018 данное семейство алгоритмов пополнилось новым WPA3.

поддержка стандартов 802.1X*

усовершенствованный потоковый шифр RC4

обязательная аутентификация с использованием EAP

централизованное управление безопасностью

*802.1X

IEEE 802.1X стандарт IEEE, который описывает инкапсуляцию данных EAP, которые передаются между клиентами, системами проверки подлинности и серверами проверки подлинности. Данным стандартом определяется протокол контроля доступа и аутентификации, ограничивающий права неавторизированных устройств.

EAP

Расширяемый Протокол Аутентификации (англ.: Extensible Authentication Protocol, EAP) программное обеспечение аутентификации, использующееся для определения метода передачи ключей, аутентификации и обработки данных ключей подключаемыми модулями.

Схема протокола

Три основных участника процесса:

Структура пакета EAP

Процесс аутентификации

EAP-запрос клиента для старта аутентификации. Поле Type несёт в себе информацию об используемом методе EAP.

EAP-ответ аутентификатора клиенту, содержащий поле Type, которое соответствует полю Type из запроса.

Запрос серверу аутентификации от аутентификатора, содержащий метод аутентификации.

Запрос у узла требуемой информации через аутентификатор сервером аутентификации.

Ответ клиента серверу. Пункты 4 и 5 будут повторяться до тех пор, пока аутентификационный сервер не определит: дать доступ, запретить или выдать ошибку.

Аутентификационный сервер отправляет пакет аутентификатору, в котором содержится информация об успехе или же о сбое аутентификации.

Аутентификатор отправляет узлу EAP пакет с кодом, который соответствует ответу аутентификационного сервера (EAP-Failure, EAP- Success)

По своей сути WPA является совокупностью технологий: WPA = 802.1X + EAP + TKIP + MIC.

Разберём оставшиеся две технологии.

TKIP (англ.: Temporal Key Integrity Protocol) увеличивает размер ключа до 128 бит и заменяет один статический WEP ключ на множество ключей. Также в TKIP реализована технология уменьшения предсказуемости ключей, которая заключается в построении иерархии ключей и системы управления. Двусторонний ключ используется для динамической генерации ключей шифрования данных, а они уже используются для шифрования каждого пакета данных. В итоге получаем вместо одного статического ключа WEP 500 миллиардов возможных ключей для шифрования конкретного пакета данных.

MIC (англ.: Message Integrity Check)это механизм проверки целостности сообщений, используемый для предотвращения перехвата пакета с данными в целях изменения содержания и дальнейшей передачи внутри сети. MIC основывается на мощной математической функции, применяемой на сторонах получателя и отправителя с последующим сравнением результатов. В случае, если результаты не совпадают, то пакет объявляется ложным и отбрасывается.

WPA2

WPA2 имеет в себе уже шифрование CCMP (пришло на замену TKIP), и шифрование AES.

Ключи AES бывают 128, 192 и 256-битными. А взлом 128-разрядного ключа AES суперкомпьютером потребует более 14 млрд лет!

WPA3

Обновлённый же протокол беспроводной безопасности WPA3 дополнился встроенной защитой от brute-force атак (атак методом полного перебора), усовершенствованным стандартом криптографии 192-разрядным пакетом безопасности, более простой настройкой IoT-устройств, индивидуальным шифрованием информации, что усилило конфиденциальность в открытых сетях Wi-Fi.

VPN

Технология VPN (англ.: Virtual Private Network) является ещё одним способом обеспечения информационной безопасности беспроводных сетей. Данная технология обеспечивает электронную подпись и конфиденциальность.

Кроме того, данную технологию можно использовать для усиления уже имеющихся мер защиты.

Например, можно построить безопасный беспроводной доступ с безопасным VPN-соединением, требующим аутентификации и идентификации, для удалённых пользователей корпоративной сети, выделив беспроводных пользователей в отдельный сегмент внутренней сети со своим VPN-шлюзом.

Стандарт IEEE 802

О чём стандарт?

Технология Bluetooth начала создаваться ещё в 1994 году, а увидела свет только в 2002 году. Сегодня существует уже 10 спецификаций Bluetooth от версии 1.0 до 5.3. Последняя версия вышла совсем недавно 13 июля 2021 года.

Стандарт Bluetooth нашёл широкое применение в IoT-устройствах, которые тесно связаны и с технологией Wi-Fi. А когда есть пересечение технологий с разными уязвимостями в защите, открывающими доступ к целым сетям устройств, то это непременно заинтересует хакеров.

Методы аутентификации устройств

Технология Bluetooth требует спаривания устройств для создания рабочей пары.

Numeric Comparison: идентификация производится методом вывода шестизначных чисел на обоих устройствах, однако это никак не препятствует MITM-атакам (Man in the middle; третье лицо незаметно ретранслирует связь между двумя сторонами).

Just Works: из-за отсутствия экрана у некоторых устройств был придуман аналог Numeric Comparison, шестизначное число которого всегда равно шести нулям.

Passkey Entry: на первом устройстве выводится пароль, а на втором устройстве тот же пароль вводится.

Out Of Band: используются дополнительные протоколы. Например, NFC, использование камеры для сканирования специальных графических паролей.

Так инициализация соединения выглядит для пользователя, но куда интереснее заглянуть в алгоритмы процедуры паринга.

Процесс установления связи

Генерируется ключ связи

Первые два этапа это сопряжение устройств, целью которого является создание

использующегося для последующего “общения” устройств. Формирование секретного ключа

происходит по алгоритму Е22, которому в качестве переменных требуются уникальный MAC-адрес устройства (BD_ADDR = 48 бит), PIN-код и его длина, случайная величина (IN_RAND = 128 бит).

Далее создаётся ключ связи для чего происходит обмен между устройствами случайно сгенерированными словами LK_RAND(A) И LK_RAND(B), каждое из которых 128-битное. Затем идёт побитовый XOR с ключом инициализации

и очередной обмен значением. После чего вычисляется ключ по алгоритму Е21, которому в качестве переменных необходимы величины BD_ADDR и LK_RAND (128 бит; у каждого устройства хранится и своё значение, и значение от другого устройства).

Остаётся последний этап взаимной аутентификации по схеме запрос-ответ. Первое устройство, ставшее верификатором, создаёт случайную величину AU_RAND(A) и отправляет второму. Второе устройство вычисляет величину SRES по алгоритму Е1, после чего отправляет полученное значение верификатору, после чего происходит сравнение. Если значения SRES совпали, устройства обмениваются ролями и воспроизводят процесс повторно. Алгоритму Е1 в качестве переменных требуются величины AU_RAND, и BD_ADDR.

Все эти 3 алгоритма (Е22, Е21, Е1) работают на основе шифра SAFER+.

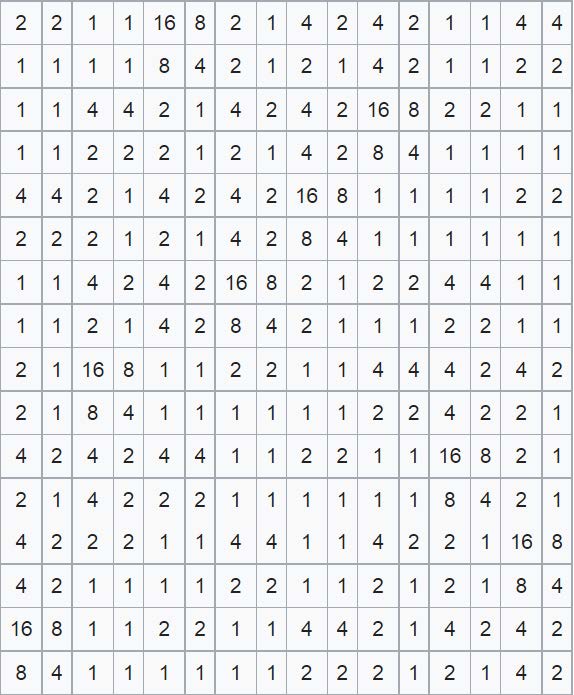

SAFER+

Secure And Fast Encryption Routineэто семейство симметричных блочных криптоалгоритмов, основанной на подстановочно-перестановочной сети.

Алгоритм шифрования

Наложение ключа

байты входного блока складываются с байтами ключа

с использованием сложения по модулю 2 для байтов, номера которых 1, 4, 5, 8, 9, 12, 13 и 16, а для байтов с номерами 2, 3, 6, 7, 10, 11, 14 и 15

сложение по модулю 256.

Нелинейное преобразование: к байтам с номерами 1, 4, 5, 8, 9, 12, 13 и 16 применяется операция

причём

заменяется нулём. К байтам с номерами 2, 3, 6, 7, 10, 11, 14 и 15 применяется операция

причём

На практике результаты этих действий хранят в специальных таблицах (для данного случая требуется 512 байт).

Наложение ключа

байты входного блока складываются с байтами ключа

но в отличие от первого пункта операции сложения по модулям 256 и 2 меняются местами.

Линейное преобразование: умножение 16-байтного блока данных справа на специальную невырожденную матрицу

(все операции при этом производятся по модулю 256). Эта часть алгоритма самая большая по вычислению.

После проведения раундов шифрования производится подмешивание ключа

аналогичное подмешиванию ключей

К слову, количество раундов зависит от размера ключа:

8 раундов для 128-битного ключа;

12 раундов для 192-битного ключа;

16 раундов для 256-битного ключа.

Алгоритм дешифрования

В алгоритме дешифрования операции схожи с операциями шифрования и имеют обратный порядок. Но имеется и разница:

Вместо матрицы

умножение происходит с обратной ей матрицей.

Каждая операция сложения по модулю 256 заменяется операцией вычитания.

Операции

и

являются обратными друг к другу и меняются местами.

Генерация ключей

Первый подключ это первые 16 байт входного ключа. Остальные ключи генерируются следующим образом: в ключевой регистр полностью записывается исходный ключ длиной на один байт больше самого ключа. Затем байты ключа поразрядно суммируются по модулю 2, а в последний байт регистра записывается результат.

Каждый последующий ключ регистра получается в ходе проведения над содержимым регистра следующих операций (для от 2 до

):

Происходит циклический сдвиг влево на 3 позиции внутри байтов ключевого регистра.

Выбираются 16 байт из регистра. А для ключа

выбираются байты регистра начиная с

-го и далее по циклу.

Отобранные 16 байт складываются по модулю 256 с байтами слова смещения

Результат сложения и будет являться подключом

Слова смещения16-байтные константы, удовлетворяющие следующему выражению:

Здесь это

-й байт

-го слова смещения. Если

то этот байт заменяется на 0.

Интернет вещей

Что это такое?

Интернет вещеймолодая и быстро развивающаяся технология, образующая огромные сети из множества умных устройств. А как мы уже с Вами убедились, где сеть

там и потенциальная брешь в информационной безопасности. А количество таких устройств только растёт. Так, к 2025 прогнозируется 75 млрд устройств Интернета вещей.

К сожалению, в погоне за быстрым выходом на рынок или за удешевлением продукта разработчики не всегда уделяют достаточное внимание защищённости своих устройств, что становится огромной проблемой в многомиллионных сетях. Хакерские атаки на Интернет вещей нарушают конфиденциальность информации пользователей, наносят материальный и финансовый вред большим компаниям, но, что хуже всего, могут причинить физический вред людям, которые зависят от специальных устройств.

Сертификация устройств

Рынку требуется простая и быстрая сертификация IoT-устройств, которая бы не мешала развитию прогресса, но при этом задавала планку информационной безопасности от любых возможных атак.

Хоть сертификация и не гарантирует 100% безопасность, она сможет задать необходимые критерии защиты, что значительно улучшит мировую ситуацию.

Технология блокчейна

Куда более интересно выглядит создание децентрализованной системы безопасности, которая позволяет сохранять результаты обмена данными устройств Интернета вещей. Как раз одна из первых сфер применения технологий блокчейна и есть Интернет вещей. Когда система распределяется между всеми участниками, то самой системе намного проще выявлять и отключать от общей сети “заражённые” устройства.

Применение блокчейна стоит рассмотреть в таких сферах IoT, как управление аутентификацией, проверка работоспособности разных сервисов, обеспечение неделимости информации и т.д. Исходя из этого, однозначно правильным решением будет создание технологии блокчейна распределённой базы данных и протокола обмена информацией между IoT устройствами.

Заключение

В современном мире с приходом удобных беспроводных сетей пришли и новые серьёзные проблемы в области информационной безопасности. Сети нуждаются не только в надёжных алгоритмах и грамотных протоколах, но и в хорошем уровне защиты самих устройств.

Спасибо за внимание!

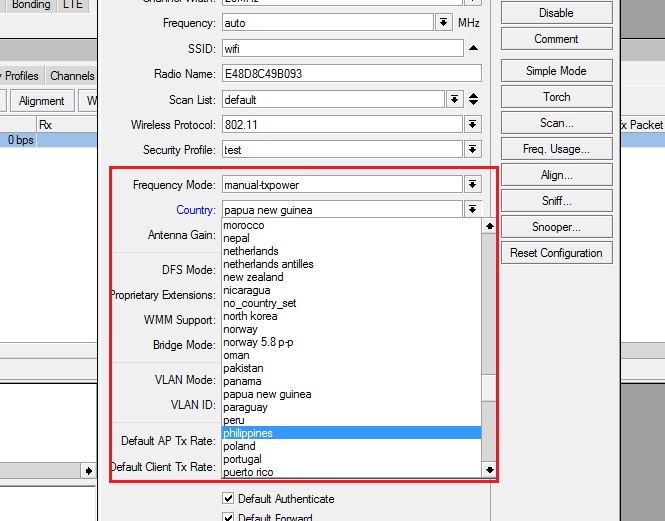

Mikrotik RouterOS provides networking standards for wireless IEEE 802.11 a/n/ac for (5Ghz) and 802.11 b/g/n in (2.4Ghz).

Wireless Radio Channel

Each wireless radio operates on a configured (RF) radio frequency channel, its a channel which is identified by number. Its a radio assigned to a particular channel both transmits and received (RX &TX) all traffic on that channel.

Depending upon the network configuration, some channels might have less interference than others. Choosing the right channel lets you optimize performance.

From the illustration above the common and most frequently used channel around the world are (1,6& 11).This is because as you can see from the image above highlighted with red those lines represents RF scope, channel from 1 thru 14, 1,6 & 11 are the only non overlapping channels which can occupy the same area without interfering.

US only uses: 11 channel and 14 for Japan.

RouterOS – 5Ghz Channel

- Mikrotik supports full range of 5Ghz channel frequencies

- 5180 – 5320Mhz (channels 36-64)

- 5500 – 5720Mhz (channels 100-144)

- 5745-5825Mhz (channels 149-165)

Wireless Configuration – Country Regulation

You can configure this by navigating to the wireless interface > From the right menu click on Advanced mode, select and apply your country regulations.

DFS – dynamic frequency selection is a feature which is meant to identify radars when using 5Ghz band and choose a different channel if a radar is found.

Some channel can only used when DFS is enabled (in EU: 52-140, US: 144).

The DFS Mode radar detect will select a channel with the lowest number of detected networks and use it if no radar is detected on it for 60 seconds.

Again switch to Advance mode to enable DFS

Radio name or wireless Interface name this is the name per se` and can only be configured on RouterOS-RouterOS. Through this configuration, you may be able to see this also in your Wireless tables.

- The standard 802.11 introduced the concept of MIMO (Multiple In and Multiple Out).

- Send and receive data using multiple radios in parallel.

- 802.11n with one chain (SISO) can only achieve 72.2Mbps (on legacy cards 65Mbps)

- Use to adjust transmit power of the wireless card.

- Change to all rates fixed and adjust the power

- Receiver sensitivity is the lowest power level at which the interface can detect a signal.

- When comparing RouterBOARDS this value should be taken into account depending on planned usage.

- Smaller Rx sensitivity threshold means better signal detection.

- Only WPA (Wifi Protected Access) or WPA2 should be used.

- WPA-PSK or WPA-PSK with AES-CCM encryption.

- WEP should not be used at all

- TKIP should be used only when needed to support legacy equipment.

- Both WPA and WPA2 keys can be specified to allow connection from devices which do not support WPA2.

- Choose strong key.

WPS (Wifi Protected Setup)

- This is a feature for convenient access to the WiFi without the need of entering the passphrase.

- RouterOS Supports both WPS accept (for AP) and WPS client (for station) modes.

- To easily allow guest access to your access point WPS accept button can be used

- When pushed, it will grant an access to connect to the AP for 2min or until a device (station) connects.

- The WPS accept button has to be pused each time when a new device needs to be connected.

- For each device it has to be done only once

- All RouterOS device with WiFi interface have virtual WPS push button.

- Some have physical, check for WPS button on the router.

- Virtual WPS button is available in QuickSet and in wireless interface menu.

- It can be disabled if needed

- WPS client is supported by most operating systems including RouterOS.

- RouterOS does not support the insecure PIN mode.

If a physical WPS accept button is available for the router, anyone who has physical access to it, can gain access to the wireless network. Disable the button if the router is kept in a public area. Check routerOS logs for troubleshooting info about WPS.

- Create a new security profile for your access point.

- Set wireless interface mode to AP Bridge, set SSID to your class number and name, select the security profile.

- Disable DHCP client on the wireless interface (will lose internet connection).

- Add wireless interface to the bridge.

- Disconnect the cable from the PC / Laptop.

- Connect to the router using WinBox and observe wireless registration table.

- Get full overview of the wireless networks on selected band.

- Wireless interface is disconnected during scanning.

- Use to decide which channel to choose.

- View all connected wireless interface

- Or connected access point if the router is a station

- Used by access point to control allowed connections from stations.

- Identify device MAC address

- Configure whether the station can authenticate to the AP

- Limit time of the day when it can connect

- If there are no matching rules in the access list, default values from the wireless interface will be used.

- Can be used to create connect or access list entries from currently connected devices.

Related posts

Poor router security puts your network at risk. While we know that running a tight ship starts with router security, what you may not know is some security settings may slow down your entire network.

The primary choices for router-based encryption are WPA2-AES and WPA2-TKIP. Let’s look at which security protocol is more secure, and which option allows a faster connection.

What Is WPA Wi-Fi Security?

While better than WEP, WPA had some security concerns of its own. The attacks generally weren’t a breach of the TKIP (Temporal Key Integrity Protocol) algorithm itself, which features 256-bit encryption. Instead, breaches came through a supplementary system bundled with the protocol called WPS, or Wi-Fi Protected Setup.

Wi-Fi Protected Setup was designed for easy device connectivity. But it released with enough security flaws that it fell out of favor and began to fade into oblivion, taking WPA with it.

Currently, both WPA and WEP are retired. So, we’re going instead to talk about the newer version of the protocol, WPA2, and the successor to that, WPA3.

Why Is WPA2 Better Than WPA?

In 2006, WPA became a deprecated protocol, and WPA2 replaced it.

The notable drop of TKIP encryption in favor of the newer and more secure AES encryption (Advanced Encryption Standard) led to faster and more secure Wi-Fi networks. AES encryption is much stronger in comparison to the stopgap alternative that was TKIP.

Put simply, WPA-TKIP was merely an interim choice while they worked out a better solution in the three years between the release of WPA-TKIP and WPA2-AES.

AES, you see, is a real encryption algorithm, and not the type used solely for Wi-Fi networks. It’s a serious worldwide standard that has been used by government and many others to protect data from prying eyes. That the same standard is used to protect your home network is a real bonus, but one that required an update in router hardware.

Is WPA3 Better Than WPA2?

WPA3 is the long-awaited update to the WPA Wi-Fi security protocol. The upgraded security protocol includes important features for modern Wi-Fi connectivity, including:

- Brute Force Protection. WPA3 will protect users, even with weaker passwords, from brute-force dictionary attacks (attacks that attempt to guess passwords over and over again).

- Public Network Privacy. WPA3 adds “individualized data encryption,” theoretically encrypting your connection to a wireless access point regardless of password.

- Securing the Internet of Things. WPA3 arrives at a time when Internet of Things device developers are under enormous pressure to improve baseline security.

- Stronger Encryption. WPA3 adds much stronger 192-bit encryption to the standard, drastically improving the level of security.

Support for WPA3 is still in the very early stages. Widespread WPA3 won’t occur for a little while. Still, you will find routers on the market advertising support for WPA3 when the security protocol rolls out to consumers properly.

What Is the Best Wi-Fi Security Mode?

Despite AES being the more secure encryption method for Wi-Fi security, many people still opt for TKIP. That’s because of the conception that a Wi-Fi connection is faster when it uses TKIP instead of AES, or that AES has other connectivity issues.

The reality is that WPA2-AES is the stronger and usually faster Wi-Fi connection. Here’s why.

Is AES or TKIP More Secure?

TKIP is essentially a patch for WEP that resolved the problem of attackers uncovering your key after observing a relatively small amount of router traffic. To address the problem, TKIP fixed this issue by issuing a new key every few minutes, which, in theory, wouldn’t give a hacker enough data to break the key or the RC4 stream cipher that the algorithm relies on.

While TKIP offered a significant security upgrade at the time, it has since become a deprecated technology that is no longer considered secure enough to protect your network from hackers. Its biggest (but not its only) vulnerability is known as the chop-chop attack, which is an attack that predates the release of the encryption method itself.

The chop-chop attack allows hackers who know how to intercept and analyze streamed data the network generates to decipher the key and thus display the data in plaintext as opposed to ciphertext.

If you’re unsure about the difference between plaintext and ciphertext, check out these basic encryption terms.

AES: Superior and Separate

To explain the algorithm in simple terms, it takes plaintext, and converts it to ciphertext. Ciphertext looks like a random string of characters to an observer that doesn’t have the encryption key.

The device or person on the other end of the transmission has a key, which unlocks (or decrypts) the data for easier viewing. In this case, the router has the first key and encrypts the data before broadcasting. The computer has the second key, which decrypts the transmission for viewing on your screen.

The encryption level (128, 192, or 256-bit) determines the amount of data “scrambling,” and thus, the potential number of combinations possible should you attempt to break it.

Even the smallest level of AES encryption, 128-bit, is theoretically unbreakable as current computing power would take over 100 billion billion years to find the correct solution to the encryption algorithm.

Is AES or TKIP Faster?

TKIP is a deprecated encryption method, and apart from security concerns, it’s known to slow down systems that still run it.

Most newer routers (anything 802.11n or newer) default to WPA2-AES encryption, but if you have an older device, or for some reason selected WPA-TKIP encryption, chances are, you’re losing a significant amount of speed.

Any 802.11n router or newer slows down to 54Mbps if you enable WPA or TKIP in the security options. This is to ensure that the security protocol works properly with older devices.

802.11ac with WPA2-AES encryption offers theoretical maximum speeds of 3.46Gbps under optimum (read: never going to happen) conditions. Theoretical maximums aside, WPA2 and AES are much faster alternatives to TKIP.

AES Is More Secure and Faster Than TKIP

AES and TKIP aren’t even worth the comparison—AES is, hands-down, the better technology in every sense of the word. Faster router speeds, insanely secure browsing and an algorithm that even major world governments rely on make it a must-use in terms of offered options on new or existing Wi-Fi networks.

If you want a faster internet connection, check out the top tips on speeding up your router.

The type of security algorithms and encryption specifications of your Wi-Fi network largely determine how speedy and secure it is.

That’s why it’s vitally important that you know what they are, what they stand for, and exactly what they do.

Terminology

In articles about network security, the terms ‘protocol’, ‘standard’ and ‘certification’ and ‘program’ are often used interchangeably when talking about encryption. What one source, website, or individual refers to as a ‘protocol’, for instance, might be referred to as a ‘standard’ elsewhere.

The first things we examine below are certification programs. WPA, WPA2, and WPA3 are the three wireless network certification programs we’ll be discussing in this article. These are occasionally referred to as encryption standards themselves.

Certification programs – in this case for Wi-Fi networks – use encryption protocols to secure data transmitted over a given Wi-Fi connection. An example would be TKIP, the Temporal Key Integrity Protocol. How encryption protocols encrypt data is determined by ciphers, which are essentially just algorithms that shape the process. An example of this is AES (which, confusingly, stands for Advanced Encryption Standard).

Security certification programs

Wired Equivalent Protection (WEP)

Wi-Fi-Protected Access (WPA)

Wi-Fi-Protected Access 2 (WPA2)

Wi-Fi-Protected Access 3 (WPA3)

WPA3 was only recently developed in the last three years and isn’t yet in widespread use. WPA3 also has Personal and Enterprise options, and is described by the Wi-Fi Alliance as having:

New features to simplify Wi-Fi security, enable more robust authentication, deliver increased cryptographic strength for highly sensitive data markets, and maintain resiliency of mission-critical networks.

Ciphers and protocols

Above, we looked at exactly which certification programs are the most up-to-date, as well as what encryption protocols and ciphers they use to secure wireless networks. Here, we’ll briefly run through how they work.

Ciphers

Ciphers – which, as we mentioned before, determine the process by which data is encrypted – are an important part of securing a wireless network. RC4 – short for Rivet Cipher 4 – which is a stream cipher. Stream ciphers encrypt data one bit at a time, using a pseudo-random bit generator to create an 8-Bit number. Created way back in 1987, it was lauded for its speed and simplicity for many years but now is recognized to have several vulnerabilities that leave it open to man-in-the-middle attacks, amongst others.

Encryption protocols

The Temporal Key Integrity Protocol was designed with WEP’s vulnerabilities in mind. WEP used a 64-bit or 128-bit encryption key that had to be entered on wireless access points and devices manually, and the key itself would never change. TKIP, on the other hand, implements a per-packet key, meaning that it creates a new 128-bit key for each data packet in a dynamic fashion.

Different combinations and which is safest?

Below is a rundown of some of the different combinations the wireless networks you regularly connect to might use for their security.

TKIP и AES — это два альтернативных типа шифрования, которые применяются в режимах безопасности WPA и WPA2. В настройках безопасности беспроводной сети в роутерах и точках доступа можно выбирать один из трёх вариантов шифрования:

- TKIP;

- AES;

- TKIP+AES.

При выборе последнего (комбинированного) варианта клиенты смогут подключаться к точке доступа, используя из двух алгоритмов.

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

Как перейти с TKIP на AES

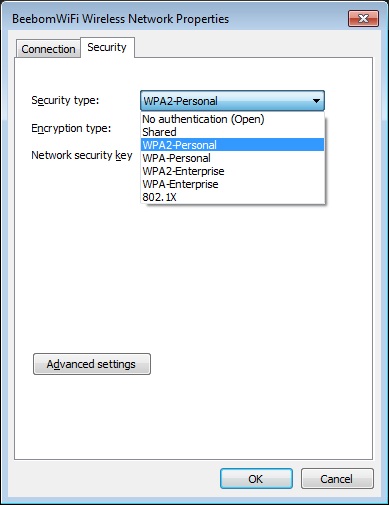

Случай 1. Точка доступа работает в режиме TKIP+AES

В этом случае вам достаточно изменить тип шифрования на клиентских устройствах. Проще всего это сделать, удалив профиль сети и подключившись к ней заново.

Случай 2. Точка доступа использует только TKIP

В этом случае:

1. Сперва зайдите на веб-интерфейс точки доступа (или роутера соответственно). Смените шифрование на AES и сохраните настройки (подробнее читайте ниже).

2. Измените шифрование на клиентских устройствах (подробнее — в следующем параграфе). И опять же, проще забыть сеть и подключиться к ней заново, введя ключ безопасности.

Включение AES-шифрования на роутере

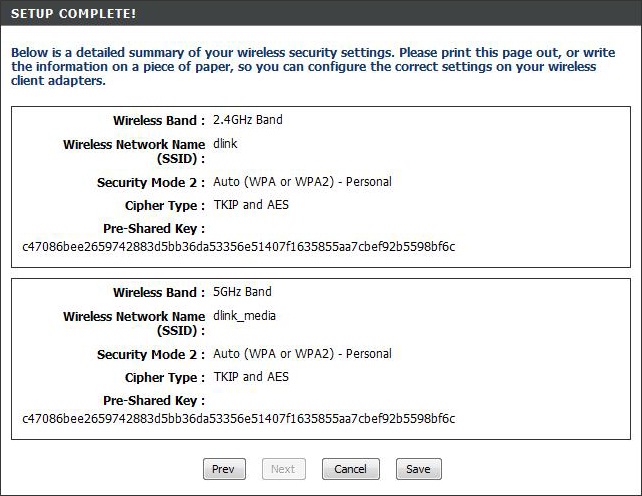

На примере D-Link

Зайдите в раздел Wireless Setup.

Нажмите кнопку Manual Wireless Connection Setup.

Установите режим безопасности WPA2-PSK.

Найдите пункт Cipher Type и установите значение AES.

На примере TP-Link

Выберите пункт Wireless Security.

В поле Version выберите WPA2-PSK.

В поле Encryption выберите AES.

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

Запустите командную строку.

Введите команду:

netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

Теперь введите команду:

netsh wlan delete profile "имя вашей сети"

для удаления выбранного профиля.

Если имя сети содержит пробел (например «wifi 2»), возьмите его в кавычки.

На картинке показаны все описанные действия:

Теперь нажмите на иконку беспроводной сети в панели задач:

Выберите сеть.

Нажмите Подключиться:

Введите ключ безопасности.

Windows 7

Здесь всё проще и нагляднее.

Нажмите по иконке беспроводной сети в панели задач.

Нажмите на ссылку Центр управления сетями и общим доступом:

Нажмите на ссылку Управление беспроводными сетями:

Нажмите правой кнопкой мыши по профилю нужной сети.

Внимание! На этом шаге можно также нажать Удалить сеть и просто подключиться к ней заново! Если вы решите сделать так, то далее читать не нужно.

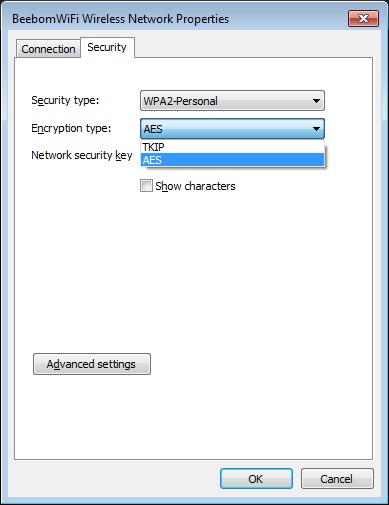

Перейдите на вкладку Безопасность.

В поле Тип шифрования выберите AES.

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

На этом этапе, как и в Windows 7, можно просто удалить профиль и затем подключиться к wifi заново. При этом верные параметры шифрования установятся автоматически.

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Статьи по теме:

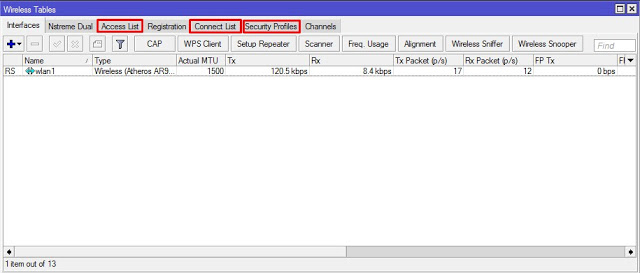

Mikrotik wireless security profiles

За защиту WiFi сети в Mikrotik отвечают три вкладки: Access List (/interface wireless access-list), Connect List (/interface wireless connect-list), Security Profiles (/interface wireless security-profiles).

Access List — список правил, которые ограничивают соединения других устройств к вашей точке, а также служат для управления параметрами подключения. (режим ap mode).

Пример: вы хотите ограничить подключение к вашей точке доступа по MAC-адресам.

Connect List — список правил, которые ограничивают соединение вашего устройства к другим точкам доступа (режим station mode).

Пример: вы хотите автоматически подключать свою клиентскую станцию к точке доступа с максимальным уровнем сигнала (при наличии нескольких базовых станций).

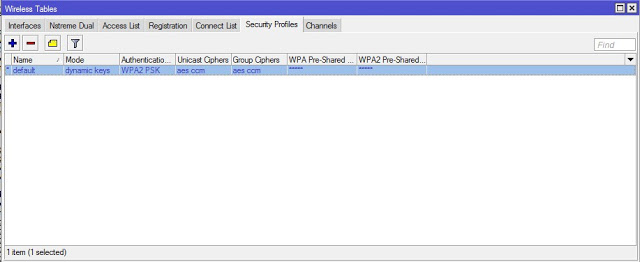

Security Profiles — настраиваются профили методов защиты и, непосредственно, ключи защиты беспроводной сети.

Security Profiles

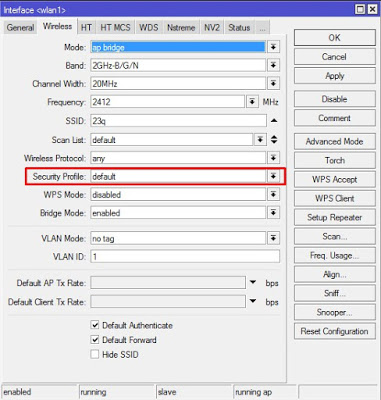

Начнем с самого интересного — Security Profiles. Именно здесь мы настраиваем шифрование для наших беспроводных точек. Настройка будет осуществляться для домашней или офисной точки доступа. Профиль защиты выставляется непосредственно в свойства беспроводного интерфейса.

При переходе на вкладку /interface wireless security-profiles видим такую картину.

Вы можете добавить свой профиль, я всегда использую стандартный — че добру пропадать =).