Порты физически отключены

Такое возможно только с дополнительными портами, которые подключаются кабелем к материнской плате. Задние порты распаяны на самой материнке, и их минимум две штуки. Поэтому принеси из дома копеечный хаб, воткни его вместо мышки или клавиатуры и подключай всю штатную периферию через него. Второй оставь для загрузочной флешки.

Порты отключены в BIOS/UEFI

Админ может отключить как порты вообще (редкий случай), так и отдельную опцию USB Boot. Именно она отвечает за возможность загрузки с USB-носителей. Как входить в настройки BIOS, мы уже разобрали, а отыскать нужную опцию не составит труда.

Удалены драйверы контроллера USB

Хитрые админы просто сносят драйверы USB через диспетчер устройств, но тебя это не остановит. Загрузиться с флешки отсутствие драйверов не помешает. Став локальным админом, ты легко доустановишь отсутствующие драйверы — Windows сама предложит это сделать.

Заблокированы отдельные устройства USB

Более тонкий метод — запрет использования именно USB-накопителей. При этом другие типы устройств с интерфейсом USB продолжают работать. Задается ограничение через ветку реестра

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTORПри значении параметра Start 0x00000004 использование флешек и внешних дисков запрещено, а при 0x00000003 — разрешено. Бороться с этим можно тем же методом, что и в предыдущем пункте: загружаемся с флешки и меняем секцию USBSTOR через офлайновый редактор реестра.

USB-накопители запрещены через групповую политику

Редактор групповых политик позволяет задать административный шаблон, запрещающий доступ к съемным запоминающим устройствам. Вновь загружаемся с флешки, узнаем пароль локального админа (или сбрасываем, если не удалось узнать), попутно активируем учетку, если она была отключена. После этого запускаем gpedit.msc и отключаем запрет.

Ограничены права на чтение файлов usbstor.inf и usbstor.pnf в каталоге WindowsInf

Очередной трюк с правами NTFS. Если невозможно обратиться к этим файлам в ограниченной учетной записи, то не будут подключаться флешки. Используем права локального админа либо просто перемещаем эти файлы через WinPE на том FAT32. После обратного перемещения в inf права доступа слетят.

Подключение устройств по USB контролируется отдельной программой

В помощь админам было написано множество утилит для ограничения использования флешек и внешних дисков. Большинство таких программ просто меняет значение упомянутой выше ветки реестра, но есть и продвинутые варианты. Такие умеют запоминать разрешенные флешки по номеру тома (VSN — Volume Serial Number) и блокировать остальные.

Узнать VSN доверенной флешки можно командой vol или dir. С помощью программы Volume Serial Number Changer присваиваешь такой же номер своей флешке и свободно ей пользуешься. Для надежности замени еще и метку тома (просто через свойства диска).

Другой вариант противодействия — нарушать работу программ контроля, временами загружаясь с флешки и меняя названия ее рабочих файлов (или удаляя из автозагрузки). Если делать все аккуратно, админ сочтет программу глючной и сам удалит ее.

Неожиданное препятствие для использования флешек возникает на компах с посредственным блоком питания (читай — на большинстве дешевых рабочих машин) безо всяких стараний админа. Дело в том, что шина 5 В просаживается настолько, что флешке не хватает питания.

Включаем usb (7-ю разными способами)

Одним из препятствий для использования флешки может быть отключение админом портов USB на твоем компьютере. Сделать это можно разными способами, поэтому и методы противодействия требуются разные.

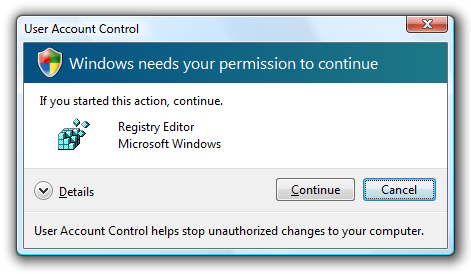

Включение и отключение uac из командной строки

Если вы используете Windows Vista или Windows 7 более чем 5 минут, то вы знаете, что UAC (User Account Control или контроль учетных записей) есть …. есть очень неприятное, постоянно всплывающее окно, которое будет преследовать Вас ближайшие 3-5 лет, если конечно вы в отчанянии не переключитесь обратно на XP, или еще лучше уйдете на Unix-likeОС, такие как OS X, Suse, Ubuntu.

Данный способ работает как для Vista, так и для Windows 7.

Примечание: Отключение UAC приведет к менее безопасной работе системы, так что будьте осторожны.

ОС Windows необходимо ваше разрешение, на произведение практически любых действий связанных с установкой программ или настройкой. Особенно это выглядит странно, т.к. Вы сами знаете, что Вы делаете. Даже если Вы не знаете и обладаете правами администратора, лишний вопрос Вас не спасет:

Данные окна (запросы) можно отключить через командную строку.

Отключение UAC

C:WindowsSystem32cmd.exe /k %windir%System32reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f

Включить UAC

C:WindowsSystem32cmd.exe /k %windir%System32reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 1 /f

После включения или отключения UAC, необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

§

– В верхней части панели окна браузера расположена кнопка Назад. С помощью этой кнопки можно вернуться к предыдущей странице (ту которую вы просматривали ранее).

– Вперед. Имеет значение обратно пропорциональное предыдущей кнопки. То есть после того, как Вы возвращались на предыдущие страницы, можно вернуться на последнюю из просмотренных с помощью этой кнопки.

– Обновить. Эта кнопка нужна для того чтобы выполнить перезапуск прогруженной страницы. Так же эта кнопка может быть полезна в том случае, когда страница не прогрузилась или же делает это с очень медленной скоростью.

– Остановить. Полезна тогда, когда Вы намеренны прервать загрузку страницы. Бывает такое, что пользователь ввел неправильный адрес или страница грузится с такой скоростью, что от ее просмотра Вы вынуждены отказаться.

– Центр управления избранным. С помощью этой функции Вы можете открыть панель, в которой находятся Избранное, Каналы и Журнал.

– Добавить избранное. Используя эту возможность можно добавить ту страницу, которая понравилась Вам. Это делается с целью быстрого доступа к ней в дальнейшем.

– Просмотр веб – каналов на странице. При просмотре веб каналов можно увидеть их список, которые имеются на данной странице.

– Печать дает возможность, не копируя данные в какой-то текстовый документ, произвести печать прогруженной страницы. Так же, с целью корректного отображения данных, можно выполнить предварительный просмотр. Когда вы кликните по Предварительному просмотру, откроется окно, в котором Вы можете установить такие параметры, как ширина полей, выбрать ориентацию текста, или же включить отображение колонтитулов. По мимо этого, есть и специальные возможности, которые позволят изменить размер шрифта (это делается с целью поместить интересующую Вас часть страницы на лист). Иными словами Вы просто выполняете обыкновенное масштабирование. Выполнить запуск печати можно не покидая страницу. Это делается прямо из ее окна.

§

В каждом ПК пользователь постоянно сохраняет большой объем информации, которая со временем скапливается и становится не востребованной. Кроме ненужной информации в компьютере скапливаются различные программы и приложения, установленные ранее. Чтобы во всем этом разобраться, необходимо знать о специальных встроенных системах поиска программ и данных.

Для операционной системы Windows 7 разработчики предусмотрели поиск по заданным параметрам, благодаря которому пользователь сможет сэкономить рабочее время. Для этого рекомендуется использовать службу Windows Search, которая позволит искать необходимую программу и осуществлять ее запуск.

Пользователю доступна возможность поиска нужной информации непосредственно в Пуске, где в нижней части имеется строка поиска необходимых программ и файлов. Достаточно начать писать искомый документ или программу и система выдаст схожие результаты, среди которых достаточно выбрать искомый файл. Чтобы отыскать программу, которая позволяет сканировать документы, следует в вышеназванной строке набрать соответствующий запрос. В окне Пуск появится искомый вариант, который сразу же можно использовать для работы.

В том случае, если пользователю требуется перейти к настройке каких-либо параметров системы, поступать следует аналогично, вводя соответствующий запрос в заданной строке.

Служба Windows Search также позволяет запускать нужные веб-сайты, для чего название сайта вводится также в строке запроса. Переход на искомую страницу в браузере будет осуществлен сразу после нажатия на клавишу Enter.

Предусмотрен расширенный поиск необходимых файлов на ПК, для чего пользователю следует открыть папку с документами и ввести основные параметры для поиска в строке, расположенной в верхней части окна с правой стороны. Нужно обратить внимание, что задавать при поиске можно не только имя документа, поиск может осуществляться по размеру или дате изменений.

Поиск искомых файлов осуществляется достаточно быстро, благодаря использованию индексации файлов и папок внутри компьютера. Разработчики системы Windows 7 создали автоматическую постоянную индексацию файлов в фоновом режиме ее работы. Как правило, по умолчанию индексация осуществляется в таких папках, как документы, изображения, музыка, видео, электронная почта и автономные файлы.

Пользователи, которые обладают компьютером низкой производительности, могут отключить функцию Windows Search, не навредив при этом работе всей системы. Для этого необходимо убрать галочки из всего списка изменений параметров индексирования. После этого определенный ресурс ПК будет высвобожден для других процессов.

Каждый пользователь должен понимать, что сервис Windows Search может найти все что угодно, но только среди имеющихся файлов на компьютере. Все остальное нужно искать во всемирной сети Интернет.

§

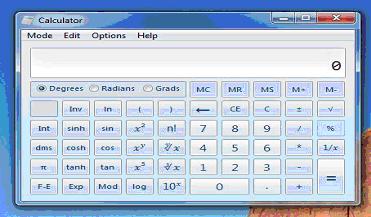

Калькулятором каждый может пользоваться сразу же после установки операционной системы Windows 7, так как данная программа входит в бесплатный пакет программных полезных приложений.

Чтобы воспользоваться данной программой, необходимо в меню Пуск набрать в строке для поиска слово «Калькулятор». После того как в меню появится данная программа на ней нужно щелкнуть и калькулятор готов к использованию.

Следует иметь в виду, что система может предложить пользователю несколько вариантов калькулятора. В данном случае речь идет об обычном, инженерном, статистическом калькуляторе и вариант для программиста.

Используя калькулятор в ОС Windows 7, пользователь получает возможность осуществлять различные арифметические и статистические действия, находить значения степенных, показательных и тригонометрических функций, а также вычислять логарифмы. Кроме того, калькулятор позволяет работать с числами различных систем счисления, а также переводить числа из одной системы измерения в другую.

Вычисления на калькуляторе производить достаточно просто, а набор чисел можно производить при помощи рабочей клавиатуры. Также имеется возможность набирать числа при помощи мыши, щелкая на калькуляторе на нужной цифре.

Для того, чтобы получить результат, необходимо нажать либо на клавишу «=», либо на кнопку Enter. Если полученный результат или любое набранное число необходимо занести в буфер обмена, то в меню калькулятора есть команда копирования, которой следует воспользоваться. Кроме того, в этом же меню имеется команда, которая позволяет перенести ранее занесенное в буфер обмена число на индикатор калькулятора. Речь идет о команде «Вставить».

Для некоторых вычислений пользователю необходимы большее количество функций на калькуляторе, которые имеются в инженерном его варианте. Для перехода в другой тип калькулятора необходимо в меню выбрать соответствующую вкладку. Инженерный вариант калькулятора позволяет учитывать приоритет операций, а также увеличивается точность вычислений до тридцати двух цифр.

Режим калькулятора в ОС Windows 7 под названием «Программист» позволяет пользователю не использовать дробную часть числа, а все действия осуществлять только с целыми числами. Данный тип калькулятора позволяет получить точность вычислений до шестидесяти четырех, а также учитывать приоритет вычислений как в предыдущем типе. Кроме того, режим программиста позволяет вводить каждое число в двоичном виде, а также изначально задавать длину числа. Следует напомнить, что одно и тоже число может быть отображено в двоичной, восьмеричной, десятеричной и шестнадцатеричной системах. Данный режим калькулятора позволяет осуществлять быстрый переход между этими системами, для отображения в них необходимого числа.

Статистический вариант калькулятора позволяет добавлять сразу несколько чисел, для чего следует после ввода каждого из них наживать на кнопку «Добавить». После ввода нужного количества чисел можно производить статистические вычисления, нажимая нужную команду.

Добавляем троянскую закладку

Мультизагрузочная флешка — настоящий швейцарский нож. После загрузки с нее можно разблокировать скрытые учетные записи, сбрасывать пароли, править реестр и вообще творить что угодно. Проблема одна: ее могут заметить. Поэтому сделаем себе дополнительный лаз, который не требует внешних инструментов.

copy %windir%system32utilman.exe %windir%system32utilman-new.exeЗатем перезаписываем исходный файл utilman.exe файлом cmd.exe:

copy %windir%system32cmd.exe %windir%system32utilman.exeБуква диска (системного раздела) в переменной %windir% не обязательно будет C:. Ее можно узнать при помощи утилиты diskpart — командой list volume.

После замены utilman.exe файлом cmd.exe при следующей загрузке Windows ты увидишь привычный экран приветствия. Только при клике на «Специальные возможности» теперь будет открываться командная строка.

Как отключить администратора в windows 7

Операционная система Windows 7 предоставляет возможность создавать несколько учетных записей: администратора, обычного пользователя и даже гостя. У многих пользователей, которые работают с этой ОС, при любой операции на компьютере (от установки простых игр и даже до перемещения файлов) всплывает окно, в котором необходимо дать разрешение на это действие. Функция носит название «Администратор». В ряде случаев бывает необходимо ее отключить.

Командная строка

Быстрее и проще всего включить учетную запись администраторе из командной строки, запущенной с повышенными привилегиями.

Для этого, выполните команду:

Обходим антивирус касперского

Большая часть запретов на действия пользователя в Windows реализована через реестр и права доступа в NTFS. Однако есть и другой вариант: установка специализированных программ контроля.

Например, софт «Лаборатории Касперского» загружает собственные драйверы из windowssystem32drivers и sysnativedrivers. С их помощью он перехватывает системные вызовы и обращения к файловой системе, контролируя как работу программ, так и действия пользователя.

«Антивирус Касперского SOS» и версии для Windows Workstation проверяют имя главного файла. Поэтому достаточно проделать следующее:

- переименовать avp.exe (загрузившись в WinPE или в безопасном режиме);

- запустить переименованный файл после обычного входа в систему;

- зайти в меню «Настройка → Параметры», отключить самозащиту и защиту паролем;

- сохранить настройки, выгрузить антивирь и переименовать его обратно.

При желании можно задать собственный пароль, чтобы админ понял, как ты мучился, не зная его.

Этот метод не сработает, если антивирус на твоем компе настраивается централизованно. Однако ты всегда можешь временно нейтрализовать сторожа описанным выше способом.

С новыми продуктами Касперского все еще проще. Итальянский консультант Kaspersky Lab Маттео Ривойра написал скрипт, который автоматически определяет установленную версию антивируса и обнуляет заданный пароль. Из батника видно, что в 32-битных и 64-разрядных версиях винды он хранится в разных ветках реестра:

HKEY_LOCAL_MACHINESOFTWAREKasperskyLab[имя_продукта]settings

HKEY_LOCAL_MACHINESOFTWAREKasperskyLabprotected[имя_продукта]settings

HKEY_LOCAL_MACHINESOFTWAREWow6432NodeKasperskyLab[имя_продукта]settingsПоэтому либо просто запусти этот bat, либо правь реестр вручную из-под WinPE. Просто проверь эти ветки и присвой параметру EnablePasswordProtect нулевое значение DWORD.

Обходим локальные групповые политики

Подробнее о политиках поговорим чуть позже (не люблю я их, политиков), а пока разберем простейший пример — ограничение на запуск программ через административные шаблоны.

Админы очень любят редактор gpedit.msc. Одна из самых востребованных настроек в нем называется «Выполнять только указанные приложения Windows». Обычно при помощи этого инструмента офисному планктону разрешают запуск только приложений из белого списка.

В него вносят Word, Excel, калькулятор и прочие безобидные вещи. Все остальные имена исполняемых файлов автоматически попадают под запрет. Обрати внимание: именно имена. Поэтому берем тот же cmd.exe или totalcmd.exe, переименовываем в winword.exe и спокойно пользуемся. Посмотреть (и поменять) ограничения можно через тот же редактор удаленного реестра в WinPE. Они записаны в этой ветке:

Обходим продвинутые запреты на запуск программ

В домене используется более продвинутый инструмент ограничения запуска программ — SRP. Он умеет проверять, помимо имён исполняемых файлов, их пути, хеши и сертификаты. Простым переименованием экзешника его не одурачить. Как же быть? Аналогично: просто не дать системе увидеть эти ограничения.

По умолчанию контролируется только запуск программ, но не динамических библиотек, поскольку тотальная проверка отнимает слишком много ресурсов.

Еще в 2005 году Марк Руссинович написал утилиту Gpdisable. Она выполняет инжект библиотеки в любой процесс, и тот перестает видеть запреты групповой политики из соответствующей ветки реестра.

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsSaferCodeIdentifiersЗатем схожую тактику реализовал Эрик Ракнер (Eric Rachner) в своей утилите Group Policy Bypassing Tool — тогда он еще был руководителем команды Application Consulting Engineering (ACE team) в Microsoft.

Обе программы имеют одинаковый недостаток: чтобы запустить их и внедрить .dll, пользователь уже должен иметь некоторые административные привилегии. Но если они у него есть, то смысл в этих утилитах теряется. Локальному админу ничто не мешает убрать ограничения доменных политик вручную.

В блоге ACROS Security лет пять назад был описан другой способ обхода доменных ограничений, применимый в реальной ситуации с правами простого пользователя.

- Переименовываем внедряемую библиотеку gpdisable.dll в deskpan.dll.

- Создаем новую папку с именем files.{42071714-76d4-11d1-8b24-00a0c9068ff3}.

- Помещаем в нее файл deskpan.dll и открываем папку.

- Создаем в ней новый документ .rtf и открываем его.

При этом загружается WordPad, который подгружает в память gpdisable.dll под видом deskpan.dll. Разберем метод подробнее.

Deskpan.dll — это расширение CPL панорамирования дисплея, стандартная библиотека в Windows, на которую не распространяются ограничения SRP. В системе она зарегистрирована как COM-сервер с глобальным идентификатором класса {42071714-76d4-11d1-8b24-00a0c9068ff3}.

В изложенном варианте этот метод работает только в Windows XP, но для более свежих версий винды его несложно модифицировать. Принцип остается прежним.

Например, в Windows 7 можно использовать COM-сервер AnalogCable Class (System32PsisDecd.dll), зарегистрированный с идентификатором CLSID {2E095DD0-AF56-47E4-A099-EAC038DECC24}. При обращении к PsisDecd.dll загружается библиотека ehTrace.dll, поиски которой начинаются с текущего каталога. Поэтому аналогичный сценарий внедрения gpdisable.dll можно реализовать даже с помощью «Блокнота».

- Переименовываем

gpdisable.dllвehTrace.dll. - Создаем новый текстовый документ.

- Создаем каталог с именем files.{2E095DD0-AF56-47E4-A099-EAC038DECC24} и помещаем в него оба файла (библиотеку и текстовый документ).

- Дважды кликаем на текстовый файл и открываем в «Блокноте» пункт «Сохранить как».

В этот момент в память загружается gpdisable.dll.

Открываем доступ к диску

Итак, предположим, что мы успешно загрузились с флешки и готовы к подвигам. С чего начнем? Первое ограничение, с которым сталкивается обычный пользователь, — отсутствие прав чтения и записи в определенных каталогах. Свободно использовать он может только домашнюю папку, что не слишком удобно.

Такие ограничения заданы на уровне списков управления доступом в файловой системе NTFS, но сверяться с ними обязана только сама винда. Другие ОС и отдельные утилиты способны игнорировать эти ограничения. Например, Linux и программы для восстановления данных не используют WinAPI, а обращаются к диску либо через свои драйверы, либо напрямую. Поэтому они просто не видят выставленные в NTFS атрибуты безопасности и читают все подряд.

Сделать копию любых данных ты можешь уже на этом этапе. Единственное возможное препятствие — шифрование разделов. Встроенную защиту BitLocker помогут преодолеть утилиты ElcomSoft (кстати говоря, как и многие другие виртуальные заборы), а вот TrueCrypt, VeraCrypt и другие серьезные криптографические контейнеры придется вскрывать иначе.

Заменить права доступа тоже несложно. Загрузившись с флешки, ты становишься админом в той же Windows PE и делаешь с диском что хочешь. Однако интереснее сохранить права в основной системе, для чего надо стать админом именно в ней. Для этого удобнее всего воспользоваться одной из утилит для сброса паролей.

В большинстве случаев этой утилиты оказывается достаточно. Дальше остаются лишь рутинные операции вроде смены владельца и переустановки разрешений для выбранных каталогов. Чуть больше возможностей дает еще одна подобная утилита — Active@ Password Changer.

Password Changer также позволяет сбросить пароль любой учетной записи и умеет разблокировать ее, если она была отключена ранее.

Еще больше функций у программы Reset Windows Password. С ее помощью можно не только сбрасывать пароли, но и заметать следы взлома.

Подобно SAMInside, она позволяет копировать пароли и хеши для их анализа на другой машине — так их проще вскрыть уже в спокойной обстановке (см. статью «Большой парольный коллайдер» в номере 194). Подобрать админский пароль куда интереснее, чем просто сбросить его: с исходным паролем ты будешь меньше светиться в логах, тогда как грубый взлом могут быстро заметить.

Подключаемся к интернету

Масса ограничений на работе касается использования интернета. В общем случае их можно обойти, перенаправляя весь трафик на неподконтрольный компании сервер. Например, использовать анонимный прокси-сервер через браузерный аддон FoxyProxy или аналогичный.

Иногда проблема заключается не столько в запрете посещения определенных сайтов, сколько в квоте трафика. Сделать безлимитное подключение сегодня проще всего с помощью смартфона. Подключив выгодный тариф на мобильный интернет, можно раздавать трафик по Wi-Fi или использовать USB-tethering.

Все описанные методы имеют ограниченное применение из-за многообразия вариантов конфигурации. Пошаговые инструкции устаревают быстро, но общие принципы остаются неизменными годами.

Потоки ntfs помогут получить доступ к файлам

Как уже отмечалось выше, большинство прав доступа на рабочих компьютерах с Windows задается на уровне файловой системы NTFS. Тут самое время вспомнить про файловые потоки и особенности синтаксиса. Согласно универсальному соглашению об именовании файлов (UNC), двоеточие отделяет букву диска от дальнейшего пути. В NTFS этот знак используется еще и как разделитель между собственно именем файла и связанным с ним файловым потоком.

Если настройки прав для каждого файла и каталога Windows корректны, то нет разницы, как именно обращаются к объектам файловой системы. Доступ всегда будет блокироваться при отсутствии необходимых разрешений. Однако настройка прав — долгая рутинная операция, которую в последние годы админы часто стали упрощать, используя сторонние программы.

Далеко не все из них (даже сертифицированные) корректно работают с файловыми потоками. Поэтому, если не удается прочитать filename.ext, попробуй обратиться к потоку данных этого файла с помощью конструкции filename.ext:stream:$DATA или filename.ext::$DATA.

Например, если у тебя нет доступа к файлу passwords.txt, то следующая команда все равно выведет его содержимое на экран:

more < passwords.txt::$DATAПримерно так же можно скопировать содержимое файла, перенаправив вывод команды more не на экран, а в другой файл.

more < passwords.txt::$DATA > pass.txtЭто не должно срабатывать при корректном выставлении ограничений чтения/записи, но админы частенько не утруждают себя аудитом прав доступа на каждый объект файловой системы. На реальном компьютере нередко получается гремучая смесь из явно заданных и унаследованных прав, противоречиями в которых можно воспользоваться в своих интересах.

Кстати, о механизмах наследования. Встречаются ситуации, когда админ запрещает доступ к подкаталогу для определенных пользователей, но оставляет для них же полный доступ к директориям верхнего уровня. При этом возникает явное противоречие, и ограничения перестают действовать.

Создаем секретный раздел без поддержки прав доступа

Иногда админы запрещают только выполнение файлов. Например, чтобы пользователь не смог запустить какую-то программу. Обойти это ограничение можно, просто скопировав ее на раздел FAT32 (как вариант — на ту же флешку), где права доступа уже задать невозможно.

Их просто не поддерживает сама файловая система. Если же постоянно пользоваться флешкой слишком рискованно, то можно сделать хитрее. Один раз запустить с нее любой редактор дисковых разделов, уменьшить размер системного, а на освободившемся месте создать новый том FAT32 и (опционально) скрыть его.

Скрытым разделам не присваивается буква диска, поэтому они не отображаются в «Проводнике» и файловых менеджерах. Смонтировать его в Windows можно через Управление дисками — diskmgmt.msc. Необходимые права для запуска этого инструмента ты уже назначил себе на прошлом этапе, когда узнавал пароль админа или создавал нового.

Если на раздел FAT32 копировались документы, базы или медиафайлы, то они будут открываться без проблем. Ничто не помешает и запускать простой софт, который ставится распаковкой: на новом месте все будет работать, как и раньше. Вот с установленными программами не все так просто.

С таким инструментом можно обойти и другие ограничения, прописанные в реестре.

Создаем хитрые ярлыки

Трюки из предыдущего раздела возможны потому, что в Windows наряду с обычными папками используются папки-ярлыки с предопределенными функциями. Например, «Мой компьютер», «Панель управления» или «Принтеры». Все они реализованы как COM-серверы с известными идентификаторами класса (CLSID). Всего их больше ста, поэтому перечислю только новые в Windows 10:

- {3936E9E4-D92C-4EEE-A85A-BC16D5EA0819} — часто используемые папки;

- {018D5C66-4533-4307-9B53-224DE2ED1FE6} — OneDrive;

- {679f85cb-0220-4080-b29b-5540cc05aab6} — панель быстрого доступа;

- {BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6} — безопасность и обслуживание.

Любой из них можно использовать для скрытого запуска своих программ.

В примере ниже я создаю в пользовательской директории подпапку с именем LPT3.{BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6}. Имя до точки запрещено в Windows, поскольку совпадает с названием порта. Чтобы его создать, потребуется запутать командный интерпретатор последовательностью \. и передать полный путь к создаваемому каталогу как аргумент в кавычках.

После этой команды получаем неудаляемый штатными средствами каталог, который в проводнике отображается как LPT3. При двойном клике на нем содержимое папки не открывается. Вместо этого запускается «Центр безопасности и обслуживания». При этом лежащие внутри папки экзешники будут доступны из командных файлов (.bat и .cmd) и из реестра (например, в секции автозагрузки).