Введение

Вопрос информационной безопасности в современном, постоянно развивающемся, мире электронных компьютерных устройств, хранящих разнообразные виды данных, которые не ограничиваются лишь общедоступными материалами и включают также важную финансовую, коммерческую, конфиденциальную личную или деловую информацию, приобретает первостепенное значение, и стал актуальным с момента создания, популяризации и повсеместного использования означенных устройств.

Наиболее задействованными и максимально обширно представленными образцами устройств, практически повсеместно внедренными и применяемыми на постоянной основе, неоспоримо являются персональные компьютеры и ноутбуки разнообразных вариантов и форм конечного исполнения.

Значительного роста востребованности компьютеры получили во многом благодаря разработке и внедрению современного программного обеспечения, способного, без непредвиденных сбоев, управлять и поддерживать работоспособность используемых устройств, а также контролировать своевременное исполнение, на высочайших скоростях, любых запущенных процессов.

Помимо задействования, для полноформатного функционирования компьютера, универсальной программной платформы, представленной в приятном, для конечных потребителей, интерфейсе, содержащей мощный набор встроенных разнонаправленных инструментов и способной поддерживать безошибочное взаимодействия со множеством различных приложений сторонних разработчиков, операционная система «Windows», доступная на сегодняшний день в своей новейшей продвинутой десятой версии, уделяет повышенное внимание вопросам обеспечения надлежащего уровня безопасности.

Для снижения риска несанкционированного проникновения на компьютерные устройства пользователей сторонних злоумышленников и поддержки цифровой киберзащиты в актуальном состоянии, рекомендуется периодически менять пароль своего компьютера. Базовые защитные инструменты операционной системы «Windows 10» настроены на упрощение данного процесса и предлагают пользователям возможность установить граничный срок действия установленного пароля.

Включаем сохранение учетных данных при удаленном подключении в windows | вебисторий

Встроенная в Windows возможность удаленного подключения, конечно, не так продвинута, как тот же UltraVNC, но чем она удобна, так это как раз встроенностью.

При совершении подключения к удаленному компьютеру есть возможность сохранить пароль от своей учетной записи. Это удобно при частых подключениях и если Вы уверены, что это никак не скажется на безопасности. Однако не исключено, что Вы встретите и вот такое сообщение: Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Исправим это досадное недоразумение.

Причина ошибки кроется в том, что по умолчанию сохранение учетных данных запрещено локальной групповой политикой. Для редактирования данной политики нажимаем Пуск → Выполнить и вводим gpedit.msc. Откроется редактор локальных групповых политик.

Нам нужно перейти в ветку Конфигурация компьютера → Административные шаблоны → Система → Передача учетных данных и найти пункт Разрешить делегирование сохраненных учетных данных с проверкой подлинности сервера «только NTLM».

Зайдя в политику, поставьте переключатель в положение Включить и нажмите кнопку Показать возле Добавить серверы в список.

В открывшемся окне надо вручную добавить компьютеры, к которым Вы хотите подключаться с сохранением пароля. Синтаксис имеет следующий вид:

TERMSRV/[имя или адрес удаленного компьютера] — сохраняет учетные данные при подключении к конкретному компьютеру;

TERMSRV/*.domain.com — сохраняет учетные данные при подключении к компьютерам в домене domain.com;

TERMSRV/* — сохраняет учетных данные при любом подключении.

TERMSRV в данном случае должно быть написано именно заглавными буквами. После сохранения внесенных изменений можно форсировать применение новой политики командой gpupdate /force. После этого система начнет запоминать Ваши учетные данные при RDP-подключении.

Включите функцию безопасности, ответственную за срок действия пароля

Первоначально, пользователи должны отключить параметр, который устанавливает неограниченный временной интервал и предотвращает использование защитной функции, запускающую отсчет конечного срока действия пароля.

С этой целью нажмите на клавиатуре одновременно комбинацию клавиш «Windows R», чтобы открыть диалоговое окно «Выполнить». В строке «Открыть» введите команду «netplwiz», а затем нажмите на кнопку «ОК» или клавишу «Ввод», чтобы открыть пользовательские настройки учетной записи пользователя.

Во всплывающем окне «Учетные записи пользователей» перейдите на вкладку «Дополнительно», а затем в разделе «Дополнительное управление пользователями» нажмите на кнопку «Дополнительно», чтобы открыть инструмент расширенного управления учетными записями.

В новом открывшемся окне «lusrmgr – [Локальные пользователи и группы (локально)]» в левой боковой панели нажмите на папку «Пользователи», вложенную в одноименную директорию «Локальные пользователи и группы». Затем в центральной связанной панели окна отыщите необходимую пользовательскую учетную запись, с данными профиля которой осуществляется вход в операционную систему «Windows», и щелкните ее правой кнопкой мыши.

В индивидуальном всплывающем окне свойств выбранной учетной записи выберите вкладку «Общие» и снимите индикатор выбора («галочку») в связанной ячейке строки «Срок действия пароля не ограничен», а затем нажмите на кнопки «Применить» и «ОК», чтобы внести соответствующие изменения и сохранить новые установленные параметры.

Доступ к редактору групповой политики windows

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Нажмите клавиши Win R, чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК, чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Запретить доступ к панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe.

Введите имя исполняемого файла в список и нажмите ОК, чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже.

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

Изменение политики паролей в windows server 2008 r2 |

![]() Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Чтобы изменить политику паролей надо зайти в «Пуск» — «Администрирование» — «Локальная политика безопасности»

В открывшейся оснастке раскрываем ветку «Политика учетных записей» и «Политику паролей». Здесь мы можем изменять несколько параметров, в частности отключить политику «Пароль должен отвечать требованиям сложности»

Все, теперь можно использовать любые пароли, но нужно помнить, что это небезопасно.

Как запустить редактор локальной групповой политики gpedit.msc в среде windows home

gpedit-msc-windows-7-home/#comment-84939 вот сам комментарий:

Спасибо за ответ. В пользовательском разделе не существует SRP. Не поддерживается оно формально, по факту, при внесении в реестр — работает. Видимо в домашних версиях отсутствует какой-то функционал, который, после редактирования политик в оснастке, переносит правила реестра из раздела HKCU/…/Group Policy Object/…/ в нужное место. Пришлось сделать скрипт который это и выполняет.

Спросил автора про скрипт – увы, безответно (((. Думаю, что многие были бы Вам благодарны, если бы Вы смогли для “чайников” сделать такую вещь. Надеюсь, умелыми руками это не сложно ))

Как подключиться с общей папке на windows, для которой требуется ввод учётных данных

В целом процесс очень схож с подключением к незащищённой папке, но при попытке подключения появится такое окно:

Чуть выше я создал папку, для доступа к которой нужно ввести учётные данные пользователя ShareOverlord, ссылка на эту папку: \HACKWARE-MIALShareRestricted

В это окно авторизации нужно вводить имя пользователя и пароль того пользователя, который имеет права на доступ к этой папке на УДАЛЁННОМ компьютере, то есть на том компьютере, где находится эта папка с совместным доступом.

Доступ в папку ShareRestricted получен:

Смотрите такжке полное Руководство по SMB и Samba.

Связанные статьи:

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). В секции “Все сети” должен быть выбрана настройка “Включить общий доступ, чтобы сетевые пользователи могли читать и записывать файлы в общих папках” и выбрать “Отключить парольную защиту (если вы доверяете всем устройствам в вашей сети)” (см. статью о проблемах обнаружения компьютеров в рабочих группах).

На учетную запись microsoft

Учетная запись Microsoft позволяет выполнить вход в свой аккаунт Microsoft с любого устройства при наличии интернет соединения. При этом все основные настройки и сервисы автоматически синхронизируются.

Для входа в компьютер через учетную запись Microsoft она должна быть изначально зарегистрирована. Рассмотрим, как ее получить и установить код.

1. Откройте Пуск – Параметры – Учетные записи.

2. Перейдите в раздел «Семья и другие пользователи», нажмите на кнопку «Добавить пользователя для этого компьютера».

3. Выберите пункт «У меня нет доступа для входа этого человека».

4. Нажмите на «Получить новый адрес электронной почты».

Придумайте название новому аккаунту.

На следующем этапе установите код.

Заполните сведения о себе, после чего новый аккаунт Microsoft появится в списке учетных записей.

Настройка анонимного доступа к общей папке

Теперь нужно настроить разрешения доступа на общей папке, к который вы хотите предоставить общий доступ. Откройте свойства папки в настройках NTFS разрешений (вкладка Безопасность) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»).

Также на вкладке Доступ нужно предоставить права анонимным пользователям на доступ к шаре (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

Теперь в редакторе локальных политик в секции Локальные политики -> Параметры безопасности нужно в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) указать имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Настройка политики блокировки учетной записи

Доступно три варианта настройки блокировки учетной записи и время до сброса блокировки:

- Время до сброса счетчика блокировки

- Пороговое значение блокировки

- Продолжительность блокировки учетной записи

В этой политике есть один скользкий момент. Следует понимать, что если вы используете блокировку учетной записи при ошибке входа в сеть, злоумышленник, используя метод подбора паролей к вашим учетным записям, может заблокировать все аккаунты пользователей и блокировать работу ЛВС.

Эту политику нужно использовать осторожно и помнить что она действует на все учетные записи в том числе и системные. Поэтому лучше использовать метод тонкой настройки политики управления паролями, описанный в статье: «Тонкая настройка политики управления паролями в среде Windows»

После внесения изменений в GPO, политики Default Domain Policy, необходимо подождать некоторое время, пока на клиенте произойдет применение изменений GPO. Как правило на клиента политики транслируются раз в четыре часа, на сервера сразу же.

Настройки для меню «пуск» и панели задач

Групповая политика предлагает множество настроек для меню «Пуск» и панели задач, чтобы настроить их по своему усмотрению. Настройки идеально подходят как администраторам, так и обычным пользователям, которые хотят настроить меню «Пуск» и панель задач Windows.

Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают.

Конфигурация пользователя → Административные шаблоны → Меню «Пуск» и панель задач

Настройки действительно просты для понимания, поэтому я не думаю, что мне придется объяснять каждую из них. Кроме того, Windows предлагает подробное описание для каждой настройки. Некоторые из вещей, которые вы можете сделать, включают: изменение функции кнопки питания в меню «Пуск», запрет пользователям закреплять программы на панели задач, ограничение возможностей поиска, скрытие области уведомлений, скрытие значка батареи, предотвращение изменений в настройках панели задач и меню «Пуск», запрещение пользователям использовать любые параметры питания (выключение, переход в спящий режим и т.д.), удаление параметра «Выполнить» из меню «Пуск» и множество других настроек.

О приложении gpedit.msc

Через утилиту можно расширить базовые надстройки операционки, отключить ненужные или поврежденные функции. Инструмент позволяет ограничить других пользователей гаджета в определенных действиях, начиная от простых манипуляций до блокировки подключения устройств, запуска приложений.

В основном, сервис используется в корпоративной среде, в Домашней версии такого контроля не требуется. Обычно на домашнем устройстве достаточно создать учетку, защищенную паролем.

Управление политикой выполняется с помощью встроенного Редактора gpedit.msc. Его можно запустить только через административный профиль. Поиск осуществляется через соответствующую строку, где требуется набрать запрос: gpedit.msc.

В меню Редактора отображаются два подраздела:

- конфигурация компьютера – необходим для изменения параметров работы ПК;

- конфигурация пользователя – работа с личными профилями на ПК.

В этих подразделах присутствуют параграфы, где происходят изменения настроек функционала «десятки». В этой части находится большинство возможностей изменения конфигурации Винды.

Отключите командную строку и редактор реестра

Когда Панель управления попадает в «плохие руки» – это плохо, но ещё хуже – если это будут командная строка и редактор реестра. Оба этих инструмента могут легко вывести Windows из строя, особенно редактор реестра, который может повредить Windows без возможности восстановления.

Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера.

Переместитесь в указанное ниже место:

Конфигурация пользователя → Административные шаблоны → Система

Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра.

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ. Когда вы нажмете ОК, Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструментуWindows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Политика паролей в active directory / pso

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

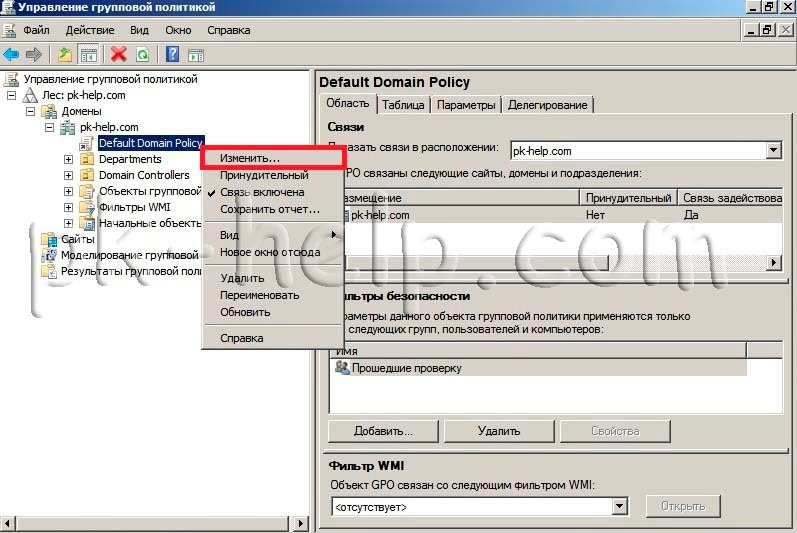

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку “Управление групповой политикой”, найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать “Изменить“.

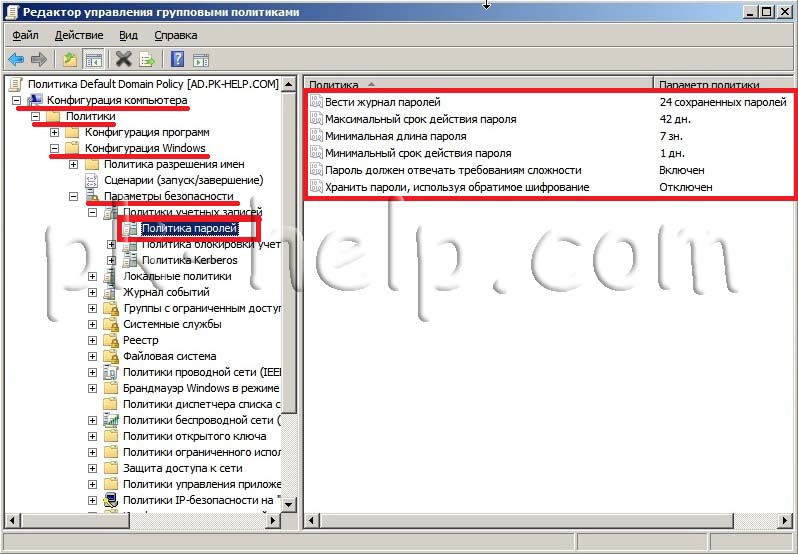

Зайти “Конфигурация компьютера“- “Политики“- “Конфигурация Windows“- “Параметры безопасности“- “Политики учетных записей“- “Политика паролей“, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | 0- без пароля 1-14 |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements | Параметр определяет должен ли пароль отвечать сложности: -не содержать имени учетной записи – длина не менее 6 знаков – содержать заглавные буквы (F, G,R) – содержать строчные буквы (f,y,x) – содержать цифры – содержать спец знаки (#,@,$) | Включена/ Отключена |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

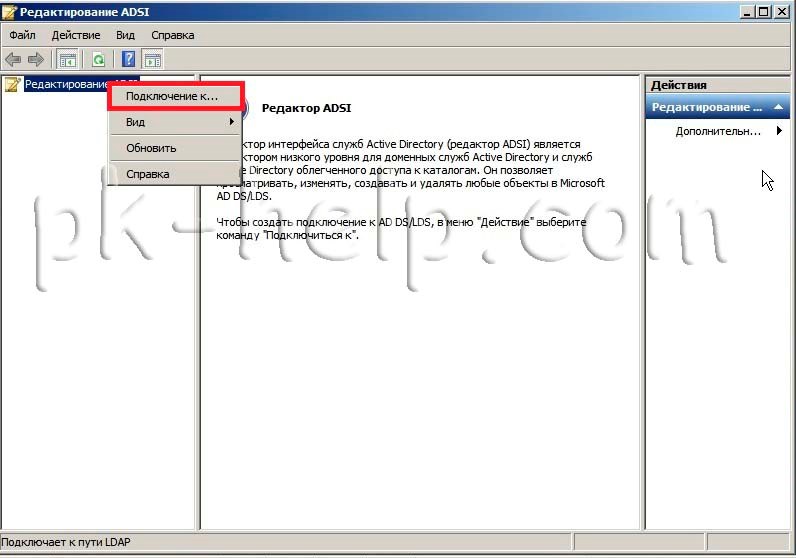

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку “Пуск”, в окне “Выполнить”, введите “adsiedit.msc” и нажмите кнопку “Enter”.

В оснастке “Редактор ADSI” щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

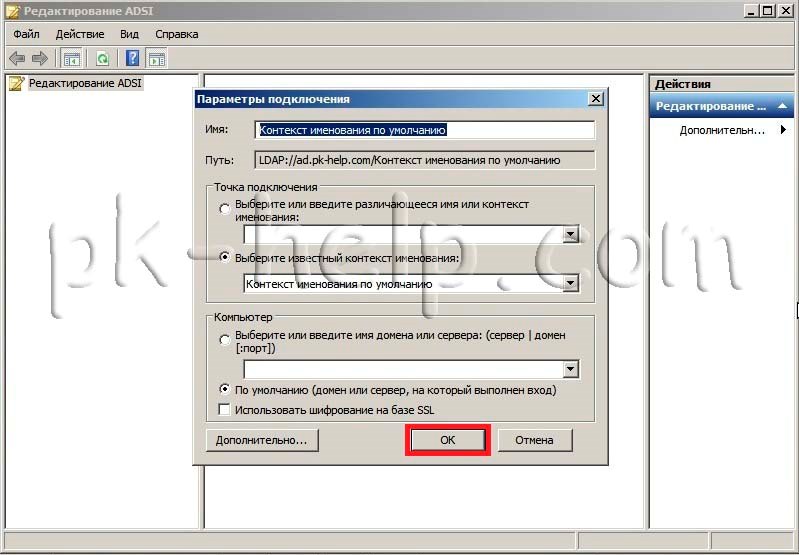

Нажмите на кнопку “OK“, чтобы выбрать настройки по умолчанию в диалоговом окне “Параметры подключения” или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку “ОК”.

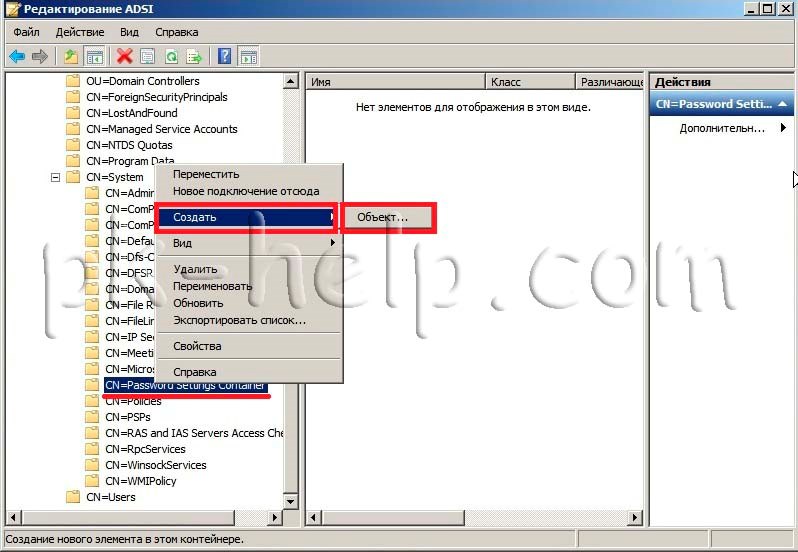

Далее зайдите по пути “DC=<имя_домена>”- “CN=System”- “CN=Password Setings Container”.

Щелкните правой кнопкой пункт “CN=Password Setings Container“, выберите команду “Создать”, а затем пункт “Объект”.

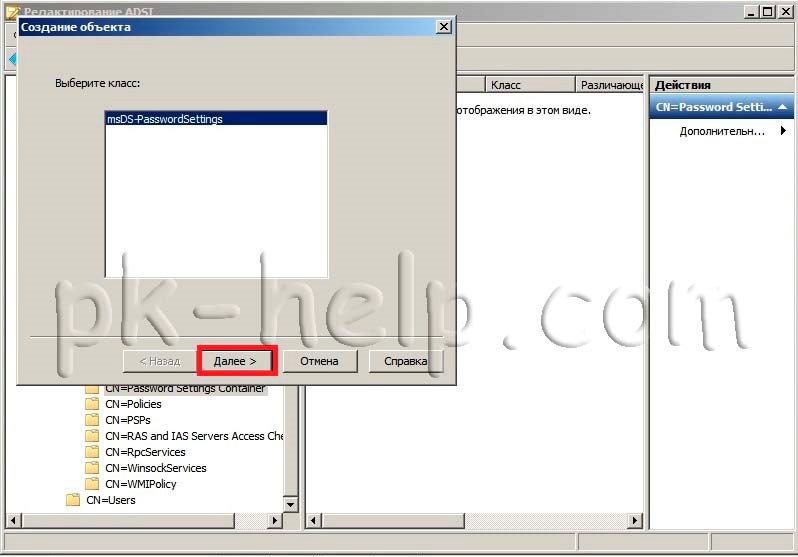

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку “Далее”.

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

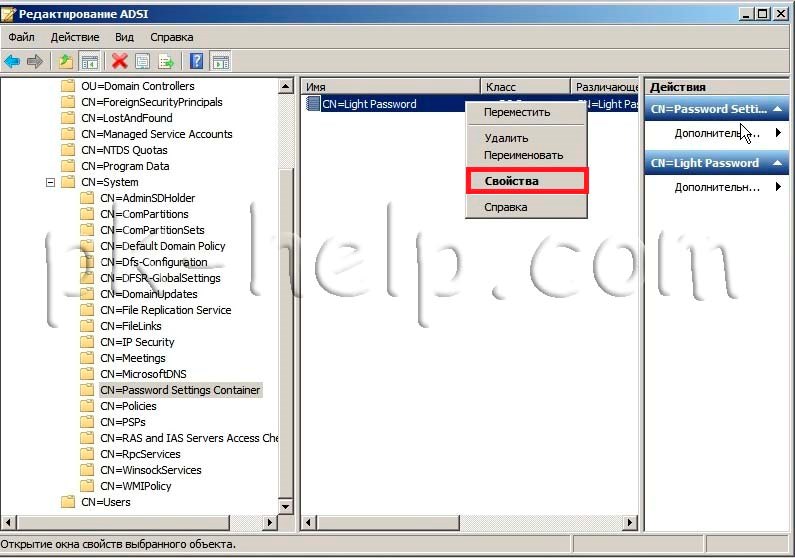

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем “Свойства“.

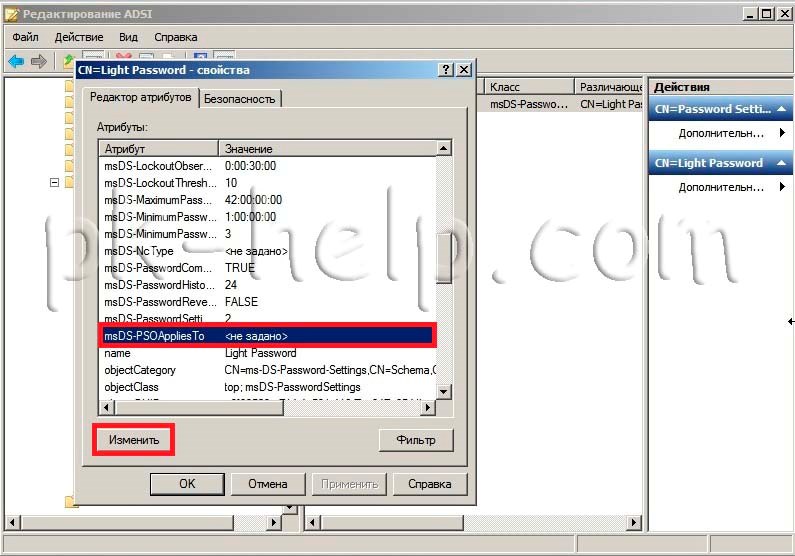

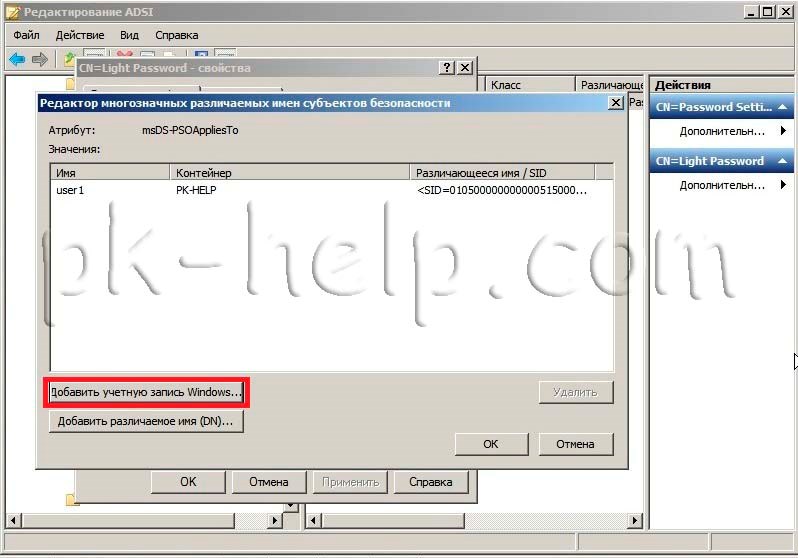

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку “Изменить“.

В открывшемся окне “Редактор многозначных различаемых имен субъектов безопасности” добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем “Ок“.

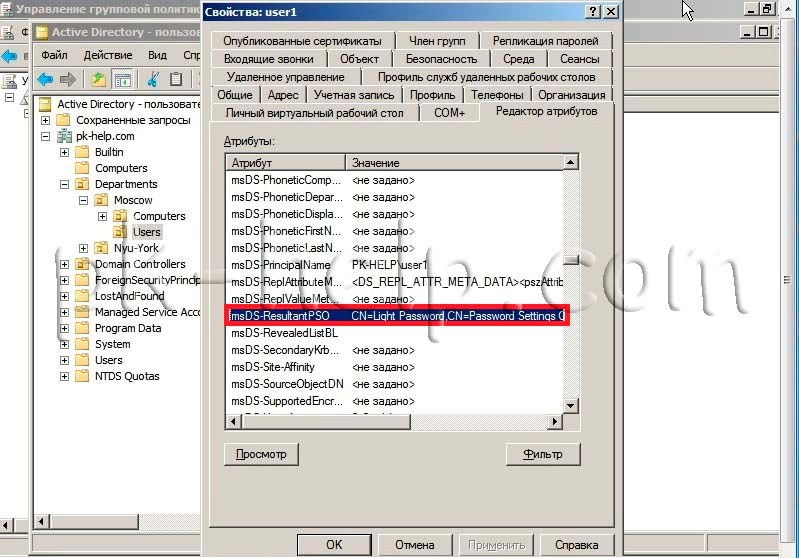

Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты – включите их (нажмите “Вид” и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку “Редактор атрибутов“, нажмите кнопку “Фильтр” в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.

Проверка текущей локальной групповой политики windows 7

Для начала нам необходимо убедиться в том, что в групповой политике отключены следующие параметры:

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

По-умолчанию эти параметры выключены, то есть находятся в том состоянии какое нам нужно, но нужно убедиться, что это именно так, как все дальнейшие действия не будут иметь смысла, а сделанные настройки не принесут желаемого результата.

Резервное копирование

Данный способ будет отличаться для 64 и 32-битной системы. Его суть заключается в копирование установочных файлов утилиты из папки «WOW64» в «System32».

Инструкция:

- Необходимо открыть «Мой компьютер».

- В поисковой строке проводника ввести запрос «WinDirSysWOW64». В свою очередь для 32 Bite системы нужно указать другой — «WinDirSystem32GPBAK».

- После этого в директории нужно выделить все элементы и скопировать их, нажав сочетание клавиш «Ctrl A».

- Далее нужно перейти в системный каталог «Windows» и открыть папку с наименованием «System32».

- Затем следует нажать сочетание клавиш «Ctrl V», чтобы вставить ранее скопированные элементы.

- В завершении на экране персонального компьютера отобразится диалоговое окно, где нужно подтвердить замену файлов.

- Чтобы изменения вступили в силу, нужно сделать рестарт системы.

Скрыть диски с разделами

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз.

Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер».

Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник

После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть.

Диски будут скрыты, когда вы нажмете ОК.

Создание ярлыка для быстрого запуска

Если пользователю понадобится часто обращаться к системной оснастке, он может создать значок в главном меню. Это упростит запуск инструмента, при этом не нужно запоминать соответствующие команды.

Для создания ярлыка потребуется:

- Щелкнуть ПКМ по Рабочему столу.

- Во всплывшем окне выбрать «Создать», затем «Ярлык».

- Указать путь: C:WindowsSystem32gpedit.msc.

- Нажать «Далее».

- Указать название.

- Нажать «Готово».

На Рабочем столе появится значок, который можно открыть двойным нажатием ЛКМ. Пользователь сразу попадет в меню Редактора.

Инструмент владельцы гаджетов нередко используют для настроек операционки. Предпочтительный способ открытия Редактора каждый пользователь выбирает для себя сам. Несмотря на то, что утилита представлена в двух версиях, настройки дают возможность использовать ее и в Домашней версии, если это необходимо автору.

Установите срок действия пароля для личной персонализированной учетной записи «microsoft»

В операционной системе «Windows 10» пользователи уже конечно могли заметить, что корпорация «Microsoft» настоятельно предлагает, чтобы потребители использовали для непосредственного входа в систему связанную учетную запись «Microsoft», вместо обычного локального учетного профиля.

И в данном случае, пользователи могут установить срок действия пароля для своей учетной записи «Microsoft» напрямую в личном кабинете на официальном веб-сайте корпорации. По завершению, будет предложено закрепить процедуру по сбросу пароля и установить периодичность ее исполнения каждые семьдесят два дня.

Установка редактора политик gpedit.msc в windows 10 домашняя

Для установки редактора локальных групповых политик в Windows 10 в редакции Домашняя, откройте командную строку с правами администратора и последовательно выполните команды:FOR %%F IN (“%SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientTools-Package~*.mum”) DO (DISM /Online /NoRestart /Add-Package:”%%F”)

FOR %%F IN (“%SystemRoot%servicingPackagesMicrosoft-Windows-GroupPolicy-ClientExtensions-Package~*.mum”) DO (DISM /Online /NoRestart /Add-Package:”%%F”)

Для удобства данный код можно сохранить в текстовый файл gpedit-install.bat и запустить с правами администратора. Подождите какое-то время, пока DISM производит установку пакетов из внутреннего хранилища компонентов Windows 10.

В моем случае в английской редакции Windows 10 Home были установлены пакеты ClientTools и ClientExtensions:Microsoft-Windows-GroupPolicy-ClientTools-Package~…~amd64~~….mumMicrosoft-Windows-GroupPolicy-ClientTools-Package~…~amd64~en-US~….

Теперь попробуйте запустить консоль gpedit.msc – должен открыться интерфейс редактор локальной групповой политики (перезагрузка не требуется). Редактор GPO полностью работоспособен даже в домашней версии Windows 10 и содержит все необходимые разделы политик, которые доступны в старших редакциях Windows.

Через проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

- Нажать клавиши: «Win E».

- Вставить: C:WindowsSystem32gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:WindowsSystem32, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Шаг 2: настройка bitlocker

1. Открываем «Этот компьютер», кликаем правой кнопкой мыши по системному диску и выбираем «Включить BitLocker».

2. Появится окно настройки шифрования. Выбираем шифрование с помощью пароля.

3. Печатаем код разблокировки в оба поля и нажимаем «Далее».

Желательно дополнительно записать его в надежное место, так как при утрате кода расшифровать жесткий диск будет проблематично.

Для дополнительной безопасности система предложит сохранить ключ. Лучше всего его распечатать или сохранить на флешку.

4. Выбираем метод шифрования:

- Если нужно зашифровать только имеющиеся данные, подойдет пункт «Только занятое место».

- А если нужно закрыть доступ и к удаленным файлам тоже, то следует выбрать «Весь диск».

5. Указываем режим для использования. «Новый» подойдет, если жесткий диск не планируется подсоединять к другому компьютеру. В ином случае лучше выбрать «Режим совместимости».

6. Активируем галочку «Запустить проверку BitLocker» и нажимаем «Продолжить».

7. Перезагружаем компьютер.

После перезагрузки система будет запрашивать код для разблокировки при входе.

Заключение

Благодаря стремительным темпам развития персональных компьютеров и соответствующего сопутствующего программного обеспечения, диапазон применения устройств стал необычайно широк. Пользователи задействуют компьютерные устройства для исполнения многих трудоемких и затратных операций, ежедневно повышая степень востребованности компьютеров и увеличивая количество разнообразных видов информационных материалов, которые создаются, обрабатываются, передаются и хранятся различными способами посредством данных электронных устройств.

Операционная система «Windows», самая распространенная программная платформа в мире, оснащена различными защитными инструментами и функциями, одна из которых направлена на установку граничного срока действия пароля для входа в систему с целью снижения риска кражи или несанкционированного доступа на пользовательское компьютерное устройство.

Используя описанные в данной статье способы, пользователи смогут управлять продолжительностью временных пределов периода действия текущего варианта парольной фразы на своем персональном компьютере, для различных образцов учетных записей, и устанавливать, при необходимости, предпочитаемый граничный срок обязательной смены существующего пароля, чтобы повысить общую защищенность устройства.