Pc360 – передача ролей контроллера домена на windows server 2021.

В предыдущих статьях:

— подключение и установка сервера;

— настройка контроллера домена.

Задача состоит в передаче ролей c основного контроллера домена Windows Server 2008 с Active Directory (AD) на резервный контроллер домена Windows Server 2021. Резервный контроллер домена (DCSERVER) должен стать основным, а тот, который сейчас основной (WIN-SRV-ST) должен стать резервным и в перспективе демонтироваться. Все действия выполняются на резервном сервере DCSERVER. Оба сервера работоспособны и «видят» друг друга.

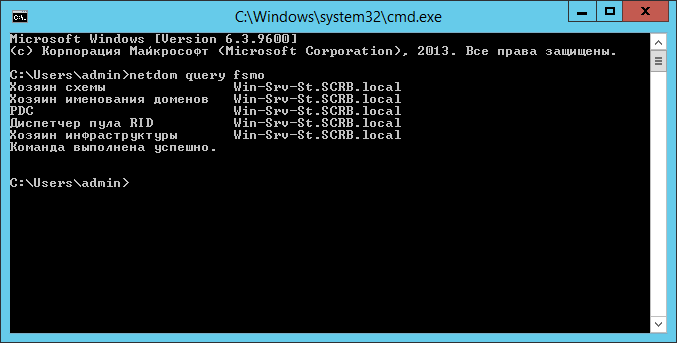

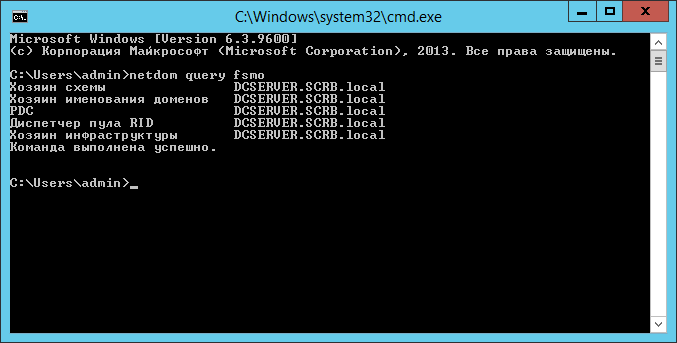

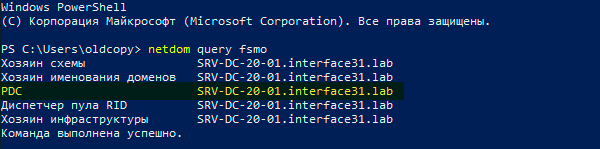

Перед началом передачи ролей необходимо проверить, какой из серверов является хозяином ролей. Для этого вызываем командную строку Win R >> cmd и вводим команду:

netdom query fsmo – запрос на определение хозяина ролей FSMO

По результату выполнения команды видно, что хозяин всех ролей контроллер домена, который у нас называется Win-srv-st, он сейчас основной.

Краткая справка:

FSMO (англ. Flexible single-master operations — «операции с одним исполнителем») — типы выполняемых контроллерами домена AD операций, требующие обязательной уникальности сервера, выполняющего данные операции (wiki). Это значит, что данные роли могут быть только на одном контроллере домена.

Хозяин схемы (Schema Master) – отвечает за возможность изменения существующей схемы AD (например добавление Exchange и тп.)

Хозяин именования доменов (Domain Naming Master) – добавляет/убавляет домены (если их несколько в одном лесу).

PDC (Primary Domain Controller Emulator) — эмулятор основного контроллера домена. Отвечает за смену паролей их репликацию, изменение групповой политики, синхронизацию время и совместимость с ранними версиями Windows.

Диспетчер пула RID (Relative ID Master) – создает ID для каждого объекта AD.

Хозяин инфраструктуры (Infrastructure Master) – передает информацию об объектах AD между другими контроллерами домена (например, когда пользователи из одного домена попали в соседний).

Есть еще одна очень важная роль – Global Catalog (GC) – хотя она не является FSMO т.к. её держателем могут быть несколько DC одновременно, без неё невозможно нормальное функционирование домена и его служб. GC хранит у себя копии всех объектов AD и частичные реплики других доменов леса. Он позволяет находить пользователям и приложениям объекты в любом домене существующего леса, отвечает за проверку подлинности имени пользователя, предоставляет сведения о членстве пользователя в универсальных группах, может общаться с другим доменным лесом.

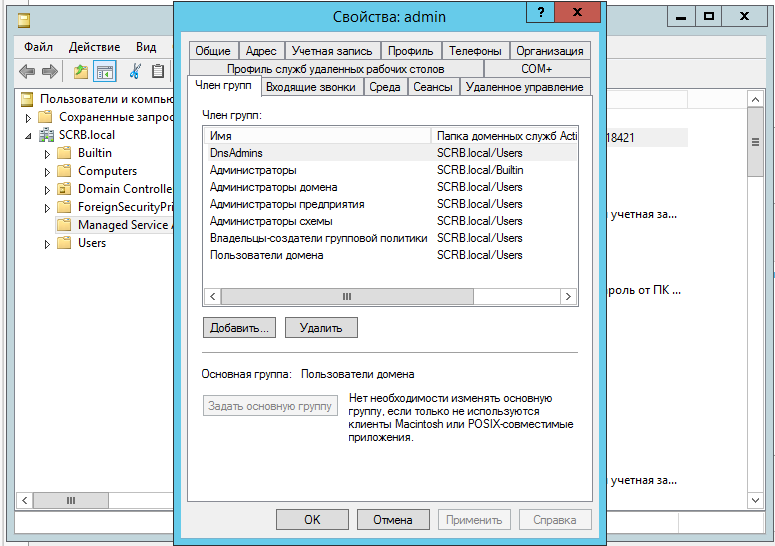

Далее, смотрим в Active Directory (AD) >> Пользователи и компьютеры >> Наш домен >> Managed Service Accounts, чтоб учетная запись, под которой мы работаем, обладала всеми необходимыми правами.

Учетная запись должна как минимум входить в группы:

— администраторы домена;

— администраторы предприятия;

— администраторы схемы.

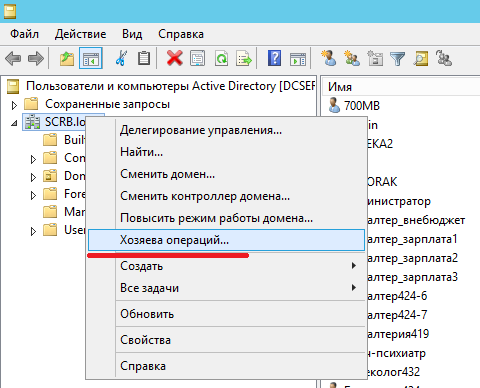

Передача ролей хозяина операций RID, PDC и Инфраструктуры.

Нажимаем правой кнопкой мыши на имя домена в каталоге и выбираем пункт – Хозяева операций…

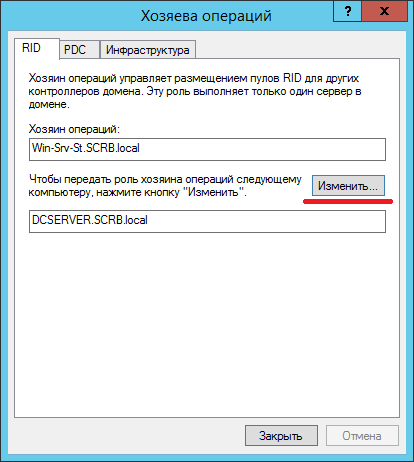

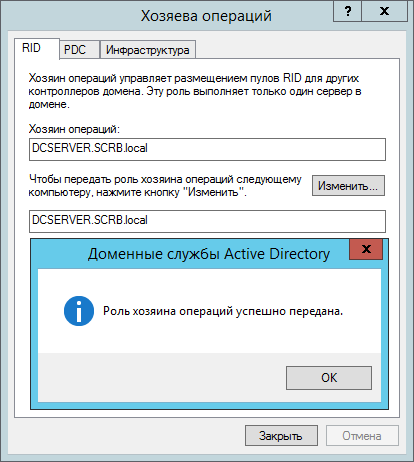

В открывшемся окне видим, что хозяином во всех трех вкладках RID, PDC и Инфраструктура является Win-Srv-St.SCRB.local. Ниже написано: Чтоб передать роль хозяина операций следующему компьютеру, нажмите кнопку «Изменить». Убеждаемся что в самой нижней строчке имя сервера, которому мы хотим передать роль хозяина и жмем изменить. Делаем это же на всех трех вкладках.

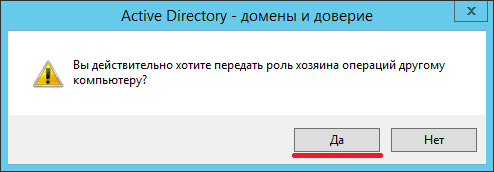

В появившемся вопросе подтверждения жмем Да.

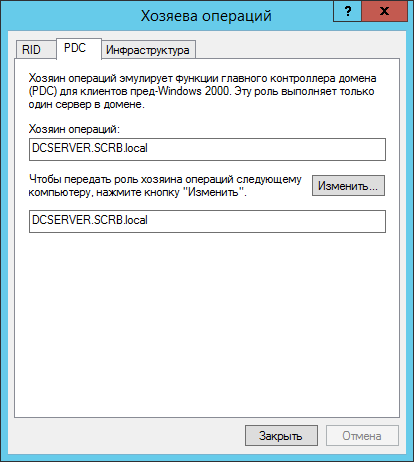

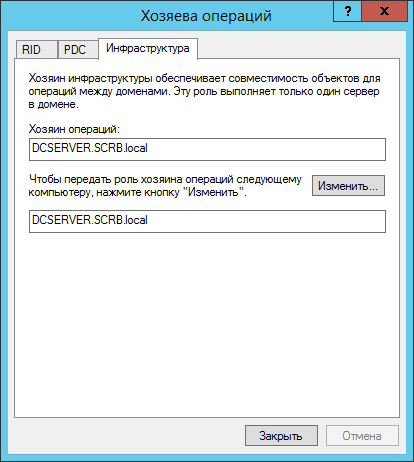

Роль хозяина успешно передана. ОК. Хозяином операций стал DCSERVER.SCRB.local.

Делаем то же самое на оставшихся двух вкладках PDC и Инфраструктура.

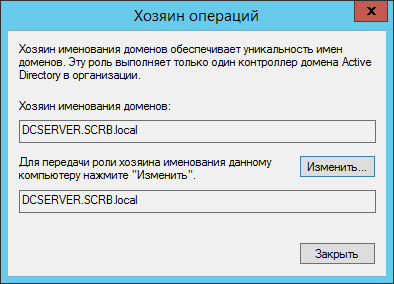

Передача роли «Хозяин именования доменов».

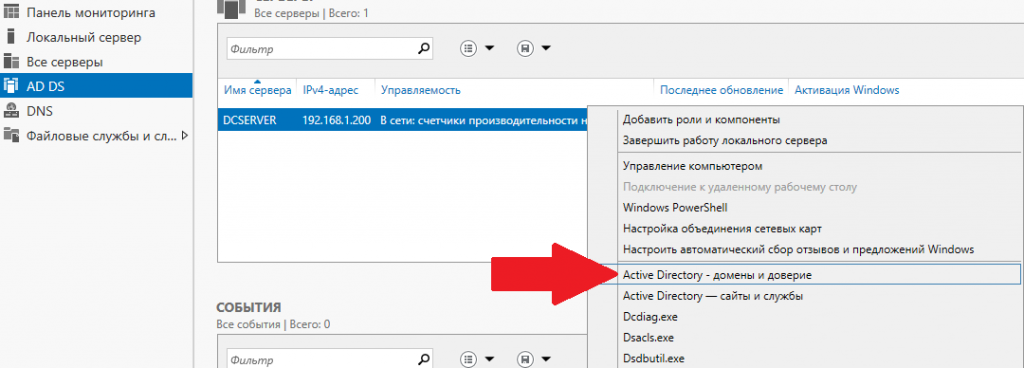

Выбираем в AD DS нашего сервера пункт Active Directory – домены и доверие.

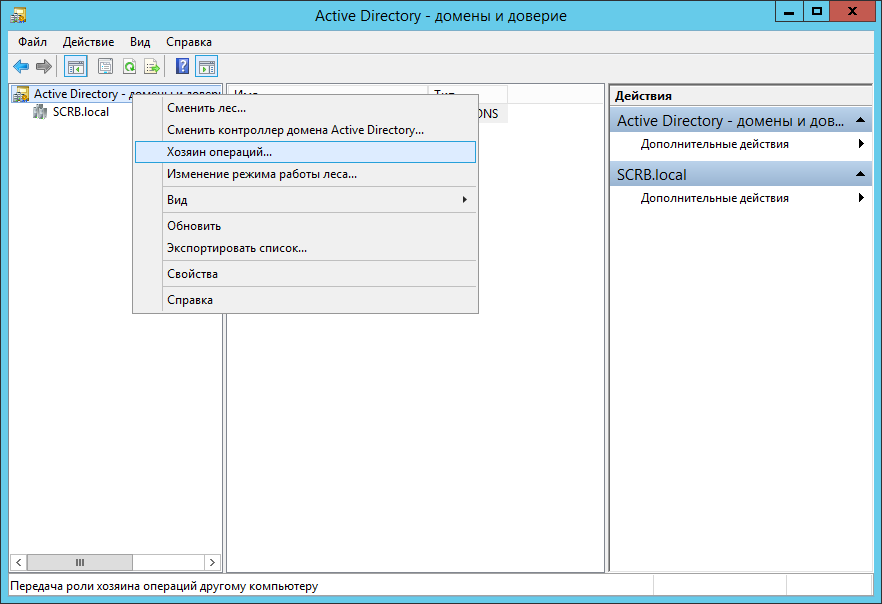

Правой кнопкой мыши жмем по названию и выбираем, как и ранее, строчку Хозяин операций…

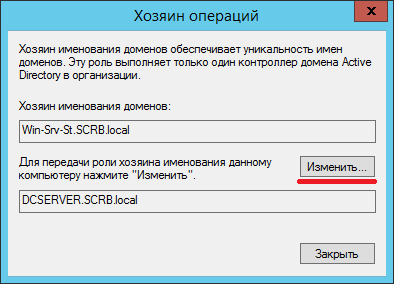

Проверяем имена серверов, нажимаем изменить.

Хозяином операций стал DCSERVER.

Передача роли «Хозяин схемы».

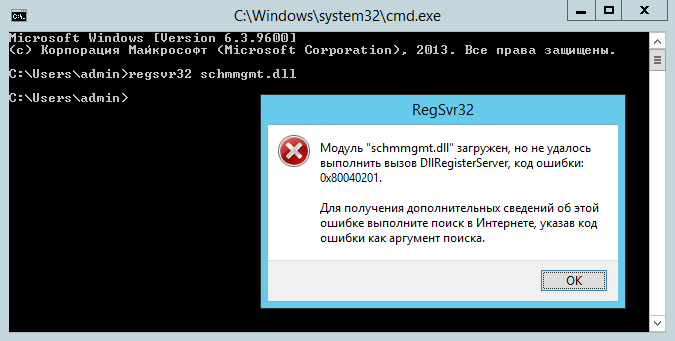

Первоначально зарегистрируем в системе библиотеку управления схемой AD с помощью команды regsvr32 schmmgmt.dll

Нажимаем WIN R >> cmd

Вводим команду и получаем ошибку: Модуль «schmmgmt.dll загружен, но не удалось выполнить вызов DLLRegisterServer, код ошибки: 0x80040201.

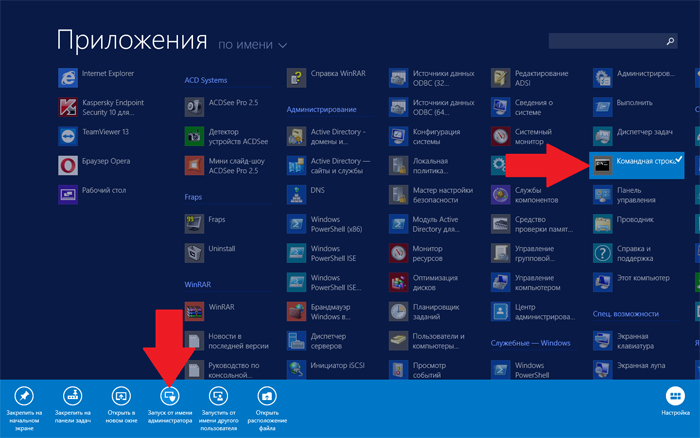

Ошибка, потому что командную строку нужно запускать от имени администратора. Сделать это можно, например из меню Пуск. Выбираем командную строку и нажимаем запуск от имени администратора.

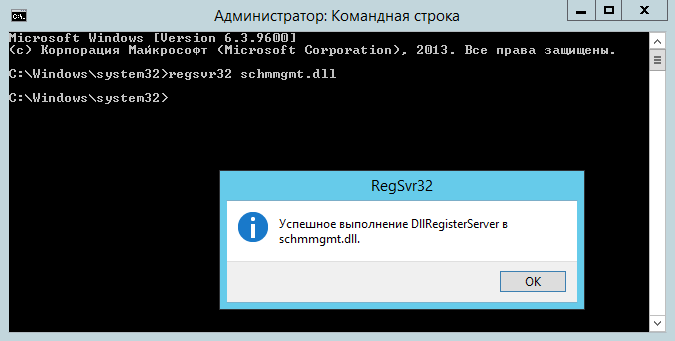

Еще раз вводим команду regsvr32 schmmgmt.dll. Теперь всё прошло как нужно.

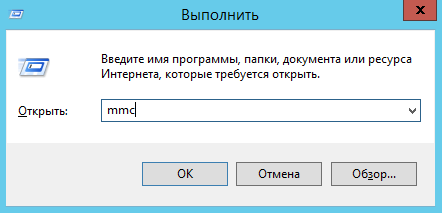

Нажимаем WIN R, пишем mmc

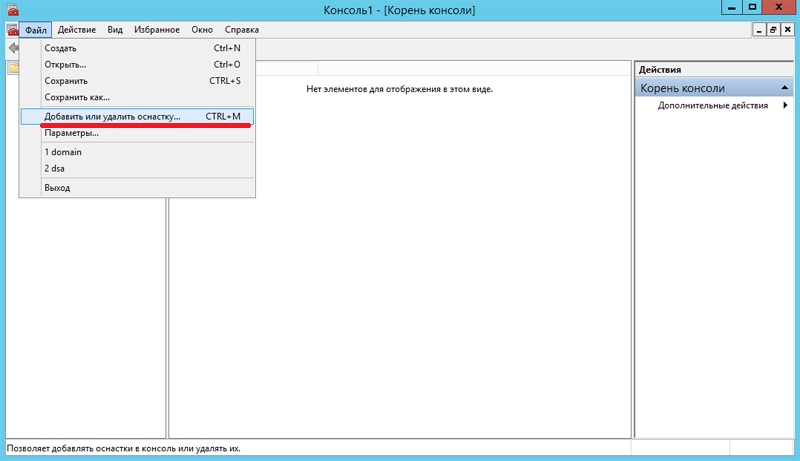

В открывшейся консоли выбираем Файл >> Добавить или удалить оснастку… (или жмем CTRL M)

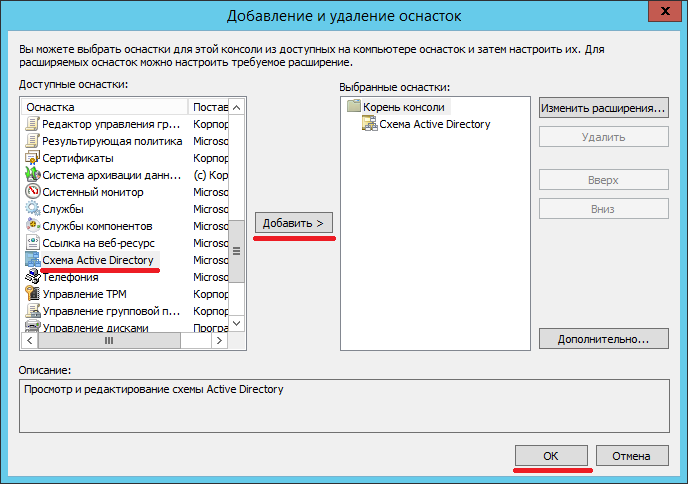

Среди доступных оснасток выбираем Схема Active Directory, нажимаем добавить. ОК.

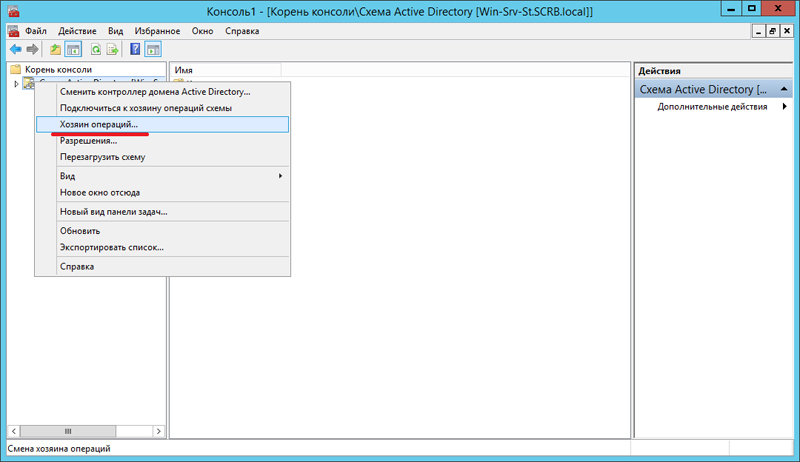

В корне консоли выбираем добавленную оснастку, нажимаем на неё правой кнопкой мыши и выбираем строчку «Хозяин операций…»

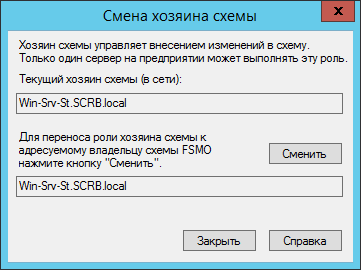

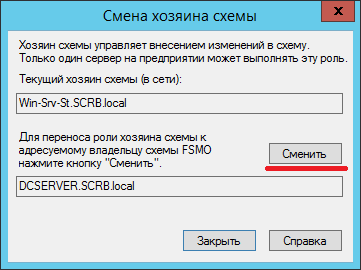

Текущим хозяином схемы значится Win-Srv-St.SCRB.local. В нижней строчке тоже его имя.

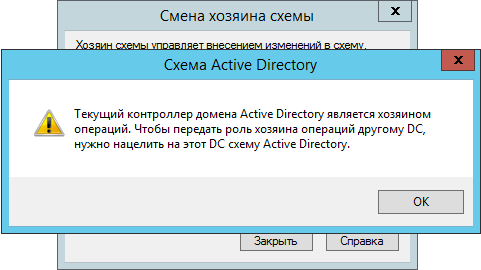

При нажатии кнопки «Сменить» появляется сообщение: Текущий контроллер домена Active Directory является хозяином операций. Чтоб передать роль хозяина другому DC, нужно нацелить на этот DC схему Active Directory.

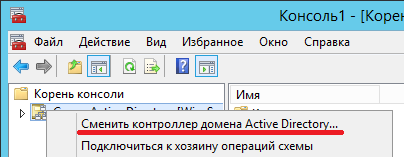

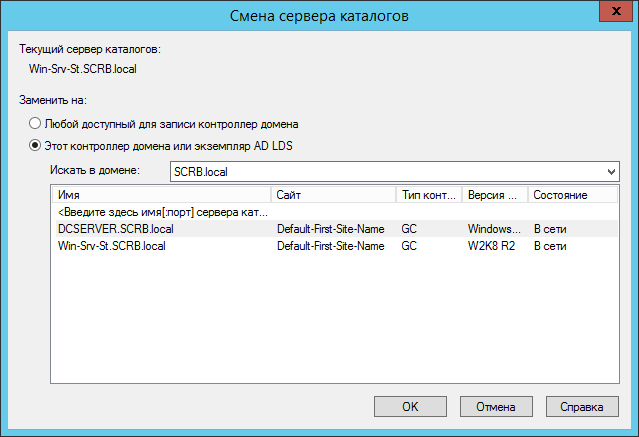

Возвращаемся к оснастке и выбираем ПКМ Сменить контроллер домена Active Directory.

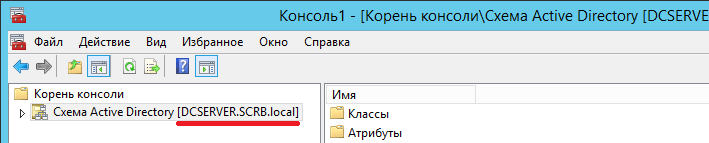

В открывшемся окне выбираем нужный сервер. В нашем случае DCSERVER.SCRB.local. ОК.

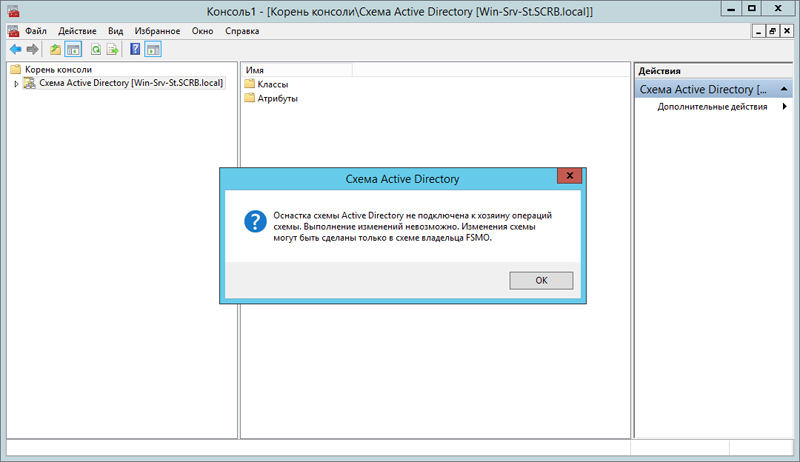

Консоль выдаст сообщение: Оснастка схемы Active Directory не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

При этом в названии оснастки появился нужный нам сервер.

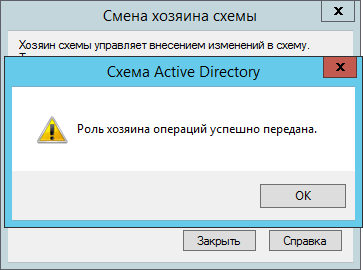

Снова жмем на неё правой кнопкой мыши и переходим к хозяину операций. Проверяем названия серверов, жмем кнопку «Сменить».

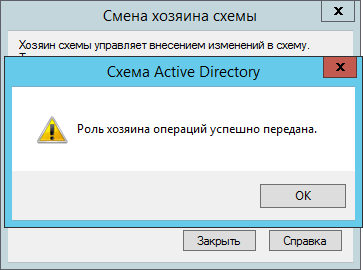

Роль хозяина операций успешно передана. ОК.

Для того, чтоб убедиться в передаче ролей, введем еще раз в командной строке netdom query fsmo

Хозяином ролей теперь является DCSERVER.SCRB.local.

Глобальный каталог.

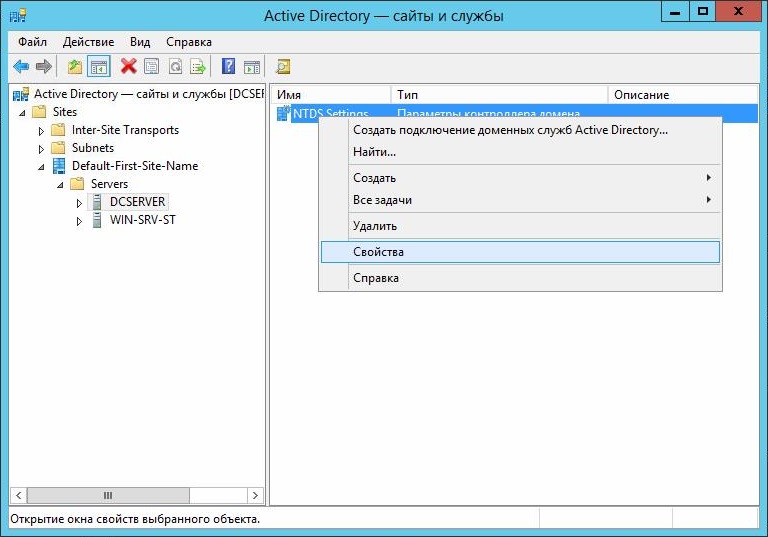

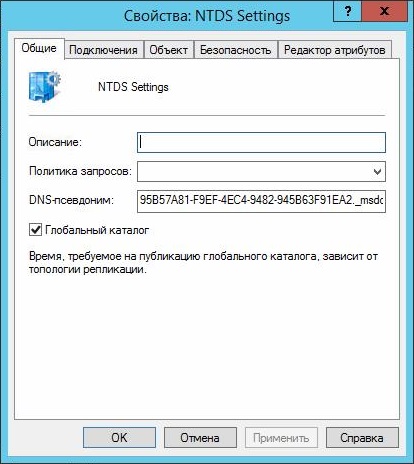

Чтоб уточнить, где расположен GC нужно пройти по пути: AD – Сайты и службы >> Sites >>Default-First-Site-Name >> Servers >> DCSERVER

В появившейся службе NTDS Settings жмем ПКМ и выбираем – Свойства.

Если стоит галочка напротив надписи Глобальный каталог, то значит что он на этом сервере. А вообще, в нашем случае GC расположен на обоих DC.

Настройка DNS.

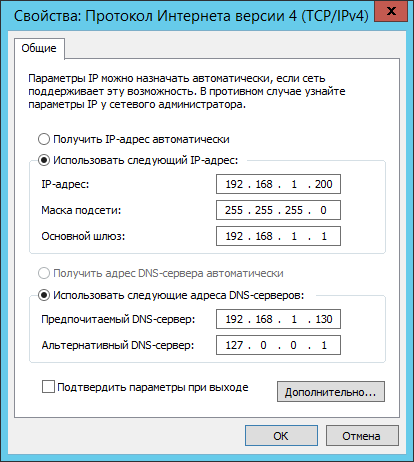

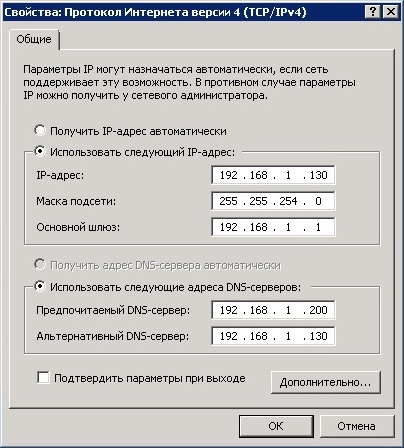

В настройке DNS нового основного DC пишем вот что:

В первой строчке IP адрес бывшего основного DC (Win-Srv-St), который теперь стал резервным 192.168.1.130.

Во второй строчке 127.0.0.1 т.е. самого себя (можно и свой IP написать, чтоб по конкретнее).

В том контроллере домена который у нас стал резервным записано так:

В первой строчке IP основного DC.

Во второй строчке свой IP. Все работает.

DHCP у нас в сети не работает по причине местных обстоятельств, по этому перенастраивать его не нужно. Зато нужно пройти 200 ПК и вручную прописать новый DNS. По этой причине решено пока что не демонтировать старый контроллер домена. За полгода планомерных обходов DNS у пользователей поменяются.

Восстановление состояния системы на целевом компьютере

Чтобы восстановить состояние системы на компьютере Windows Server 2003, который вы хотите сделать контроллером домена, перейдите на этот компьютер (он должен иметь доступ к файлу резервной копии, который вы создали на исходном компьютере). Запустите на этом компьютере Ntbackup.exe и выберите следующие опции в окнах мастера.

- Выберите Restore Files and Settings (Восстановление файлов и настроек).

- Укажите местоположение файла резервной копии.

- Установите флажок System State.

- Щелкните на кнопке Advanced (Дополнительно).

- Выберите в раскрывающемся списке вариант Alternate Location (Другое место) и введите местоположение на локальном жестком диске (например, вы можете создать папку с именем ADRestore на диске C).

- Выберите вариант Replace Existing Files (Заменить существующие файлы).

- Установите флажки Restore Security Settings (Восстановить настройки безопасности) и Preserve Existing Volume Mount Points (Сохранить существующие точки монтирования томов).

- Щелкните на кнопке Finish.

Ntbackup восстанавливает состояние системы в пяти подпапках в том месте, которое вы указали в мастере. Имена этих папок соответствуют следующим именам компонентов состояния системы:

Если вы запускаете программу DCPROMO с новым ключом /adv, то она ищет эти подпапки.

В диалоговом окне Run (Выполнить) введите dcpromo /adv, чтобы запустить мастер Active Directory Installation Wizard. Используйте следующие инструкции, чтобы сделать свой выбор в каждом окне этого мастера.

- Выберите вариант Additional Domain Controller for Exiting Domain.

- Выберите вариант From These Restored Backup Files (Из следующих восстановленных файлов резервной копии) и укажите местоположение на локальном диске, где вы хотите восстановить резервную копию. Это должно быть место, где находятся приведенные выше пять подпапок.

- Если исходный DC содержит глобальный каталог, то появится окно мастера, где спрашивается, хотите ли вы поместить глобальный каталог на этот DC. Выберите ответ Yes или No в зависимости от ваших планов конфигурирования. Процесс создания DC будет проходить несколько быстрее, если выбрать ответ Yes, но вы можете решить, что глобальный каталог нужно держать только на одном DC.

- Введите опознавательные данные, позволяющие выполнить эту работу (имя и пароль администратора).

- Введите имя домена, в котором будет действовать этот DC. Это должен быть домен, членом которого является исходный DC.

- Введите местоположения для базы данных Active Directory и журналов (лучше всего использовать местоположения, заданные по умолчанию).

- Введите местоположение для SYSVOL (и здесь лучше всего использовать местоположение по умолчанию).

- Введите пароль администратора, чтобы использовать его на тот случай, если придется загружать этот компьютер в режиме Directory Services Restore Mode.

- Щелкните на кнопке Finish.

Dcpromo повысит статус этого сервера до контроллера домена, используя данные, содержащиеся в восстановленных файлах, а это означает, что вам не придется ждать, пока будет выполнена репликация каждого объекта Active Directory с существующего DC на этот новый DC.

По окончании этого процесса перезагрузите компьютер. После этого вы можете удалить папки, содержащие восстановленную резервную копию.

Синхронизация времени active directory с внешним источником

Синхронизация времени – важный и во многом достаточно критичный аспект работы Active Directory, особенно сегодня, когда широко используется взаимодействие с внешними системами и работа с сотрудниками, которые могут находиться в различных часовых поясах. Применение систем виртуализации вносит дополнительные особенности, которые также следует учитывать. Поэтому данный вопрос может оказаться не столь простым, как кажется, а синхронизация с внешним источником точного времени становится одной из актуальных задач.

Синхронизация времени – важный и во многом достаточно критичный аспект работы Active Directory, особенно сегодня, когда широко используется взаимодействие с внешними системами и работа с сотрудниками, которые могут находиться в различных часовых поясах. Применение систем виртуализации вносит дополнительные особенности, которые также следует учитывать. Поэтому данный вопрос может оказаться не столь простым, как кажется, а синхронизация с внешним источником точного времени становится одной из актуальных задач.

Прежде всего вспомним, как происходит синхронизация времени в Active Directory. В качестве эталона времени выступает контроллер, владеющий ролью эмулятора PDC. Это FSMO-роль и эмулятором PDC может являться только один контроллер в каждом домене. С ним синхронизируют время остальные контроллеры домена. Доменные ПК и рядовые серверы сверяют часы с ближайшим контроллером домена.

Сам эмулятор PDC в качестве источника точного времени может использовать либо аппаратные часы материнской платы, либо внешний источник точного времени, при нахождении в виртуальной среде также может быть использовано время хоста виртуализации.

О последней поговорим более подробно. Раньше все было довольно просто, источником времени в домене обычно служили аппаратные часы эмулятора PDC, ну отстали или убежали на пару минут, в конце концов можно и подвести. Когда добавилось требование взаимодействия с внешними системами критичными к точному времени (например, использующих криптографию), то в качестве источника времени стал выступать внешний сервер. От него получал время эмулятор PDC, с ним синхронизировались контроллеры, а от них точное время расходилось на остальных участников домена.

С приходом виртуализации все изменилось, появился еще один источник времени – время хоста виртуализации. Многие гипервизоры по умолчанию имеют включенной настройку синхронизации времени гостевых систем и при попадании в виртуальную среду контроллера может возникнуть следующая коллизия: контроллер синхронизирует время с хостом, но сам хост, являясь членом домена, в свою очередь синхронизируется с контроллером.

Еще хуже, если в виртуальную среду попадает эмулятор PDC, в силу особенностей таймера виртуальных машин, время внутри может достаточно сильно плавать, поэтому виртуальный эмулятор PDC всегда должен синхронизировать время с внешним источником, а синхронизация времени с хостом должна быть отключена, последнее касается и всех остальных виртуальных членов домена.

Давайте перейдем от теории к практике. Начнем с того, что выясним кто из контроллеров является эмулятором PDC и эталоном времени для домена. Это можно сделать на любом контроллере домена командой:

netdom query fsmoВ выводе будут показаны все хозяева операций, нас интересует только эмулятор PDC.

Затем перейдем на указанный контроллер и узнаем источник времени для него, для этого выполните команду:

Затем перейдем на указанный контроллер и узнаем источник времени для него, для этого выполните команду:

w32tm /query /sourceЕсли в выводе вы увидите:

Local CMOS Clockто источником времени являются аппаратные часы. А если там будет:

VM IC Time Synchronization Providerто вы имеете дело с виртуальной машиной, которая синхронизирует время с хостом.

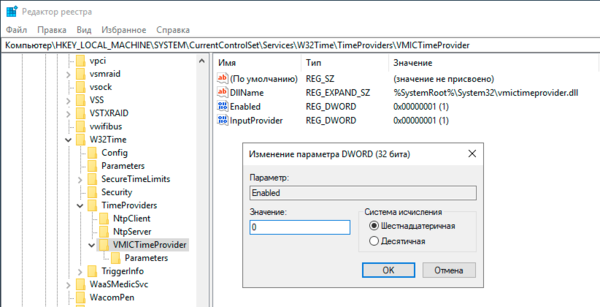

Данную настройку следует исправить, это можно сделать в настройках виртуальной машины, отключив синхронизацию времени с хостом, либо в самой системе, для этого откройте ветвь реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeTimeProvidersVMICTimeProviderи установите для параметра Enabled значение 0.

После данного изменения следует перезапустить Службу времени Windows или перезагрузить компьютер.

После данного изменения следует перезапустить Службу времени Windows или перезагрузить компьютер.

Следующим шагом будет настройка нашего эмулятора PDC на работу с внешними источниками точного времени. Все изменения также будут вноситься через реестр. Прежде всего изменим тип сервера на NTP, для этого откроем ветку

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeParametersи для параметра Type укажем строковое значение NTP. А для параметра NtpServer зададим адреса серверов точного времени, после каждого из которых, через запятую укажем 0x8, если мы хотим работать как стандартный NTP-клиент или 0x1 если будем использовать собственные параметры, например:

0.ru.pool.ntp.org,0x1 1.ru.pool.ntp.org,0x1 2.ru.pool.ntp.org,0x1После чего в

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeTimeProvidersNtpServerПараметр Enabled установим в значение1.

Затем перейдем в

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeConfigи установим для параметра AnnounceFlags значение A.

Следующие параметры будут работать, только если мы при указании серверов добавили 0x1, иначе будут использоваться настройки, предлагаемые сервером. Чтобы задать период синхронизации откройте ветку

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeTimeProvidersNtpClientи для параметра SpecialPollInterval укажите десятичное значение в секундах.

Вернемся в

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesW32TimeConfigи зададим максимальное время опережения и отставания часов, после которых синхронизация производиться не будет. Для этого используются параметры MaxPosPhaseCorrection (опережение) и MaxNegPhaseCorrection (отставание) для которых также следует задать десятичное значение в секундах. По умолчанию стоит 48 часов. Это значит, что если время на эмуляторе PDC уйдет от точного источника более чем на 48 часов в любую сторону, то синхронизация производиться не будет.

Если вы хотите, чтобы время синхронизировалось всегда, то установите в оба параметра шестнадцатеричное значение FFFFFFFF.

Выполнив настройки перезапустите Службу времени Windows, это также можно сделать в командной строке:

net stop w32time

net start w32timeПосле чего еще раз выполним

w32tm /query /sourceи убедимся, что источником времени для эмулятора PDC является внешний сервер.

Затем выполним данную команду на рядовых контроллерах домена, в качестве источника времени там должен быть указан эмулятор PDC, и на обычных ПК, где в выводе будет присутствовать любой из контроллеров домена. Обязательно выполните контроль для виртуальных машин, чтобы быть уверенным, что они используют время домена, а не хоста виртуализации.

Затем выполним данную команду на рядовых контроллерах домена, в качестве источника времени там должен быть указан эмулятор PDC, и на обычных ПК, где в выводе будет присутствовать любой из контроллеров домена. Обязательно выполните контроль для виртуальных машин, чтобы быть уверенным, что они используют время домена, а не хоста виртуализации.

Удаляем неисправный домен контроллер из active directory в server 2008r2. | реальные заметки ubuntu & mikrotik

Исходная система: dc1.polygon.local – первый домен контроллер.

Dc2.polygon.local – не исправный домен контроллер.

Учётная запись ekzorchik обладающая правами «Domain Admins» (Администратор домена).

Предположим у нас поломался, сервер, на котором поднят dc2 – второй домен контроллер. Причин может быть масса: посыпались диски, неисправное железо, затопило серверную.

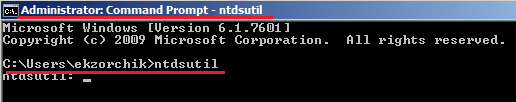

Заходим на dc1 из-под учетной записи ekzorchik. Открываем командную строку с правами Администратора и набираем:

NTDSUTIL – это утилита командной строки, которая предназначена для выполнения различных сложных операций с Active Directory, в том числе процедур обслуживания, управления и модификации Active Directory.

Ntdsutil для перехода в контекст:

C:Usersekzorchik>ntdsutil

ntdsutil: metadata cleanup

metadata cleanup: connections

Подключаемся к работоспособному домен контроллеру:

server connections: connect to server dc1

Binding to dc1 …

Connected to dc1 using credentials of locally logged on user.

server connections: quit

metadata cleanup: select operation target

select operation target: list sites

Found 1 site(s)

0 — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target: select site 0

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

No current domain

No current server

No current Naming Context

, где <0> – где – номер сайта, в котором находился неисправный контроллер домена (команда list sites отобразит номер сайта)

select operation target: list servers in site

Found 2 server(s)

0 — CN=DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

1 — CN=DC2,CN=Servers,CN=Default-First-SiteName,CN=Sites,CN=Configuration,DC=polygon,DC=local

Выбираем неисправный:

select operation target: select server 1

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

No current domain

Server — CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,

DC=polygon,DC=local

DSA object — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

DNS host name — DC2.polygon.local

Computer object — CN=DC2,OU=Domain Controllers,DC=polygon,DC=local

No current Naming Context

select operation target: list domains

Found 1 domain(s)

0 — DC=polygon,DC=local

select operation target: select domain 0

Site — CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Domain — DC=polygon,DC=local

Server — CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,

DC=polygon,DC=local

DSA object — CN=NTDS Settings,CN=DC2,CN=Servers,CN=Default-First-Site-Na

me,CN=Sites,CN=Configuration,DC=polygon,DC=local

DNS host name — DC2.polygon.local

Computer object — CN=DC2,OU=Domain Controllers,DC=polygon,DC=local

No current Naming Context

select operation target: quit

metadata cleanup: remove selected server

Transferring / Seizing FSMO roles off the selected server.

Removing FRS metadata for the selected server.

Searching for FRS members under «CN=DC2,OU=Domain Controllers,DC=polygon,DC=local».

Deleting subtree under «CN=DC2,OU=Domain Controllers,DC=polygon,DC=local».

The attempt to remove the FRS settings on CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local failed because «Element not

found.»;

metadata cleanup is continuing.

«CN=DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local» removed from server «dc1»

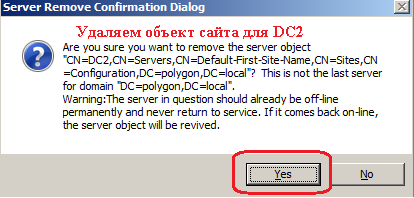

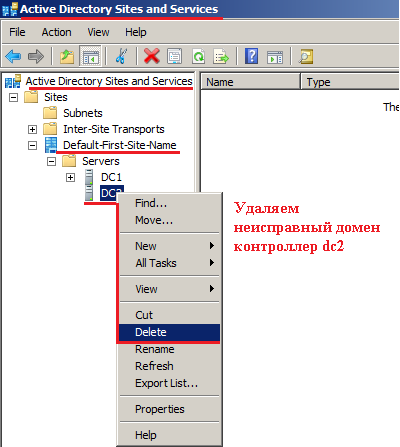

Открываем оснастку Active Directory Sites and Services:

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Sites and Services».

Выбираем сайт, в котором находился неисправный домен контроллер (dc2) и открыв свойства – удаляем его.

Мастер уведомит ещё раз об выполняемых действиях:

Соглашаемся, нажав “Yes”

Далее открываемоснастку Active Directory Users and Computers:

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Users and Computers»

Разворачиваем C:Usersekzorchik>dsquery ou -name «Domain Controllers»

«OU=Domain Controllers,DC=polygon,DC=local» и удаляемучётнуюзаписьсервераdc2.

Далее открываем оснастку DNS Manager:

«Start» – «Control Panel» – «Administrative Tools» – «DNS Manager».

Удаляем все оставшиеся записи DNS: HOST (A) или Pointer (PTR).

Ну вот собственно и все, так следует удалять из DNS и ActiveDirectory записи о удаляемой неисправном контроллере домена и всех его ресурсах. Удачи.