Две сетевые карты (интернет+локалка)

Здравствуйте. Думаю, что данное маленько руководство облегчит жизнь начинающим системным администраторам. Организуем головную машину-шлюз с раздачей интернета по локальной сети и возможностью контроля трафика.

И так, начнем. Нам потребуется: 1 две сетевые карты 2 свитч (маршрутизатор, коммутатор) Так же не забываем все это дело соединить витой парой.

Подсоединяем патч-корд к сетевой, на которую приходит интернет. Назовем ее «inet», а вторую сетевую, которая будет локальной и будет раскидывать интернет — «loc». Заходим в свойства tcp/ip и прописываем ip адреса Вашего провайдера скажем: ip 172.25.9.9 маска 255.255.255.0 шлюз 172.25.9.1 dns-1 79.134.0.1 dns-2 79.134.0.2 Дальше устанавливаем vpn соединение.* Типы подключения интернета могут быть разными. Зависит от вашего провайдера. Смысл настроить интернет на рабочей станции. Теперь идем в свойства vpn подключения и в «дополнительно» разрешаем использовать другим пользователям это соединение. В выпадающем списке выбираем нашу вторую сетевую карту «loc». Все мы закончили с настройкой карты «inet». Теперь настраиваем локальную сеть. Запускаем мастер новых подключения, везде указываем тип «другое». Включаем наши компьютеры в нужные нам группы. Включаем общий доступ к файлам и принтерам. Перезагружаем. Начинаем настраивать локальную сетевую карту. Для этого достаточно прописать ей ip адрес и маску. Например: ip 192.168.0.1 маска 255.255.255.0 На этом настройка компьютера-шлюза закончена. Берем прокладываем кабель к нужной нам рабочей станции. В настройках ее сетевой пишем скажем: ip 192.168.0.2 маска 255.255.255.0 шлюз 192.168.0.1 dns-1 79.134.0.1 dns-2 79.134.0.2 Теперь кратко разъясним: ip пишем любой, но что бы он был на одной подсети с вашим головным компьютером. Маску пишем стандартную. Шлюз указываем ip адрес второй сетевой карты. DNS прописывается как у вашего провайдера. По аналогии настраиваем локалку.

Ну вот теперь у нас интернет на нужной нам машине. По аналогии настраиваем локалку.

Все настроено. Данное руководство написано для windows xp.

Всякий блог

Блог о программировании, сетевом и системном администрировании, операционных системах Windows, Linux и электронной коммерции. В основном используется для создания быстрых заметок

Среда, 24 августа 2011 г.

Иногда возникают ситуации при которой необходимо иметь две сетевые карты на одном компьютере для подключения к различным сетям. Например есть подключение компьютера к провайдеру и внутренней сети предприятия. Или тестовый WEB-сервер изолированный от интернет и подключение к интернет и т. д.

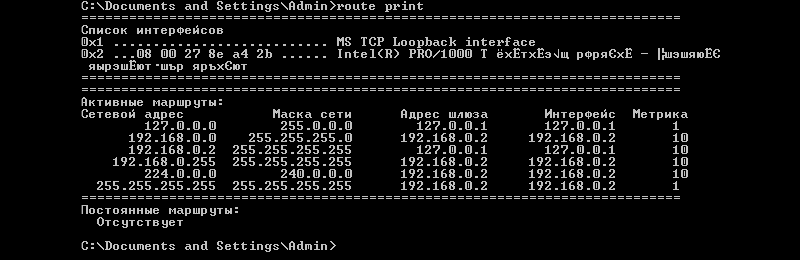

Для того чтобы не возникало проблемы для работы данной конфигурации Windows надо указать какой маршрут использовать для различных сетей. Иначе будут проблемы с работой одной из сетей, либо интернет отвалится, либо внутренняя сеть будет не доступна.

Есть компьютер с двумя сетевыми картами с ОС Windows

Первая сетевая карта имеет статический или динамически ip адрес(выданный маршрутизатором) подключенный к провайдеру.

Вторая сетевая карта подключена в свитч внутренней сети. Статика или динамика тоже значения не имеет.

Для настройки маршрутизации нужно знать IP маршрутизатора подключенного к интернет провайдеру и IP внутресетевого маршрутизатора.

Допустим: ip адрес маршрутизатора подключенного к провайдеру 10.10.4.1 ip адрес внутреннего маршрутизатора 192.168.1.1

Вариант 1: Прописать в командной строке следующие команды ROUTE ADD 192.168.1.0 MASK 255.255.255.0 192.168.1.1 -p ROUTE ADD 0.0.0.0 MASK 0.0.0.0 10.10.4.1 -p Все. Первая строка указывает на то, что весь трафик который относиться к сети 192.168.1.0 будет отправляться на съедение внутресетевому маршрутизатору. Вторая строка указывает на то, что весь трафик не относящийся к первому маршруту, добавленному первой строкой, будет направляться на маршрутизатор подключенный к интернет провайдеру. Ключ -p указывает, что маршрут должен сохраняться после перезагрузки компьютера.

Вариант 2: Задавать метрику в настройках соединения. Метрика это как бы обратный приоритет. Чем метрика меньше, тем авторитетней маршрут. То есть чтобы интернет не отвалился надо на соединение локальной сети выставить значение больше, чем на соединение с интернет.

Настройка проброса сетевых портов (порт форвардинг) в Windows

Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима portproxy в netsh , который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

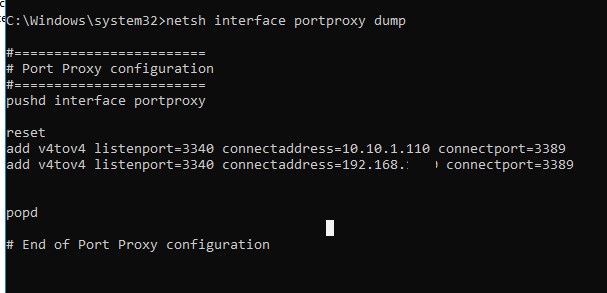

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду: netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

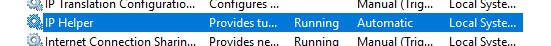

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

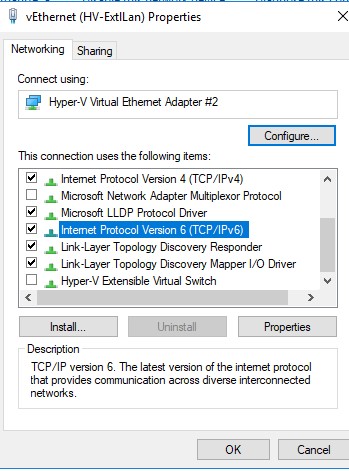

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE SystemCurrentControlSetservicesTcpipParameter. Можно включить этот параметр реестра с помощью PowerShell:

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, , 10.10.1.110:3340

RDP подключение должно успешно установиться.

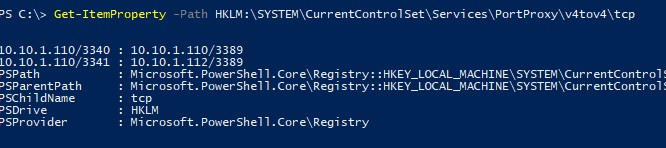

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesPortProxy4tov4 cp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow Или с помощью командлета PowerShell New-NetFirewallRule: New-NetFirewallRule -DisplayName «RDP_3340» -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name=»RDP_3340″

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

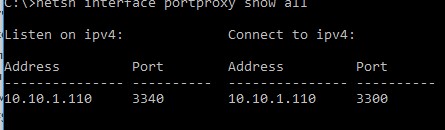

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

Чтобы удалить определенное правило перенаправления порта, выполните: netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга: netsh interface portproxy reset

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки ( rrasmgmt.msc ) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

wsl —shutdown;netsh interface portproxy reset;$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;netsh interface portproxy show all;exit;

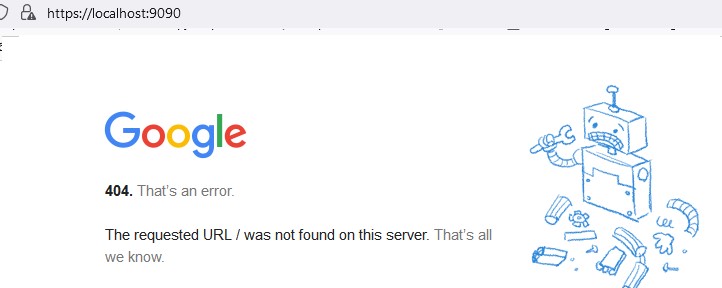

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

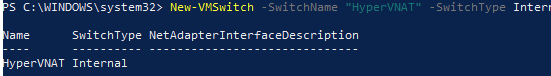

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias «vEthernet (NAT_Switch)»

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName «HyperV_Nat_443» -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Отличная тема для статьи, спасибо. А теперь вопрос, если у меня в ответ на команду

выдается TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 1324 номарльно ли это? Не должен ли выдаваться мой локальный адрес с указанием порта 3389 (что-то вроде 192.168.1.100:3389). И да, подключение по RDP к этому компьютеру не работает. Выслушаю любые предложения.

Судя по строке TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 1324, на вашем компьютере служба RDP запущена. Имеенно так она и должна отображаться. А снаружи не удается подключится из за настроек файерволов/брандмауэров.

супер, в еверноут )), я почти все с вашего блога как не в еверноуте ) то в покете ) для подальшого возврата, единственный ресурс на моей памяти где очень полезной и четкой информации о таких делах, ничего лишнего.

Вы можете перенаправить трафик, приходящий на порт 3389 сервера на другой компьютер в сети. Но в таком случае остальные пользователи подключится по rdp к серверу не смогут. Всех их обращения по этому порту будут перенаправляться на вашу локальную машину.

Спасибо за статью, но есть замечание, что бы эта радость работала, необходимо на интерфейсе добавить протокол ip V6

Вовсе нет. У меня отключен ipv6, но всё прекрасно работает.

Вот я поставил форвардинг из-вне на ВМ в локальной сети, но после перезагрузки хоста правило перестает работать. В списке правил есть, но не работает. В чем может быть проблема?

Файервол после перезагрузки не включился случайно? А если удалить и заново создать правило, форвард порта работает?

В файрволе создано правило для входа на этот порт. В списке присутствует. Если заново добавить — работает. Единственное — может это из-за того, что ВМ стартует не сразу. Как это проверить — не знаю.

Подтверждаю такой глюк имеется (Win2012R2). Приходится сбрасывать и пересоздавать правила форвардинга в планировщике при загрузке.

Спасибо, этот коммент помог мне все настроить, статья на 5+.

Кстати по поводу службы, вот что ОС пишет, для чего она нужна, «Обеспечивает возможность туннельного подключения с помощью технологий туннелирования для IP версии 6 (6to4, ISATAP, порты прокси и Teredo), а также IP-HTTPS. Если остановить эту службу, компьютер не сможет использовать дополнительные возможности подключения, предоставляемые этими технологиями.»

Действительно без включенной службы iphlpsvc (IP Helper в английской версии) порт форвард не работает. Спасибо!

А можно поподробнее о возможности, упомянутой в конце статьи?

«Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере.»

На Хосте 192.168.0.100 две виртуалки VMWare 192.168.0.101 и 192.168.0.102. Только ради RDP к ним стоит маршрутизатор. Хотелось бы от него отказаться.

Команды из статьи не помогли. По RDP порту 33892 начал отзываться хост. netsh interface portproxy add v4tov4 listenport=3389 listenaddress=192.168.0.100 connectport=3389 connectaddress=192.168.0.101

В первую очередь проверьте доступность ВМ (192.168.0.101) с хоста. Возможно ли подключится с хоста на порт 3389 ВМ?

Да, и с хоста и снаружи за маршрутизатором.

Хотел поиграться с настройкой сетевого адаптера виртуалки. Стояло Bridged. Поставил NAT. Потерял доступ к хосту по RDP. Поеду к консоли возвращать как было.

Вообще, посмотрел на других своих виртуалках: в разных виртуалках стоят все возможные варианты Bridged, NAT, Host-only, Custom:VMnet0

Всё заработало. На маршрутизаторе направлял 33891 и 33892 на 3389 на хосте. Поправил.

Спасибо за полезную информацию.

Всё получилось. По ошибке на маршрутизаторе перенаправлял на хост порты 33891 и 33892 на 3389. Поправил, всё заработало! Теперь можно снимать маршрутизатор.

А можно 80 порт направлять yf хосте на разные виртуалки в зависимости от доменного имени? На одной виртуалке стоит Редмайн с Апачами, а на другой IIS.

Этот форвард придется реализовать средствами веб сервера. На IIS это может быть URL Rewrite, в апач вроде через mod_rewrite

itpro подскажите, а как сделать подобный проброс на компьютер из другой подсети. В моём случае vpn реализована не штатными средствами windows?

Исходный и целевой компьютер могут находится в разных IP подсетях. Так что настройка аналогичная. Главное условие, чтобы целевая подсеть была доступна (маршрутизировалась) с исходного сервера, и на уровне файерволов не закрыт перенаправляемый порт.

Если я настраиваю родными средствами винды, то всё работает пробрасывается порт и на 192.168.1.2 и на 192.168.2.2 Если vpn через аналог, в свойствах сетевой добавляю дополнительный адрес второй подсети, при этом пинг идёт, но если прописываю правило проброса порта, ничего не происходит как будто сервер не понимает что надо пробросить в другую подсеть. Фаервол при этом отключен

Некоторые VPN-ы грешат тем, что сначала редиректят трафик в туннель через себя, отправляя его на внутренний loopback интерфейс и потом уже от своего имени отправляя дальше. Возможно проще всего поменять VPN клиент Или попробовать настроить форвард через службу RRAS (на серверной Windows) — но это тоже под вопросом.

Доброго времени суток,подскажите мне неопытному,я подключаюсь к впн серверу,при проверке анонимности сайт 2ip.ru выдаёт «Открытые порты VPN 1723/tcp, PPTP VPN»»

Вы используете средства анонимизации, однако нам не удалось узнать ваш реальный IP адрес.

Вероятность использования средств анонимизации: 99 %» ,как мне скрыть или сменить порт,мне надо что-бы не знали что я использую vpn,у меня установленна windows 7,заранее спасибо!

Маленький вопрос от неспециалиста. Есть ADSL модем Zyxel p600 настроен в режиме моста. Раздает интернет на одну машину (соединение на ПК показывает внешний ip 82.ххх.хх.ххх). Далее этот ПК раздает интернет из второй сетевой на ряд устройств (ip даного пк внутри сети, тоесть между 4 машинами он как сервак 192.168.139.1) на данной машине стоит некая программа вебмониторинга (видимая через браузер внутри сетки под портом 8087). Пытаюсь сделать так чтоб данная прога была видна из вне. На zyxel пытался пробросить порт на внутренний ip но как я полагаю это не верно. Помогите пожалуйста решить данную проблему. Заранее благодарен.

Если у машины (сервера) интерфейса, то скорее всего веб интрефейс программы мониторинга будет доступен как по внутреннему 192.168.139.1:8087 так и по внешнему адресу 82.ххх.хх.ххх:8087, если конечно в самой программе не выставлена привязка к внутреннему интерфейсу

блин 80 порт пробросился только после того, как первый интерфейс указал 0.0.0.0 (до этого был ip сетевой карты, с которой надо пробрасывать — нифига не работало) а вот 34567 порт вообще никак не пробрасывается.. никто его не слушает.. службу ip включил (она была включена), в списке перенаправлений — перенаправление есть, а по факту нифига не выходит. может есть еще какие-то волшебные моменты? а то всю голову сломал, неделю не сплю уже.

хм оказалось это софтинка от регистратора косая ) а проброс таки работает.. хотя и только после 0.0.0.0

Для информации: чтобы порт прокси заработал на Windows Server 2003 / XP, нужно установить поддержку IPv6 протокола для сетевого подключения и в ветке реестра HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipParameters изменить IPEnableRouter = 1

НЕ подтверждаю необходимость установки IPEnableRouter = 1 У меня проброс работает со значением 0 как в ControlSet00x так и в CurrentControlSet (Windows XP).

Есть отличная бесплатная программа: «IP MiniRoute» — использую её на серваке для проброса IP-камер по сети. Уже не первый год стоит.

Здравствуйте! Подскажите, пожалуйста! Делаю проброс для mysql сервера через

netsh interface portproxy add v4tov4 listenport=3306 listenaddress=0.0.0.0 connectport=3306 connectaddress=192.168.1.5

Но соединиться с БД извне не могу(по 192.168.1.5 из локалки всё нормально)

Брендмауэр отключал для теста — не помогло

У тебя на 192.168.1.5 прописан основным шлюзом IP адрес компа на котором ты выполняешь команду «netsh interface portproxy add v4tov4 listenport=3306 listenaddress=0.0.0.0 connectport=3306 connectaddress=192.168.1.5» ?

Винда однако. И кто у них круче, ГУЙ или Powershell / cmd ? Последнее время MS превращает свои оси в такую знатную ПОМОЙКУ, что там и поллитра уже не помогают! В Win10-64 Pro (1703, Creators) навертели с защитником так, что их «Modern»-ползунки бегают, но нифига не отключают. По RDP подключаешься в Win10-64 (1703), и постоянно высококонтрастная тема включается. Обычная применяется, но до очередного переподключения. MS — Шляпа. Больше нечего сказать. А тут еще и cmd с маршрутизацией конфликтуют. Верить уже ничему нельзя.

Добрый день, коллеги! Есть ли возможность пробросить диапазон портов? Например 80-120. Я пытаюсь записать это в команде (для примера): netsh interface portproxy set v4tov4 listenport=80-120 connectport=80 connectaddress=216.58.201.174 , оно вроде как даже и выполняется, но — не работает.

Не выйдет. Для каждого порта нужно создавать свое правило

Добрый день! Подскажите как решить такую проблему. Есть ПК с Windows 8.1 подключен кабелем ip 192.168.0.101 маска подсети 255.255.255.0 на нем установлен web-сервер apache на 80 порту. В роутере проброшен порт 80. белый ip. извне открывается сайт нормально. Есть также vpn подключение к сети предприятия PPTP при подключении к vpn сайт перестает работать. Насколько я понял запрос приходит, а ответ уходит в vpn подключение. Как можно это исправить ?

Для начала в свойствах VPN подключения снимите галку «использовать шлюз по-умолчанию в удаленной сети». Если будут проблемы с доступом в корп сеть, возможно руками придется настроить статические маршруты

Т.е. задача — а-ля прозрачный прокси на Windows, когда весь трафик на 80/443 с Windows машин перенаправляется на ваш прокси сервер squid?

Т.е., как будто, реализация portproxy на сервере 2003 никуда не перенаправляет, а оставляет входящее подключение в своей «песочнице».

Удачи в 2018-ом году с сервером 2003. Оно самое то конечно. И работает достойно, для уважения старости, не желающего ничего открывать для себя человека.

Спасибо за статью. Активно пользуюсь «пробросом портов», когда необходимо предоставить доступ какой-либо машинки в локальной сети к интернет-ресурсу, доступному только через АРМ с установленным на нем «специальным» ПО. Вот только возник такой вопрос, ответ на который я в сети пока не нашел. В статье указано, что можно создавать сколь угодно много правил, лишь бы только порты не путались. Так вот, при создании более четырех-пяти правил, стал замечать, что некоторые порты внезапно «отваливаются», оставаясь недоступными до перезагрузки основной машины. То есть, завязанные на порты интернет-ресурсы становятся вдруг недоступными при обращении к ним из интернет-браузера. При этом недоступны они как с других АРМ, так и с основного (если попытаться выйти на свой же порт). Отвал происходит рандомно, и чаще в те моменты, когда начинаешь активно обращаться к данным портам. Бывает даже, что отваливается порт, к которому не было обращения после последней загрузки оси, но при этом активно пользовались по другими портами. Проверял на WinXP SP3 и Win7 pro 32x. И там и там ситуация аналогичная.

Не приходилось создавать более 2-3 правил на одном компьютере 🙂 Большой трафик идет через перенаправленные порты? На ум пока идет только создание отдельного скрипта-костыля, который бы проверял доступность определенного порта, и если коннекта нет, перестартовывал бы все зависимые сетевые службы.

Помогите настроить проброс адреса и порта на уделенный ПК. Нужно пробросить адрес 81.177.167.77 и порт 1335 с сервера, чтоб определенное ПО могло подключится по этому ИП и порту (пример адреса сервера 172.Х9.ХХ.22) на удаленный ПК(Пример адреса ПК: 172.Х8.ХХХ.203). Какие будут команды? И на удаленном ПК я прописываю непосредственно адрес и порт 81.177.167.77 и 1335 или адрес и порт сервера?

Замечательно, но как перенаправлять UDP-поток по заданным портам?

Нужно искать сторонний софт для перенаправления UDP портов. Методика из этой статьи может перенаправить только TCP соединения.

Отличная статья, давно пользуюсь. но тут возникла трабла которую пока не могу победить: есть сервер с белым IP на который стучатся входящие VPN клиенты. на каждом клиенте есть ресурс который доступен по определенному порту. сделал проброс чтобы эти порты были видны с внешнего IP сервера, чтобы пользователи имели доступ к этим портам обращаясь к внешнему IP сервера. вообщем все работает, но возникают проблемы с одним портом — периодически, при обрыве связи у пользователя порт на внешке из статуса LISTENING переходит в статус CLOSE_WAIT, доступ у пользователей пропадает, переподключение не происходит и держится так постоянно до полной перезагрузки сервера. при этом с самого сервера данный ресурс остаётся доступным. после перезагрузки сервера все работает до очередного обрыва связи у клиента. при этом про просмотре статуса видно что ожидает он ответа с IP адреса провайдера оного клиента. можно ли как-то регулировать время жизни этого статуса или может есть какой-то метод сброса состояния портов без перезагрузки? нашел, что имеется некий параметр в реестре который регулирует TIME_WAIT но чет еще это никому особо не помогло, а вслепую лепить горбатого на живом серваке чет не очень хочется. есть у кого идеи, плиз накиньте мудрости кто виноват и как с этим бороться))

Хочу перенаправлять все запросы на сайт (80 порт) одного IP на сайт(80 порт) другого. на исходном сервере пишу

netsh interface portproxy add v4tov4 listenport=80 listenaddress=0.0.0.0 connectport=80 connectaddress=нужный IP

получаю вроде должно работать, но из браузера попадаю все-равно на 1-й сервер ipv6 включен IPEnableRouter = 1 поставил

что не так делаю? iphlpsvc работает

1.Поправка: Вы пишите:

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesTcpipParameters.

Думаю, корректнее проверять/устанавливать соотв.значение соотв.параметра в ветке HKEY_LOCAL_MACHINESYSTEMControlControlSetServicesTcpipParameters

2.bug_report: Вы пишите:

Сначала нужно создать виртуальный коммутатор с NAT: New-VMSwitch -Name «NAT» -SwitchType NAT -NATSubnetAddress 192.168.0.0/24

В этом cmdlet-е есть две ошибки: 2.1.для парам.»SwitchType» нету такого значения (NAT); 2.2.параметра «NATSubnetAddress» для этого cmdlet-a нет.

1.Поправка#2 на поправку #1: Не HKEY_LOCAL_MACHINESYSTEMControlControlSetServicesTcpipParameters а HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

статью нужно полностью переписать — абсолютно все в куче и непонятно и не работает

не сайт, а кладезь полезной инфы.

Отличная статья. Появился вопрос в том как это лучше запретить делать пользователям?)

Отобрать у пользователей права администратора 🙂

Sometimes you need to manually add, change, or remove a route on a Windows machine. Here is quick guide to help you accomplish these tasks.

First start by opening a CMD prompt by going to start then typing cmd.

These commands should work for Win XP, Win Vista, Win 98, Win NT, Win 2000, Win 2008, Win 2012, Win 7, Win 8, Win 10.

Show the Current Routing Table

IPv4 Route Table

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.177.1 192.168.177.30 10

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

192.168.60.0 255.255.255.0 On-link 192.168.60.1 276

192.168.60.1 255.255.255.255 On-link 192.168.60.1 276

192.168.60.255 255.255.255.255 On-link 192.168.60.1 276

192.168.177.0 255.255.255.0 On-link 192.168.177.1 276

192.168.177.1 255.255.255.255 On-link 192.168.177.1 276

192.168.177.255 255.255.255.255 On-link 192.168.177.1 276

The default route is represented by A destination/netmask of 0.0.0.0. If there isn’t a route with a more specific destination and netmask, the default route is used.

Use this subnet calculator if you need help subnetting.

Add a Static Route

To add a route to the routing table use the route add command. An example looks like this:

route add 10.0.0.0 mask 255.0.0.0 192.168.177.1

You can optionally add a metric 2 to the end if you want to add a specific weight to the route. The routes with the lowest metric will take precedence over higher metrics. By default, static routes have a metric of 6.

You can also optionally add a IF 2 to the end. This will force the route to use interface 2. You can see what interface numbers you have with the route print command.

Network Destination Netmask Gateway Interface Metric

10.0.0.0 255.0.0.0 On-link 172.16.177.30 6

Remove a Static Route

To remove a route you must use the route delete command and the destination.

route delete 10.0.0.0

Change a Static Route

If you simply want to update a static route you can use the route change command.

route CHANGE 157.0.0.0 MASK 255.0.0.0 157.55.80.5 METRIC 2 IF 2

Troubleshooting

For any further help you can use the built in help the route command provides. Simply type route and hit enter.

добавление маршрута windows

Всем привет сегодня расскажу как прописать статический маршрут в windows с помощью утилиты командной строки route и как посмотреть таблицу маршрутизации Windows. Утилита route выводит на экран и изменяет записи в локальной таблице IP-маршрутизации. Когда вам может потребоваться добавление маршрута windows, тут за примером далеко ходить не нужно, самое простое, что вам нужно направить трафик до определенной локальной сети, понятно что все маршруты должен знать шлюз по умолчанию, но не всегда это возможно выполнить по ряду причин и не правильном построении сети. Кстати если кому интересно, то я рассказывал, как делается настройка маршрутов в centos, советую посмотреть для расширения кругозора.

Добавление маршрута windows

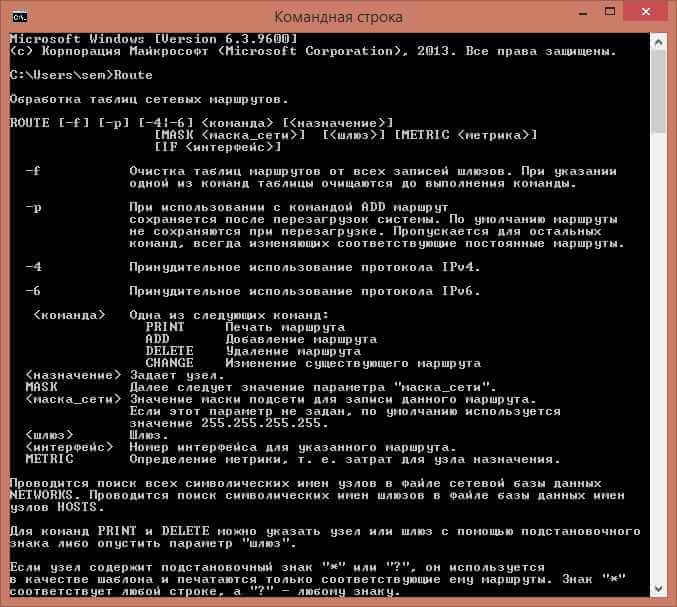

Добавление маршрута Windows начинается с изучения синтаксиса команды отвечабщего за это, открываем командную строку от имени администратора и вводим вот такую команду:

Запущенная без параметров, команда route выводит справку.

Утилита командной строки Route

- -f Очищает таблицу маршрутизации от всех записей, которые не являются узловыми маршрутами (маршруты с маской подсети 255.255.255.255), сетевым маршрутом замыкания на себя (маршруты с конечной точкой 127.0.0.0 и маской подсети 255.0.0.0) или маршрутом многоадресной рассылки (маршруты с конечной точкой 224.0.0.0 и маской подсети 240.0.0.0). При использовании данного параметра совместно с одной из команд (таких, как add, change или delete) таблица очищается перед выполнением команды.

- -p При использовании данного параметра с командой add указанный маршрут добавляется в реестр и используется для инициализации таблицы IP-маршрутизации каждый раз при запуске протокола TCP/IP. По умолчанию добавленные маршруты не сохраняются при запуске протокола TCP/IP. При использовании параметра с командой print выводит на экран список постоянных маршрутов. Все другие команды игнорируют этот параметр. Постоянные маршруты хранятся в реестре по адресу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes команда Указывает команду, которая будет запущена на удаленной системе. В следующей таблице представлен список допустимых параметров.

Если команда — print или delete, параметр шлюз опускается и используются подстановочные знаки для указания точки назначения и шлюза. Значение конечной_точки может быть подстановочным значением, которое указывается звездочкой (*). При наличии звездочки (*) или вопросительного знака (?) в описании конечной точки, они рассматриваются как подстановки, тогда печатаются или удаляются только маршруты, соответствующие точке назначения. Звездочка соответствует любой последовательности символов, а вопросительный знак — любому одному символу. 10.*.1, 192.168.*, 127.* и *224* являются допустимыми примерами использования звездочки в качестве подстановочного символа. При использовании недопустимой комбинации значений конечной точки и маски подсети (маски сети) выводится следующее сообщение об ошибке : «Маршрут: неверная маска подсети адреса шлюза». Ошибка появляется, когда одно или несколько значений разрядов в адресе конечной точки равно 1, а значения соответствующих разрядов маски подсети — 1. Для проверки этого состояния выразите конечную точку и маску подсети в двоичном формате. Маска подсети в двоичном формате состоит из последовательности единичных битов, представляющей часть сетевого адреса конечной точки, и последовательности нулевых битов, обозначающей часть адреса узла конечной точки. Проверьте наличие единичных битов в части адреса точки назначения, которая является адресом узла (как определено маской подсети). Параметр -p поддерживается в команде route только в операционных системах Windows NT 4.0, Windows 2000, Windows Millennium Edition и Windows XP. Этот параметр не поддерживается командой route в системах Windows 95 и Windows 98.

Эта команда доступна, только если в свойствах сетевого адаптера в объекте Сетевые подключения в качестве компонента установлен протокол Интернета (TCP/IP). Примеры

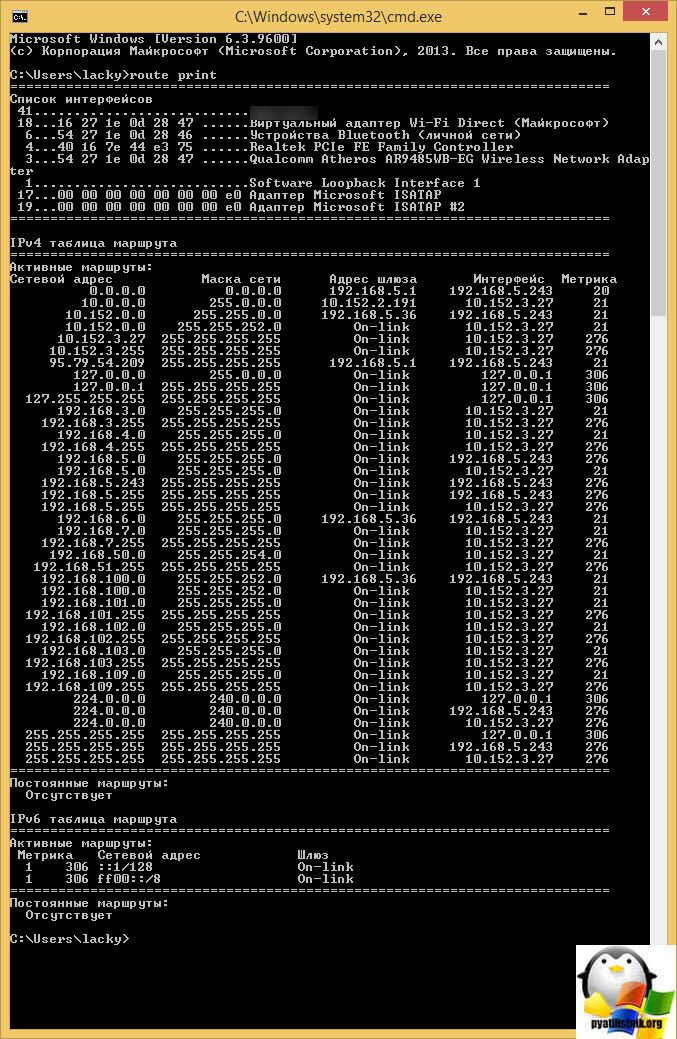

Вывести на экран все содержимое таблицы IP-маршрутизации, введите команду

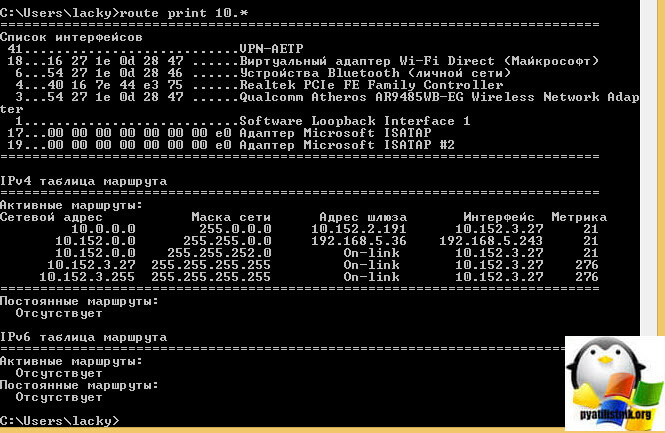

Чтобы вывести на экран маршруты из таблицы IP-маршрутизации, которые начинаются с 10., введите команду:

Чтобы добавить маршрут по умолчанию с адресом стандартного шлюза 192.168.12.1, введите команду:

route add 0.0.0.0 mask 0.0.0.0 192.168.12.1

Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1

Чтобы добавить постоянный маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1, введите команду:

route -p add 10.41.0.0 mask 255.255.0.0 10.27.0.1

Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1 и метрикой стоимости 7, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1 metric 7

Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1 и использованием индекса интерфейса 0х3, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1 if 0x3

Узнать ID нужного вам интерфейса поможет заметка Как посмотреть id интерфейса windows

Чтобы удалить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0, введите команду:

route delete 10.41.0.0 mask 255.255.0.0

Чтобы удалить все маршруты из таблицы IP-маршрутизации, которые начинаются с 10., введите команду:

Чтобы изменить следующий адрес перехода для маршрута с конечной точкой 10.41.0.0 и маской подсети 255.255.0.0 с 10.27.0.1 на 10.27.0.25, введите команду:

route change 10.41.0.0 mask 255.255.0.0 10.27.0.25

Как видите добавление статического маршрута в операционной системе Windows очень простое дело и не требует особых навыков от администратора.

У некоторых Интернет-провайдеров иногда возникает необходимость дополнительно прописать статический маршрут. Например, для работы файлообменных сетей DC++ и torrent. Если Вы подключены через роутер, то все настройки маршрутизации делаются на нём, а на компьютере ничего дополнительно указывать не нужно.

В открывшемся черном окне консоли нужно прописать маршруты используя команду route.

Для примера рассмотрим три основных подсети, используемые как локальные:

Соответственно, Вам надо будет прописать 3 вот такие строки:

Например, Ваш шлюз 192.168.50.1, тогда команды будут выглядеть так:

route -p add 192.168.0.0 mask 255.255.0.0 192.168.50.1

route -p add 10.0.0.0 mask 255.0.0.0 192.168.50.1

route -p add 172.16.0.0 mask 255.240.0.0 192.168.50.1

Если возникнет необходимость удалить статические маршруты – просто введите следующие команды:

route delete 192.168.0.0

route delete 10.0.0.0

route delete 172.16.0.0

When I VPN into my corporate office I can access all of the resources just fine, as if I were in the office, with the exception of one server. While on the VPN I ping the server by name and get the outside public facing ip address of the server. They way I use the server, I have to use it by name as opposed to ip address.

How can I add a route in my Windows machine to temporarily resolve this issue? Lets say the outside address that is returned from the server when I am on the VPN is 48.48.48.48 and the gateway inside the office network is 192.168.1.1 and the inside address of the server I need to connect to is 192.168.1.200. How would I add the route? I have tried this route on every interface with no luck:

route add 48.0.0.0 MASK 255.0.0.0 192.168.1.200 IF 1

I have a co-worker who is on vacation that did make a static route in the Windows routing table work when he was having the same issue so I know it’s possible. Suggestions?

asked Feb 15, 2018 at 4:02

Could you try to run it as:

route print and ipconfig output, it is posible that you have a routing overlaping between both interfaces.

answered Feb 15, 2018 at 10:17

2 silver badges6 bronze badges

Use powershell cmdlets. Get-NetRoute is to look ifIndex and then e. g.:

New-NetRoute -ifIndex 1 -DestinationPrefix 48.0.0.0/24 -NextHop 192.168.1.200

answered Feb 17, 2020 at 1:58

Маршрутизация в Windows

Маршрутизация – это процесс передачи IP-трафика адресатам в сети, то есть процесс передачи пакетов от хоста-источника к хосту-адресату через промежуточные маршрутизаторы. Изучая эту статью предполагается что вы изучили материал основы компьютерных сетей.

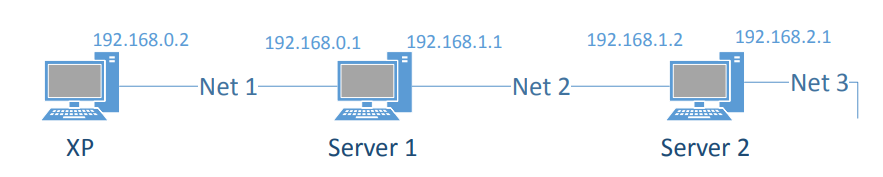

Изучим как работает маршрутизация в Windows, что бы понять как она работает, а не просто прочитать и забыть, вам необходимо несколько виртуальных машин, а именно:

- ВМ с Windows XP.

- 2 ВМ с Windows Server 2003.

Учтите, что при настройке виртуальных машин, в настройках сети нужно указать «Внутренняя сеть» и задать одинаковое имя сети для всех машин.

Если вы не поленитесь и установите три виртуальные машины, а так же изучите этот материал до конца, то у вас будет практическое понимание работы сети в операционных системах семейства Windows.

Для простоты передачи данных хост-источник и маршрутизатор принимают решения о передаче пакетов на основе своих таблиц IP-маршрутизации. Записи таблицы создаются при помощи:

- Программного обеспечения стека TCP/IP.

- Администратора, путем конфигурирования статических маршрутов.

- Протоколов маршрутизации, одним из которых является протокол передачи маршрутной информации – RIP.

Пример маршрутизации в Windows

Допустим, у нас есть три узла:

- Windows XP.

- Windows Server 2003 – 1.

- Windows Server 2003 – 2.