Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 30 ноября 2015 года; проверки требуют 14 правок.

Sysinternals (также известная как «Winternals») — часть веб-сайта Microsoft Technet, который предлагает технические средства и утилиты для управления, диагностики, устранения неполадок и мониторинга всей среды Microsoft Windows.

Эта книга – исчерпывающее руководство по использованию утилит . Авторы книги – создатель утилит Sysinternals и признанный эксперт по Windows Аарон Маргозис – подробно разбирают многочисленные функции утилит для диагностики и управления файлами, дисками, системой безопасности и встроенным инструментарием Windows. Рекомендации авторов проиллюстрированы многочисленными примерами из реальной жизни. Изучив их, вы сможете справиться с неполадками в ИТ-системах так, как это делают настоящие профессионалы. Книга состоит из 18 глав и предметного указателя. Она предназначена для ИТ-специалистов и опытных пользователей Windows, которые хотят применять утилиты Sysinternals с максимальной эффективностью.

Похожие новости

Информация

Комментировать статьи на сайте возможно только в течении 90 дней со дня публикации.

Autoruns для Windows – расширенный монитор автозагрузки. Показывает большое количество мест, из которых происходит автозапуск программ при загрузке системы Windows.

Монитор автозагрузки Autoruns обладает широким спектром возможностей по управлению автозапуском программ.

Приложение показывает какие программы, службы и драйверы настроены на запуск в процессе загрузки или входа в систему. Объекты, настроенные на автоматический запуск, отображаются в порядке, в котором система Windows обрабатывает их. Инструмент Autoruns определяет приложения автозапуска, которые находятся в папке автозагрузки, прописаны в разделах реестра Run, RunOnce, расширениях оболочки проводника, панелях инструментов, объектах модулей поддержки обозревателя, уведомлениях Winlogon, а также показывает автоматически запускаемые службы.

Используя параметр Hide Signed Microsoft Entries вы можете исключить из списка показываемых программ автозапуска элементы с цифровой подписью Microsoft). Это позволяет работать с объектами только сторонних производителей.

С Autoruns вы можете просматривать объекты автозапуска для других учетных записей, имеющихся в системе. Для работы из командной строки доступна версия Autorunsc.

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 9 января 2018 года; проверки требуют 14 правок.

Autoruns отображает абсолютно всё, что будет запущено на компьютере при старте операционной системы, регистрации пользователя и других событиях. Отображаются программы, загружаемые модули, драйверы, системные службы, назначенные задания, Winlogon. Утилита может показать свойства любого объекта, пути и параметры запуска, а также отменять их автозапуск.

Autoruns может проводить поиск запускаемых программ по всей системе или в указанных категориях (стандартная «Автозагрузка», службы Windows, системный реестр (Run, RunOnce), проводник Windows и других).

Есть возможность временно приостанавливать автозапуск с сохранением всех параметров запуска и возможностью восстановления.

Начиная с 13 версии добавлена возможность проверки файлов автозапуска по хешу на сервисе VirusTotal, при этом неизвестные файлы можно отправить на анализ.

Что такое инструменты SysInternals?

Набор инструментов SysInternals — это просто набор приложений Windows, которые можно бесплатно загрузить из соответствующего раздела веб-сайта Microsoft. Все они портативны, а это значит, что вам не только не нужно их устанавливать, вы можете скопировать их на флешку и использовать с любого ПК. Фактически, вы можете запускать их без установки через SysInternals Live (что мы немного проиллюстрируем).

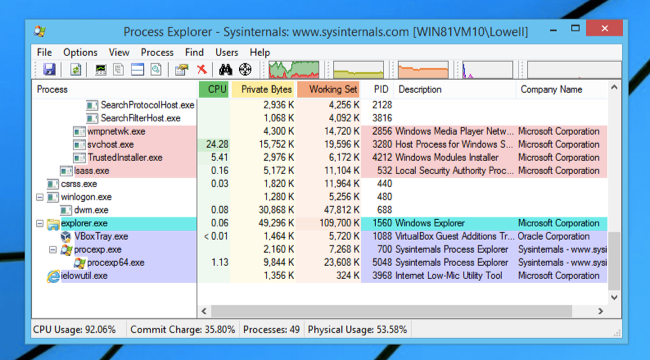

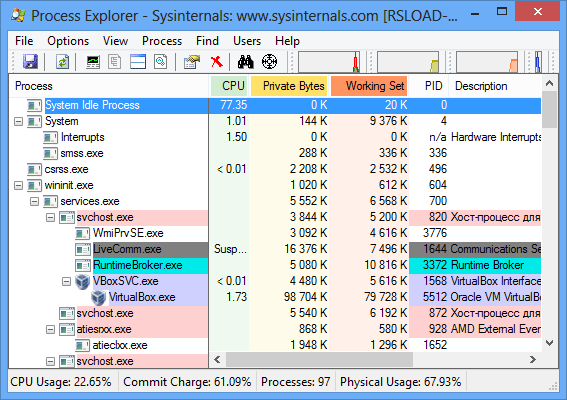

Инструменты включают в себя такие утилиты, как Process Explorer, который очень похож на диспетчер задач с множеством дополнительных функций, или Process Monitor, который контролирует ваш компьютер на предмет изменений файловой системы, реестра или даже сетевой активности практически любого процесса в вашей операционной системе.

Autoruns помогает контролировать автоматическую запуску всех процессов, TCPView показывает, что подключается к ресурсам в Интернете, и есть целый набор инструментов, которые запускаются из командной строки, чтобы помочь вам взять под контроль процессы, службы и т. д.

Большинству этих инструментов потребуется права администратора на вашем компьютере, поэтому было бы разумно протестировать их на виртуальной машине или на тестовом компьютере, если вы не уверены, что делаете — это очень мощные инструменты.

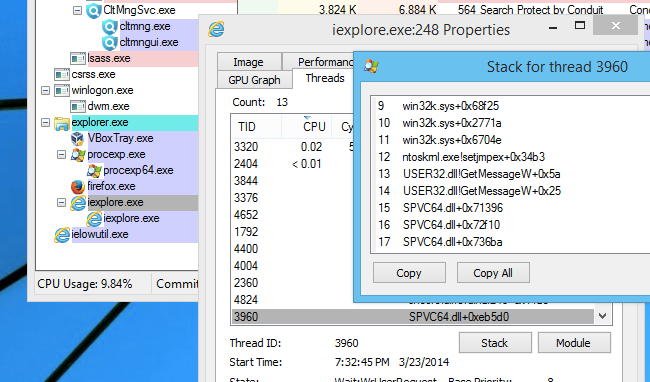

Например, предположим, что вы хотите устранить причину, по которой компьютер стал работать слишком медленно. И вы хотите проверить все потоки для конкретного приложения, а затем вы хотите увидеть весь стек для одного из этих потоков, чтобы точно узнать, какие библиотеки DLL и функции вызываются. В Process Explorer это делается тривиально — вы можете просто дважды щёлкнуть процесс, перейти на вкладку Threads и затем нажать кнопку Stack.

Что всё это значит? Подождите до уроков 2 и 3, где мы сделаем все возможное, чтобы объяснить вам концепции и, что более важно, объяснить, почему вы вас могут заинтересовать такие дебри процессов.

1. Что такое инструменты SysInternals и как их использовать?

2. Знакомство с Process Explorer

3. Использование Process Explorer для устранения неполадок и диагностики

4. Понимание Process Monitor

5. Как пользоваться Process Monitor для устранения неполадок и нахождения скрытых ключей реестра

6. Использование Autoruns для работы с автоматически запускаемыми процессами и вредоносным ПО

В этой серии практических рекомендаций вы научитесь использовать инструменты SysInternals как профессионал, благодаря чему вы сможете лучше понимать и контролировать происходящее в вашей операционной системе.

В Windows есть множество других инструментов администрирования, доступных бесплатно в Интернете или даже из коммерческих источников, но ни один из них не является столь же незаменимым, как набор инструментов SysInternals. Это полный набор бесплатных инструментов для выполнения практически любых задач администратора, от мониторинга или запуска процессов до просмотра секретов, к каким файлам и ключам реестра действительно обращаются ваши приложения.

Эти инструменты использует каждый уважаемый компьютерщик — если вы хотите отделить зерна от плевел, просто спросите своего местного мастера по ремонту компьютеров, для чего используется Process Explorer. Если он ничего не понимает, вероятно, он не так хорош, как говорит. (Не волнуйтесь, если вы этого тоже не знаете, вы познакомитесь с этой утилитой в следующей части).

Помните тот раз, когда Sony пыталась встроить руткиты в свои музыкальные компакт-диски? Да, это была утилита SysInternals, которая первой обнаружила проблему, и именно ребята из SysInternals рассказали об этом. В 2006 году Microsoft наконец купила компанию, стоящую за SysInternals, и они продолжают бесплатно предоставлять эти утилиты на своём веб-сайте.

В этой серии статей вы познакомитесь с каждым из важных инструментов в комплекте, познакомитесь с ними и их многочисленными функциями, а затем эти инструкции помогут понять, как использовать их в реальных условиях. Интересного материала очень много, но поездка будет увлекательной, так что следите за обновлениями.

Подразделение Microsoft Sysinternals выпустило обновление менеджера автозапуска Windows Autoruns 14.0. Новая версия портативного приложения поставляется с поддержкой темной темы и переработанным пользовательским интерфейсом

Autoruns является одним из самых мощных и функциональных менеджеров автозапуска для Windows. Последний крупный релиз Autoruns 13 состоялся в 2015 году. Ключевым улучшением той версии стала поддержка облачной антивирусного сканера Virustotal от Google.

Операционные системы Microsoft Windows поставляются со встроенными опциями для управления автозапуском приложений, но они расположены в разных частях системы. Некоторые из них отображаются в диспетчере задач, другие – в планировщике задач или даже в системном реестре.

Autoruns отображает их все записи автозагрузки в своем интерфейсе. Вам лишь нужно загрузить последнюю версию программы, распаковать архив и запустить программу из папки. Установка не требуется.

Рекомендуется запускать Autoruns с правами администратора, поскольку в противном случае вы не сможете управлять некоторыми записями автозапуска.

Обратите внимание, что вы не можете изменить цвета, например цвет шрифта, линий или фона.

Цвета линий идентичны цветам светлой темы. Параметры для изменения этих цветов и цвета шрифта могут улучшить доступность, поскольку цветовая схема «серый на темном» для текста — не самый приятный вариант для глаз.

В функциональном отношении, ничего не изменилось. Вы по-прежнему можете просматривать список всех записей и управлять общими локациями автозапуска, такими как вход в систему, проводник или кодеки.

Некоторые записи с отличающимися цветами фона требуют особого внимания, так как могут указывать на недопустимые записи, например когда запись автозапуска существует, а связанный файл – нет. Это обычно происходит, когда программы удаляются вручную или деинсталлятор программы не удаляет запись по какой-либо причине.

Autoruns остается обязательной программой управления автозагрузкой для многих системных администраторов Windows и домашних пользователей. Autoruns 14 получил поддержку темной темы, хотя и без каких-либо параметров для настройки цветовой схемы.

Последние статьи #Microsoft

В целом, все входящие утилиты можно разбить на категории, например инструменты для сети – тут вы сможете воспользоваться не только мониторами подключений, но и провести анализ безопасности разных ресурсов, а также просматривать активные сокеты, в общем список можно перечислять долго, думаю сами разберетесь. Дальше идет категория “Сведения о системе” – это маленькие сервисные программы, которые помогут вам просматривать и настраивать использование системных ресурсов. В частности можно посмотреть программы, которые автоматически запускаются при старте Windows, можно в реальном времени просматривать активность файловой системы, есть возможность определить порядок загрузки драйверов и так далее.

Sysinternals Suite предлагает нам также и программы системы безопасности. Вы сможете вести настройку и управление вашей системой безопасности, также вам будет доступна утилита для поиска и удаления rootkit, есть охотники за программами-шпионами. Вы сможете просматривать список пользователей, которые входили в систему, можно просматривать журнал событий и так далее. Дальше следует категория “Процессы и потоки” – она позволит вам воспользоваться программами предназначенными для определения задач, которые в свою очередь могут выполняться теми или иными процессами, а также потребляемыми ими ресурсами. Конечно Sysinternals Suite предоставим вам неплохие служебные программы для работы с жесткими дисками и файлами.

Некоторые утилиты вы сможете найти на наше сайте отдельно и на Русском языке, конечно большинство остаются на своем, родном, но спасибо добрым людям, делают переводы, качественно и быстро.

Информация была взята с официального сайта, вообще после распаковки архива перед вами будет просто набор утилиты, приятного пользовательского интерфейса с категориями вы не получите, поэтому вы должны понимать, что именно вам надо. Рекомендую перед этим зайти на официальный сайт и там посмотреть все категории про которые я писал и уже решить, что именно вас интересует. В общем надеюсь пакет утилит от Sysinternals Suite вам пригодится, на самом деле он достаточно обширный, найти можно многое.

Пароль на все архивы: rsload

Утилиты Microsoft Sysinternals

Большинство утилит пакета Sysinternals Suite для получения полной функциональности

требуют наличия административных привилегий. Для операционных систем

семейства Windows 2000/XP достаточно того, чтобы пользователь работал под учетной

записью члена группы администраторов. В среде операционных систем Widows Vista/Windows 7 необходим запуск утилит с использованием пункта контекстного

меню “Запустить от имени администратора”. Командные файлы, в которых используются

утилиты командной строки, также должны выполняться в контексте учетной записи с привилегиями

администратора.

Пакет Sysinternals Suite включает в себя несколько десятков небольших утилит, как консольных, так и с графическим интерфейсом, многие из которых широко известны в среде системных администраторов и продвинутых пользователей – пакет программ PSTools, утилиты мониторинга Process Monitor, Autoruns, Process Explorer, антируткит RootkitRevealer и т.д. Многие из них рассматриваются в отдельных статьях, ссылки на которые найдете на главной странице сайта в разделе Windows . Пакет Sysinternals Suite обновляется несколько раз в год, состав его может изменяться – меняются версии программ, некоторые из утилит удаляются, некоторые добавляются, но основной набор существует более десяти лет, что говорит о его востребованности в среде администраторов и грамотных пользователей операционных систем семейства Windows. Параметры командной строки консольных утилит и графический интерфейс пользователя для большинства программ очень схожи, что значительно облегчает их практическое использование.

Accesschk – консольная утилита для просмотра прав доступа пользователя к файлам, каталогам, ключам и разделам реестра, процессам и потокам.

accesschk -c MpsSvc -w -v – отобразить список учетных записей, имеющих право полного доступа (ключ -w ) к службе MpsSvc.

К сожалению, утилита accesschk не умеет (по крайней мере, на момент написания статьи – не умела ) работать с именами учетных записей, служб и каталогов, содержащих символы русского алфавита.

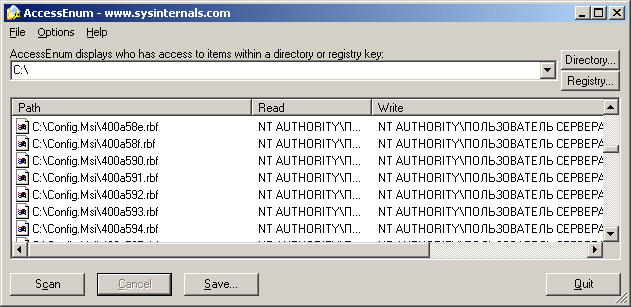

AccessEnum – утилита для просмотра прав учетных записей по отношению к элементам файловой системы и реестра Windows.

Полученные данные можно сохранить (кнопка Save) и использовать в дальнейшем для анализа и обнаружения изменений в правах доступа к файлам, каталогам, разделам и ключам реестра (меню File – Compare to Saved. . . ) .

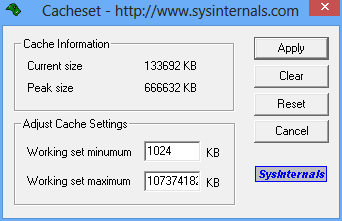

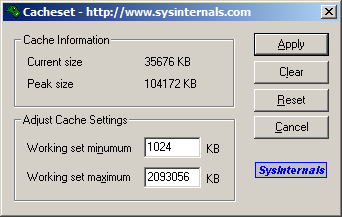

Утилита CacheSet – это приложение, позволяющее управлять параметрами рабочего набора (Working Set) кэша файлов системы. Используется для подбора оптимальных параметров и увеличения скорости и стабильности работы ПК. Изменяя минимальные и максимальные значения размера рабочего кэш, можно добиться некоторого увеличения производительности системы.

Установка новых значений минимума и максимума происходит при нажатии на кнопку Apply. Кнопка Reset позволяет вернуть значения минимального и максимального размера кэш, которые были заданы на момент запуска утилиты.

Contig – утилита командной строки для увеличения производительности системы путем дефрагментации отдельных, часто используемых файлов. Удобно использовать для дефрагментации файлов виртуальных машин, образов ISO на загрузочных флешках с использованием загрузчика Grub, которому может потребоваться не фрагментированный файл-образ, для дефрагментации некоторых, часто считываемых с диска файлов.

Contig.exe /? – выдать справку по использованию утилиты.

Contig.exe -a E:LiveCD.iso – провести анализ на фрагментированность файла E:LiveCD.iso

Contig.exe E:LiveCD.iso – выполнить дефрагментацию заданного файла.

Contig.exe -a -s C:windows*.exe – выполнить анализ всех файлов с расширением exe в каталоге C:Windows и его подкаталогах (ключ -s)

Contig.exe C:windowssystem32*.exe – дефрагментировать все файлы с расширением exe в системном каталоге C:WindowsSystem32

Повышение производительности системы при целенаправленном использовании Contig.exe как правило, выше по сравнению с тем, что может быть получено при использовании стандартных средств дефрагментации Windows.

Утилита Disk2vhd используется для создания виртуального жесткого диска формата VHD виртуальной машины Microsoft (Virtual Hard Disk – Microsoft’s Virtual Machine disk format) на основе данных физического диска реальной машины. Операция по созданию диска виртуальной машины может выполняться непосредственно в среде работающей ОС. Графический интерфейс пользователя программы Disk2vhd позволяет выбрать для преобразования любой из логических дисков реального компьютера и преобразовать его в виртуальный диск, который можно будет использовать для работы в среде виртуальной машины Microsoft Virtual PC.

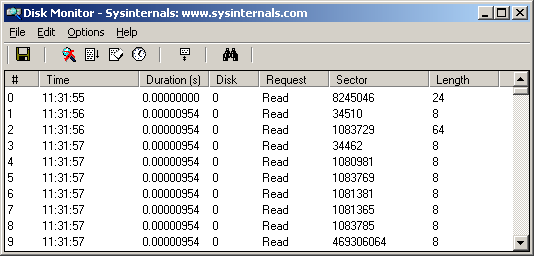

DiskMon – позволяет выполнять мониторинг операций ввода-вывода для жестких дисков в среде операционных систем семейства Windows. Программа также может быть использована в качестве программного индикатора обращений к жестким дискам – в свернутом состоянии значок на панели задач отображается зеленым цветом при операции чтения с диска, и красным – при операции записи.

***Logical sector 12541492 (0xbf5e34) on drive C is in file number 49502.

WINDOWS system32 D3DCompiler_38.dll

Т.е. интересующий нас сектор принадлежит файлу D3DCompiler_38.dll в каталоге Windowssystem32.

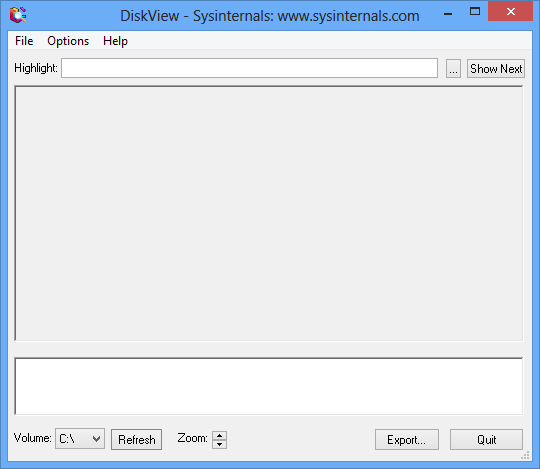

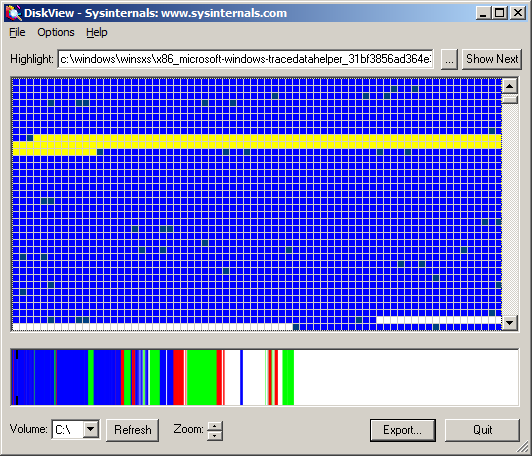

Программа DiskView позволяет получить в графическом виде карту использования дискового пространства:

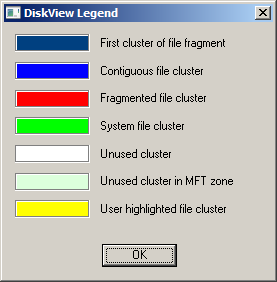

Выбор диска для просмотра выполняется в поле Volume нижней части окна программы. После выбора диска и нажатия кнопки Refresh программа выполняет сканирование и вывод карты расположения файлов и каталогов. В нижнем окне отображается своеобразная шкала расположения данных относительно начала диска. Цвет участка соответствует характерным особенностям отображаемых групп кластеров . Для получения справки по цветовой маркировке можно воспользоваться меню Help – Legend. . . :

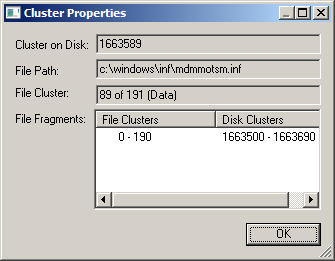

В верхнем окне отображается более детализированная карта расположения данных. Полоса прокрутки позволяет выбрать зону отображения. Выбор указателем любой точки дискового пространства в нижнем окне, вызывает отображение карты кластеров для выбранного участка файловой системы в верхнем. Для изменения уровня детализации карты служит кнопка Zoom в нижней части основного окна программы. Щелчок на карте кластеров в верхнем окне приведет к отображению имени файла в поле HighLight и выделению цветом группы соответствующих ему кластеров. Двойной щелчок на поле отображаемых кластеров, в верхнем окне, вызывает окно свойств:

Для отображения степени использования диска и информации о количестве файлов и фрагментов используется меню “File” – “Statistics”

du.exe – утилита командной строки для определения статистики использования дискового пространства в каталогах файловой системы Windows. Для получения перечня ключей можно выполнить запуск du.exe без параметров, или с параметром /?. Примеры использования утилиты:

du.exe C: – отобразить информацию об использовании корневого каталога диска C: – число файлов, подкаталогов и размер занимаемого дискового пространства.

FileMon (File Monitor) – утилита для отслеживания в режиме реального времени всей активности файловой системы. Позволяет определить, какие процессы обращаются к файлам и каталогам, какие операции и над какими объектами файловой системой выполняются. В настоящее время утилита FileMon заменена утилитой Process Monitor (ProcMon). Подробное описание и порядок использования обеих программ приведены в отдельных статьях:

Filemon – отслеживание обращений к файловой системе.

Process Monitor – отслеживание активности процессов Windows.

С помощью этих утилит можно легко определить перечень файловых ресурсов, используемых приложением, найти конфигурационные файлы, определить причины аварийных завершений или иных проблем, связанным с использованием файлов и каталогов Windows.

MoveFile позволяет выполнить удаление или перенос файла при следующей перезагрузке Windows. Используется в тех случаях, когда файл монопольно захвачен каким-либо приложением или сервисом и удалить или перенести его обычными средствами невозможно. Пример использования:

Операцию по переносу файла реально выполняет диспетчер сеансов Windows (Session Manager SMSS.EXE), который в процессе загрузки системы считывает зарегистрированные утилитой MoveFile команды переименования и удаления из ключа реестра

HKLM System CurrentControlSet Control Session Manager PendingFileRenameOperations .

После выполнения переноса, данный ключ реестра будет удален. Для просмотра запланированных утилитой MoveFile переносов можно воспользоваться утилитой PendMoves из набора Sysinternals Suite.

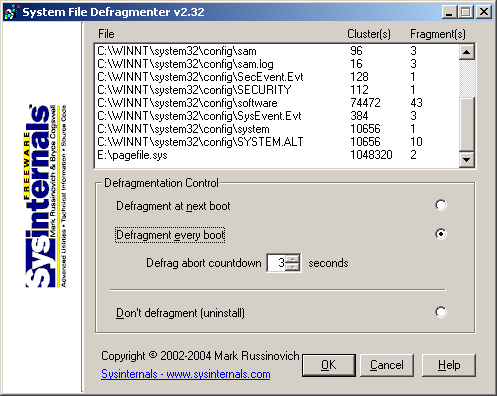

PageDefrag (pagedfrg.exe) по популярности многие годы находится на 4-5 месте среди утилит от Sysinternals. Позволяет повысить быстродействие системы путем дефрагментации файлов реестра (файлов SYSTEM, SOFTWARE, SAM, SECURITY,DEFAULT каталога windowssystem32config), журналов системы ( в этом же каталоге ) и файла подкачки (pagefile.sys).

После запуска, утилита выводит перечень файлов, которые могут быть обработаны и степень их фрагментации.

pgdfgsvc.exeMoveFileSMSS.EXEHKLM SYSTEM CurrentControlSet Control Session Manager BootExecutePageDefragpgdfgsvc

Программу PageDefrag можно запускать в консольном режиме, регулируя настройки с помощью параметров командной строки.

-e – Дефрагментация при каждой загрузке

-o – Однократная дефрагментация

-n – отмена дефрагментации

-t – Обратный отсчет времени в секундах перед началом дефрагментации

pagedefrag -e -t 10 – выполнять дефрагментацию при каждой загрузке и установить режим ожидания 10 секунд для отмены выполнения при нажатии пользователем любой клавиши.

pagedefrag -o – выполнить однократную дефрагментацию при следующей перезагрузке системы.

pagedefrag -n – отменить ранее запланированную дефрагментацию.

ADRestore позволяет просмотреть список удаленных объектов Active Directory (AD) и, при необходимости, – восстановить выбранные. Для получения справки используется ключ /? . При запуске без параметров утилита выводит список объектов AD, помеченных как удаленные.

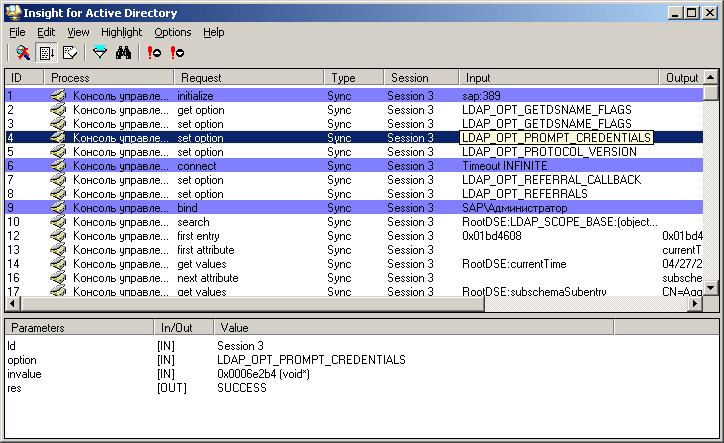

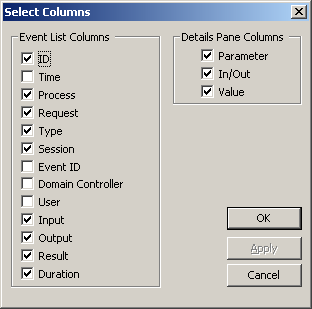

ADInsight – утилита для наблюдения за обменом данными между клиентом и сервером по протоколу LDAP. Очень полезна при поиске причин ненормальной работы служб и приложений в среде Active Directory , отслеживании разрешений, поиске причин низкой производительности, и просто для изучения механизма взаимодействия объектов AD.

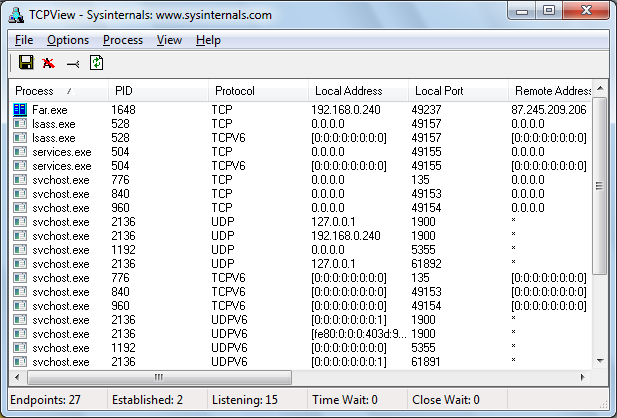

TCPView – стабильно входит в десятку наиболее популярных утилит пакета Sysinternals Suite. Используется для отображения списка всех установленных в системе соединений по протоколам TCP и UDP с подробными данными, в том числе с указанием локальных и удаленных адресов и состояния TCP-соединений. В операционных системах Windows XP и старше, программа TCPView также отображает имя процесса, которому принадлежит данное соединение. В некотором смысле, TCPView является дополнением стандартной утилиты операционной системы Windows Netstat.exe,

но кроме представления данных о соединениях в удобной форме, позволяет выполнить дополнительные действия – разорвать конкретное соединение, завершить процесс, создавший соединение и определить имя хоста, участвующего в соединении.

Procees Properties – отобразить свойства процесса, связанного с данным соединением. Отображается название процесса, версия, имя и путь исполняемого файла.

End Process – завершить процесс, связанный с данным соединением.

Close Connection – принудительно завершить выбранное соединение .

Whois – выполнить запрос на получение данных об узле, участвующем в данном соединении.

Copy – скопировать в буфер обмена информацию данной строки.

С использованием основного меню программы можно сохранить данные о всех текущих соединениях в текстовый файл ( меню File – Save ) .

В составе пакета Sysinternals Suite, кроме программы TCPView имеется консольный вариант Tcpvcon с теми же функциональными возможностями.

Утилиты Sysinternals Suite для анализа сведений о процессах .

Autoruns – утилита для отслеживания точек автоматического запуска программ. Статья об Autoruns размещена в разделе “Безопасность”.

Process Monitor – утилита для отслеживания активности процессов в Windows (использование памяти, процессора, обращения к файлам и реестру, сетевая активность и т.п.).

Process Explorer – утилита для наблюдения за использованием ресурсов системы отдельными процессами.

PSTools – набор утилит командной строки для удаленного запуска приложений (PSExec), получения списка процессов на локальном или удаленном компьютере (PSList), принудительного завершения задач (Pskill), управления службами (PSService) . Кроме того, в набор PsTools входят служебные программы для перезагрузки или выключения компьютеров, вывода содержимого журналов событий, поиска зарегистрированных по сети пользователей и многое другое.

ListDLLs – утилита командной строки для получения списка используемых библиотек DLL отдельными процессами. При запуске без параметров, на экран выводится список всех процессов и всех загруженных библиотек. Подсказку по применению утилиты можно получить с использованием ключа /?. Формат командной строки:

processname – имя ( или часть имени) процесса, для которого нужно отобразить список загруженных DLL.

pid – идентификатор процесса, для которого нужно отобразить список загруженных DLL .

-d dllname – имя библиотеки DLL.

-r отображать DLL , которые перемещены, так как не загружены по их базовому адресу

-u – отображать только те модули, которые не имеют цифровой подписи.

-v – отображать версию библиотеки DLL .

Примеры использования :

listdlls – отобразить список всех процессов и всех загруженных библиотек DLL

listdlls win – отобразить список DLL для все процессов, имя которых начинается со строки “win”

listdlls winlogon – отобразить список DLL , используемых процессом winlogon

listdlls 495 – отобразить список DLL , используемых процессом с номером идентификатора PID=495

listdlls -d ntdll.dll – отобразить список процессов, использующих библиотеку ntdll.dll

Handle – утилита командной строки для отображения информации открытых дескрипторах (хэндлах) для любого процесса в системе. Она позволяет посмотреть, какие программы открыли файл, с какими правами доступа, типы объектов и имена дескрипторов программы, а также, при необходимости, принудительно закрыть файл по номеру его дескриптора. При запуске без параметров, на экран выводится полный список дескрипторов всех открытых на данный момент файлов. Подсказку по использованию программы, можно получить введя ключ /?. Формат командной строки:

Утилиты безопасности пакета Sysinternals Suite .

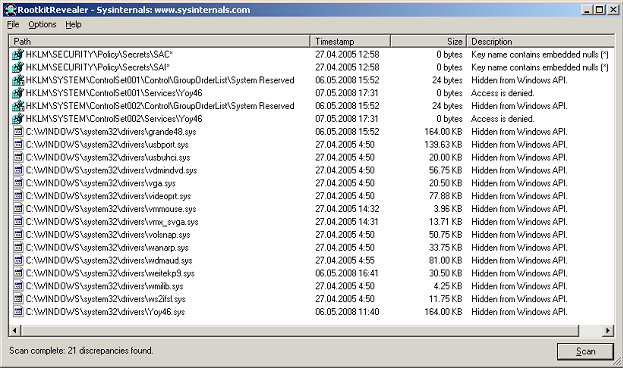

К утилитам безопасности можно отнести и программы для определения точек автоматического запуска (Autoruns), наблюдения за процессами (ProcMon), проверки прав доступа к ресурсам системы и т.п. Но, кроме того, в пакет Sysinternals Suite входит утилита RootkitRevealer основным предназначением которой является обнаружение rootkit-средств (руткитов) при заражении системы вирусами, реализующими специальные механизмы скрытия своего присутствия в системе.

Термин “rootkit” по отношению к программам-шпионам, троянам, и прочему вредоносному ПО, означает, что для сокрытия своего присутствия от антивирусных программ, используется перехват системных функций и коррекция результатов их выполнения таким образом, чтобы не было возможности обнаружить некоторые файлы, каталоги и сетевые соединения, создаваемые вредоносной программой. Так, например, при запросе списка файлов в каталоге, из результатов может быть удалена информация о файле самого вируса. Реально такой файл присутствует в файловой системе, но для программных средств, использующих функции API, перехваченные вирусом, он невидим. Rootkit-программы подразделяются на несколько классов в зависимости от способности сохранять работоспособность после перезагрузки компьютера и типа запуска (в пользовательском режиме или в режиме ядра). Но главный признак руткитов – это перехват и коррекция результатов системных вызовов.

Принцип работы RootkitRevealer основан на использовании кроме стандартных функций API-интерфейсов для файловой системы и реестра, своих собственных подпрограмм, реализующих эти же функции. Несоответствие полученных результатов может означать наличие rootkit-программы. RootkitRevealer выполняет сканирование реестра и файловой системы при нажатии кнопки Scan и результаты своей работы отображает в основном окне.

Path – путь файла или ключа реестра.

Timestamp – Время модификации.

Size – размер

Description – описание события – признак возможного наличия rootkit в системе.

Программа не выполняет никаких операций по удалению вирусов и даже не указывает на конкретные файлы вредоносных программ. Вывод об их наличии должен сделать сам пользователь, проанализировав результаты сканирования.

В первую очередь, должны настораживать файлы и ключи реестра, для которых в поле Description) присутствует описание события “Hidden from Windows API” – скрыто от API-интерфейса Windows. В подавляющем большинстве случаев – строка результатов сканирования указывает на наличие rootkit , поскольку, скрытыми от Windows API обычно бывают только служебные файлы, относящиеся к файловой системе

NTFS ( имена которых начинаются со знака $ – $BitMap, $BadClus, $MFT и т.п. ) При сканировании можно отключить отображение событий, связанных с стандартными скрытыми служебными файлами используя меню Options – поставить галочку для пункта Hide Standard NTFS Metadata Files . Кроме того, нужно учитывать, что некоторые антивирусы прячут свои файлы от Windows API таким же образом, как и вредоносные программы, и каждая строка результатов сканирования с признаком Hidden from Windows API требует дополнительного анализа – в каком каталоге находится скрытый файл, его имя, расширение, размер, время модификации. В приведенном выше примере сканирования, скрытыми от Windows API являются файлы с расширением .sys , расположенные в каталоге драйверов (C:Windowssystem32drivers) и имеющие размер в десятки килобайт – это и есть драйверы rootkit.

Другие возможные описания события в поле Description могут быть ложной тревогой и говорить о том, что выполнение какой-либо функции API завершилось подозрительным результатом. Обычно это вызвано тем, что в процессе сканирования в мультизадачной среде Windows, какая-то из программ выполнила модификацию проверяемых данных или легальное программное обеспечение использует специализированные методы, схожие с теми, которыми пользуются создатели вирусов.

Key name contains embedded nulls – имя ключа реестра содержит пробелы, что может сделать такой ключ невидимым для стандартного редактора реестра.

Data mismatch between Windows API and raw hive data – несоответствие данных ключа реестра, полученных с использованием Windows API и реальных данных куста реестра. Может быть вызвано изменением данных реестра, которое произошло в процессе сканирования.

Access denied – доступ запрещен. На практике, такое описание встречается при наличии установленных в системе средств эмуляции CD/DVD приводов ( Alcohol 120, Daemon Tools) , некоторых антивирусных продуктов, использующих драйвер SPTD.SYS .

Необходимо учитывать, что RootkitRevealer выполняет сканирование из своей копии со случайным именем файла, запущенной как служба Windows. Такой тип запуска делает затруднительным его обнаружение вирусами и принудительное завершение процедуры сканирования. Поэтому, наличие процесса с невразумительным именем при работе RootkitRevealer является нормальным, но бывают случаи, когда вирус блокирует запуск программы, например, по имени “RootkitRevealer”. В этом случае, программа просто не запускается, что, кстати, уже является очень весомым признаком наличия вируса в системе. В таком случае, можно просто переименовать исполняемый файл RootkitRevealer.exe, а еще лучше скопировать его в текущем каталоге под другим случайным именем .

Существует возможность запуска RootkitRevealer с параметрами в командной строке:

-a – автоматически выполнить сканирование и завершиться.

-c – сформировать результаты сканирования в формате CSV

-m – выполнять сканирование метаданных NTFS

-r – не выполнять сканирование реестра Windows

logfile – имя и путь файла для записи результатов сканирования.

rootkitrevealer -a C:RRevealer.log – выполнить сканирование с

записью в файл C:RRevealer.log и завершиться.

СсылкиПравить

- Официальный сайт AutoRuns Архивная копия от 9 октября 2019 на Wayback Machine

- Утилиты: Autoruns v.10.02. iXBT (23 июля 2010). Дата обращения: 2 сентября 2010. Архивировано из оригинала 25 июля 2010 года.

- Сергей и Марина Бондаренко. Autoruns 10.02: контроль за запуском системы. 3DNews (26 июля 2010). Дата обращения: 2 сентября 2010. Архивировано 4 марта 2016 года.

- Полезная справка на русском Архивная копия от 1 июня 2013 на Wayback Machine

Связанные статьи

- Microsoft закрыла доступ к исходному коду утилит Sysinternals Архивировано 13 марта 2011 года.

- Sony, Rootkits and Digital Rights Management Gone Too Far. Дата обращения: 2 сентября 2010. Архивировано 7 июля 2012 года.

- Best Buy’s ‘Geek Squad’ Accused of Pirating Software. Дата обращения: 2 сентября 2010. Архивировано 29 июня 2011 года.

- Sysinternals Utilities Index. Дата обращения: 29 октября 2017. Архивировано 6 марта 2017 года.

Где скачать SysInternals

В любом случае разархивируйте и дважды щёлкните конкретную утилиту, которую хотите открыть. Вот и всё. Установщика нет.

Запуск инструментов из SysInternals Live

Если вы не хотите, чтобы у вас возникли проблемы с загрузкой и разархивированием, а затем с запуском приложения, и вы не хотите обновлять USB-накопитель с последними версиями, или у вас просто нет доступа к вашему диску во время работы на чужом компьютере, всегда можно прибегнуть к SysInternals Live.

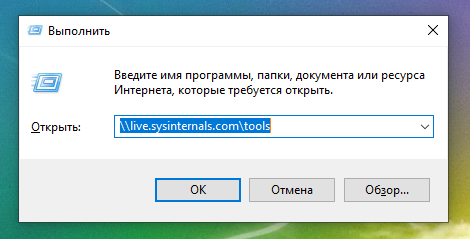

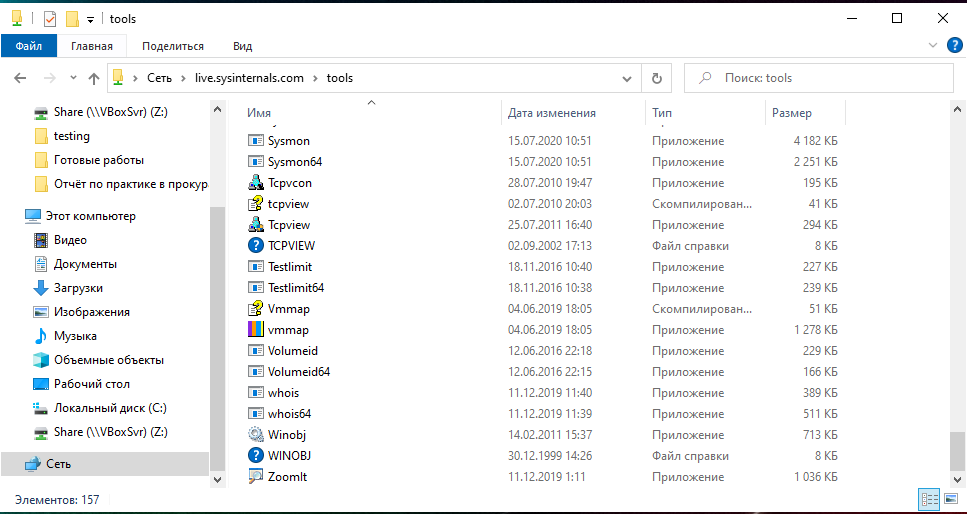

Таким образом, вы можете просто ввести \live.sysinternals.com ools в поле “Выполнить” Windows после того, как вызовете его с помощью сочетания клавиш Win+R, откроется их общая папка, где вы можете осмотреться.

Адрес \live.sysinternals.com ools можно ввести в проводнике или даже просто в веб-браузере.

Примечание: формат \СЕРВЕРОБЩАЯ-ПАПКА называется путём UNC (Universal Naming Convention), и он работает практически в любом месте Windows. Вы можете использовать его в адресной строке проводника, в диалоговых окнах открытия и сохранения файлов или в любом другом месте, где вы обычно используете путь к файлу.

Любой инструмент вы можете запустить просто дважды щёлкнув его мышью.

Однако утилит много и поиск нужной может занять время. К счастью, есть гораздо более быстрый способ запустить любую утилиту SysInternals с любого подключённого к Интернету ПК с Windows.

Просто следуйте этому формату, чтобы напрямую запустить одну из утилит через окно «Выполнить»:

Например, для запуска Process Explorer имя исполняемого файла — procxp.exe, поэтому вы можете использовать \live.sysinternals.com oolsprocexp64.exe для запуска Process Explorer, или изменить procexp64.exe на procmon64.exe для запуска Монитора процессов.

При запуске с SysInternals Live каждый раз будет показываться диалоговое окно с предупреждением системы безопасности, прежде чем вы действительно запустите любую из них. Это, конечно, хорошо, что Windows не позволяет запускать что-либо из общей папки. Это было бы катастрофой!

Мы настоятельно рекомендуем просто загрузить и установить копию инструментов на каждый компьютер, с которым вы работаете, а не запускать каждый раз с сайта Live. Но в крайнем случае приятно знать, что вы можете это сделать.

Winternals Software LPПравить

Большинство утилит, которые были разработаны, сопровождались с исходным кодом, написанным на C, C++ или ASM. Исходный код был написан под Microsoft Visual C++ v.6.0 и мог быть собран с минимальными усилиями любыми разработчиками программного обеспечения для Microsoft Windows. Некоторые из наиболее интересных программ распространялись без исходного кода, но более ранние версии этих же утилит были доступны вместе с ним. Некоторое программное обеспечение получило поддержку для 64-разрядных операционных систем Microsoft Windows, а также для Linux.

Хотя стоит заметить, что после поглощения компанией Microsoft ни одна из имеющихся утилит на сегодняшний день не распространяется с открытым исходным кодом, а также не поддерживаются и не доступны для загрузки версии программных продуктов для Linux.

Некоторые приемы, которые используются для кодирования информации, были основаны на Windows Native API (NTAPI), они все ещё являются слабо документированными корпорацией Microsoft. Используя примеры этих кодировок, разработчики могут создавать чрезвычайно гибкие программы, которые могут производить такие операции, которые не под силу выполнить стандартными API. Примеры демонстрируют такие возможности, как сокрытие информации в реестре, перехват и подключение API-интерфейсов для мониторинга файловой системы операционной системы и многие другие.

Знакомство с Process Explorer

Следующий урок познакомит вас с приложением Process Explorer, заменой диспетчера задач со многими другими функциями. Интерфейс наполнен данными и опциями, поэтому мы рассмотрим и объясним всё, что вам нужно знать, например, что на самом деле означают все эти цвета в списке процессов.

После этого мы расскажем, как использовать его в реальном мире для борьбы с проблемными процессами, вредоносными программами и т. д. Затем мы перейдём на территорию Process Monitor и объясним, как использовать одно из самых мощных приложений для устранения неполадок, чтобы выяснить, что на самом деле происходит под капотом вашего ПК.

А затем мы познакомимся с некоторыми другими утилитами, такими как Autoruns, Bginfo и многими утилитами командной строки, включёнными в набор инструментов.

Предстоит охватить много материала, но это будет интересно.

19 мая 2010 года «Sysinternals» выпустила свою первую и совершенно новую утилиту, с момента приобретения корпорацией Microsoft, под названием «RAMmap», предназначенную для анализа и диагностики использования физической памяти компьютера, утилита похожа на утилиту Microsoft Windows «Монитор производительности и стабильности», но является более продвинутой. RAMmap работает только на Windows Vista и выше.

ИсторияПравить

Изначально сайт Sysinternals (ранее известный как «ntinternals») был создан в 1996 году и принадлежал компании «Winternals Software LP», которая была расположена в городе Остине, штат Техас, США.

Работа сайта начала функционировать под руководством двух разработчиков, Марка Руссиновича и Брайса Когсвелла.

18 июля 2006 года корпорация Microsoft полностью приобрела компанию «Winternals» со всей их продукцией.

На веб-сайте предлагается множество бесплатных инструментов для администрирования и мониторинга компьютеров под управлением 32-битных и 64-разрядных операционных систем Microsoft Windows. Всё программное обеспечение теперь можно найти на сайте Microsoft. Компания также продала утилиты для восстановления данных, а также профессиональные издания своего свободного программного обеспечения.